实验说明

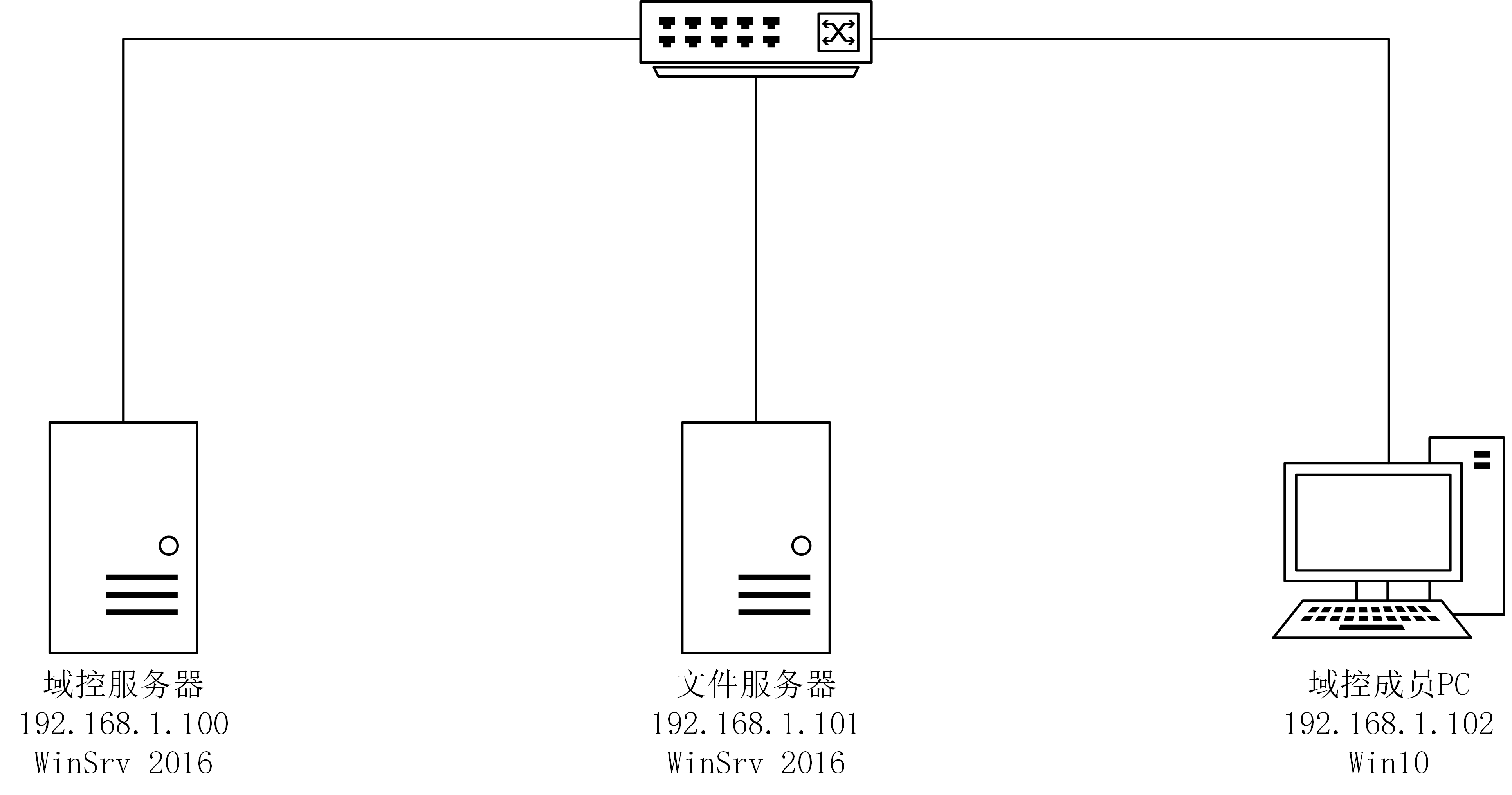

本实验将利用域控服务器配置中心访问控制,实验拓扑图如下:

本实验要求如下:

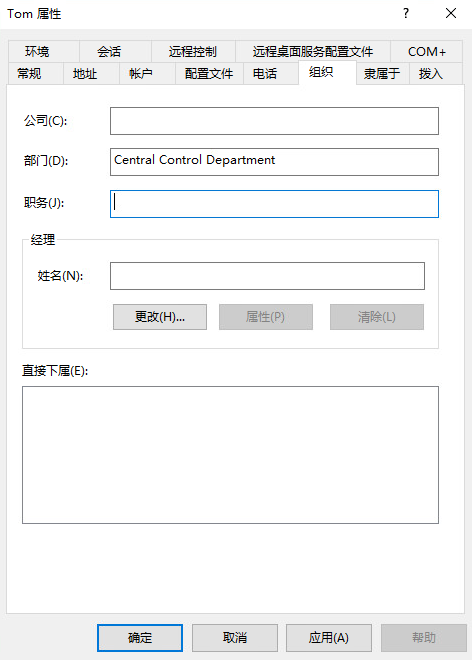

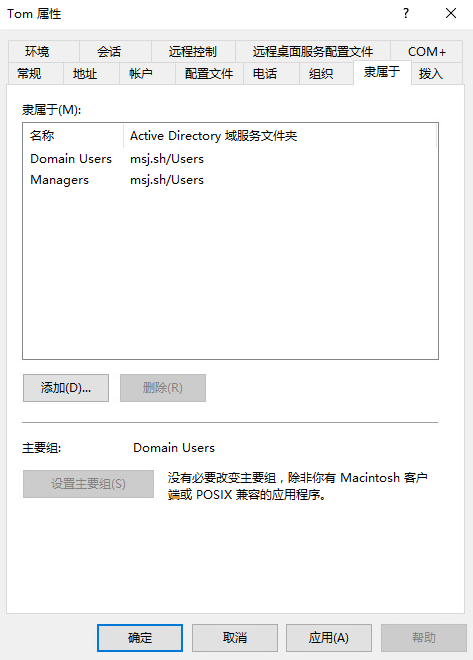

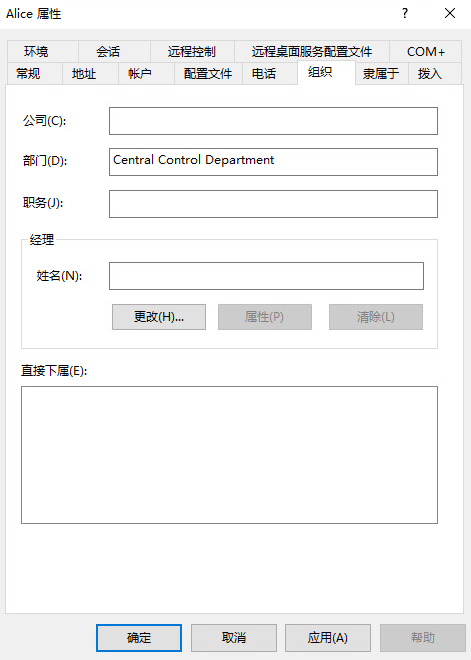

在域控服务器中建立如下用户。

| 用户名 | 部门 | 组 |

|---|---|---|

| Tom | Central Control Department | Managers |

| Alice | Central Control Department | - |

| Jerry | Research Department | - |

在文件服务器中路径C:\下建立如下文件夹并开启共享。

| 名称 | 权限描述 |

|---|---|

| CCD | 仅允许部门为Central Control Department的用户访问,对此文件夹应用高保密性文件分类(详见其他权限要求) |

| RD | 仅允许部门为Research Department的用户访问 |

- 在上述两个文件夹中,创建如下文件(为便于实验,两个文件夹中文件一致):

| 文件名 | 内容 |

|---|---|

| file1.txt | This is file one. |

| file2.txt | This is file two. |

| file3.txt | This is file three, secret. |

其他权限要求如下:

- 当文件中包含关键字

secret时,设置为高保密性 - 当用户部门为

Central Control Department且隶属于Managers用户组,允许访问高保密性文档。

实验步骤

以下步骤不再详细描述:

- 在

域控服务器与文件服务器中安装AD域服务 - 将

域控服务器提升为域控制器,域名为msj.sh - 在域控服务器中创建用户与组。

- 将

文件服务器与域控成员PC加入域。

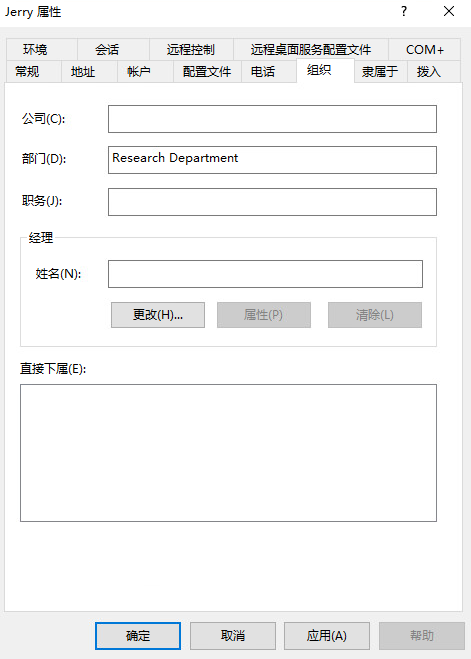

用户详情如下:

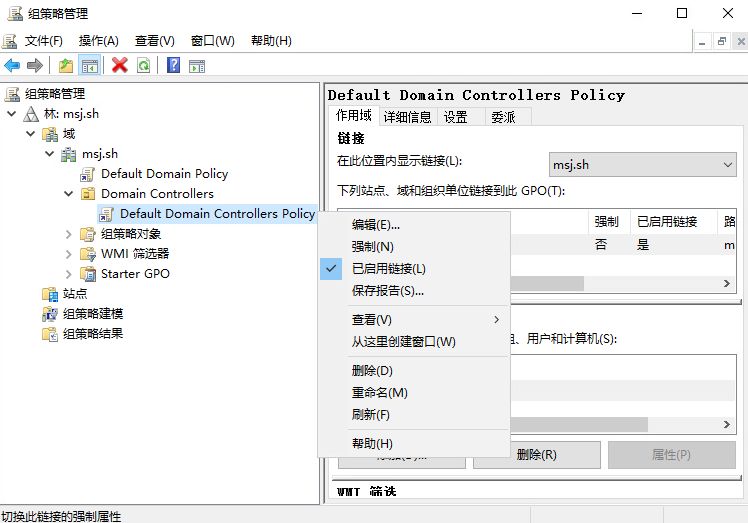

点击服务器管理器中的工具→组策略管理,在组策略管理窗口中,依次展开林:msj.sh→域→msj.sh→Domain Controllers,右键单击Default Domain Controllers Policy,选择编辑打开组策略管理编辑器。

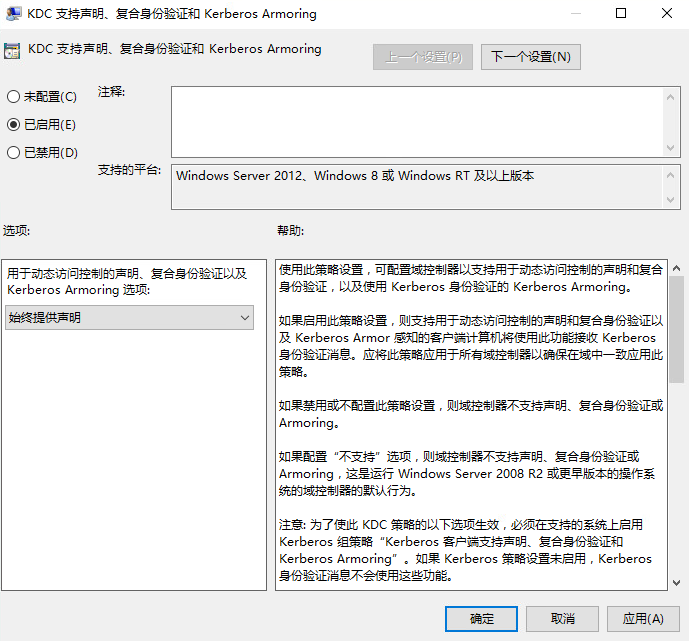

在组策略管理编辑器中,依次展开计算机配置→策略→管理模板→系统,点击KDC,将KDC支持声明、复合身份验证和Kerberos Armoring策略配置为启用并始终提供声明。

配置后,在域控服务器中刷新策略组。

|

|

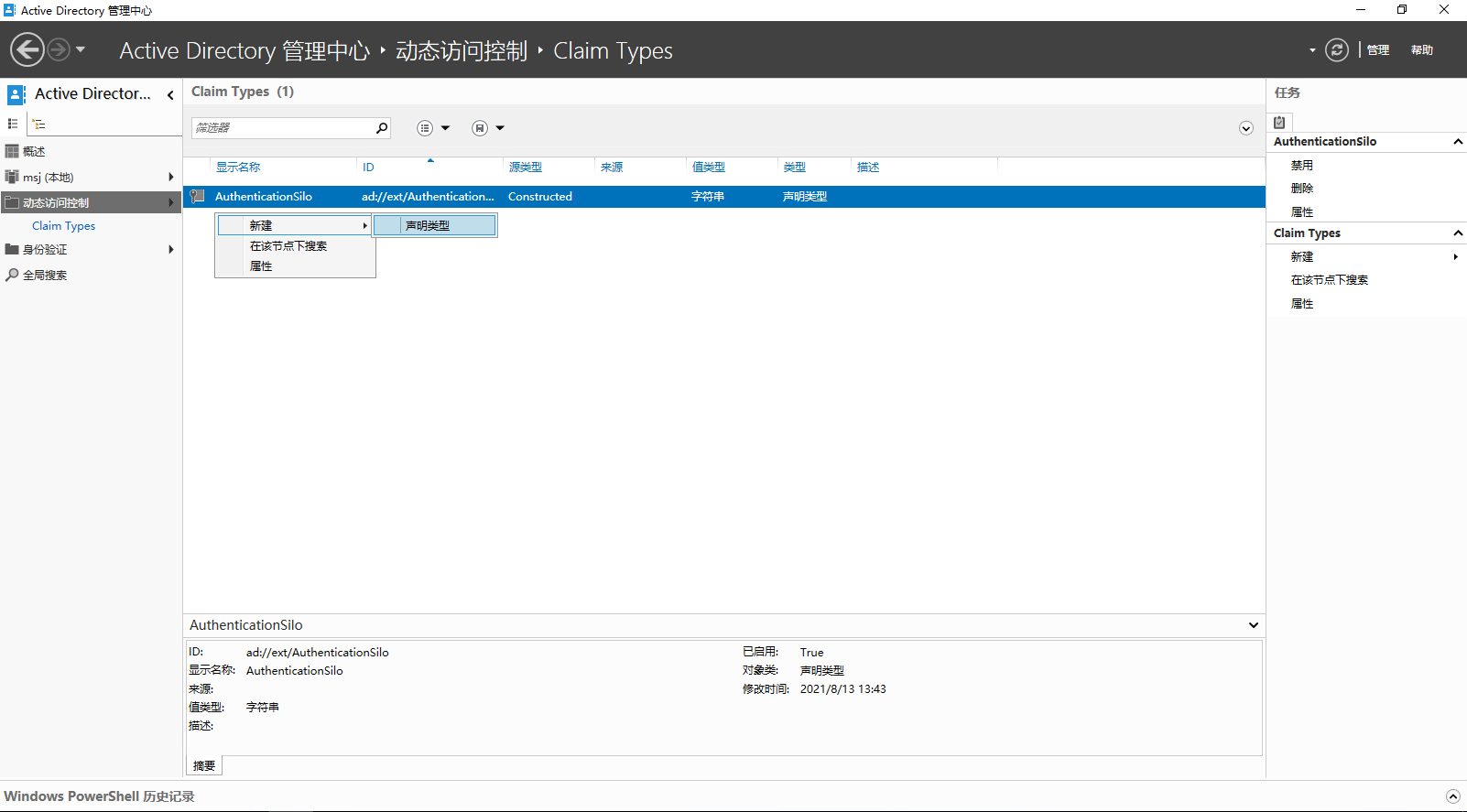

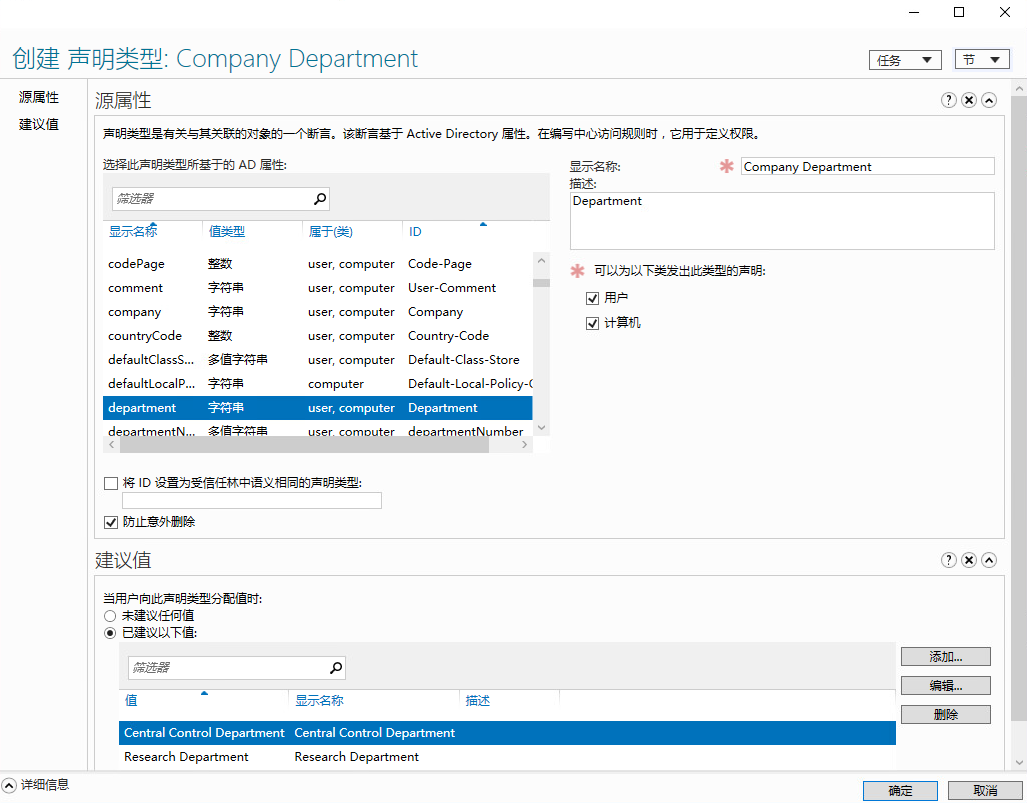

随后在域控服务器中进入Active Directory管理中心,进入动态访问控制节点中的Claim Types(声明类型)界面中,新建声明类型。

在源属性区域中选择department,在显示名称栏位中修改成Company Department,并勾选下方的用户和计算机复选框,并添加建议值Central Control Department与Research Department。

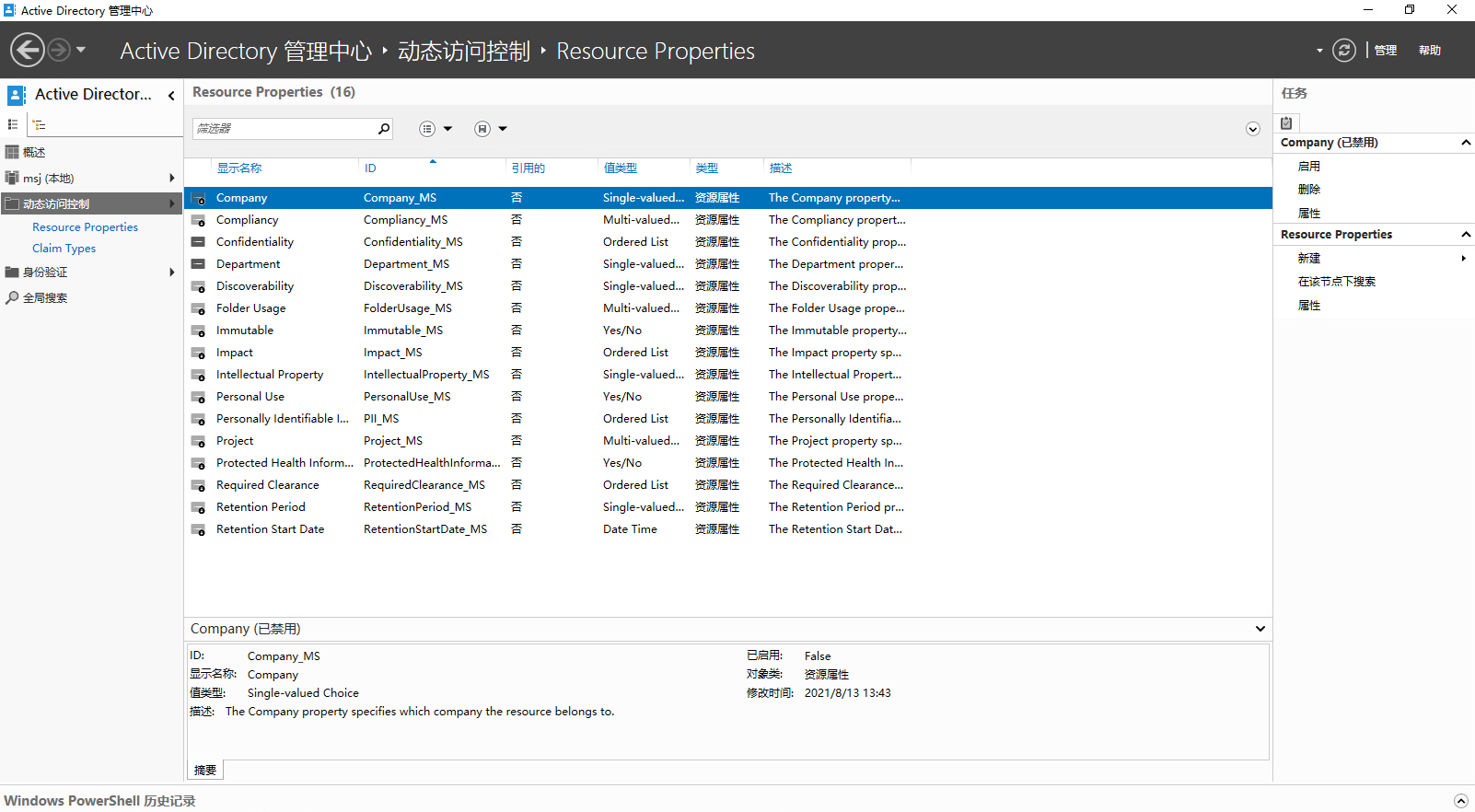

回到动态访问控制→Resource Properties(资源属性),启用Department与Confidentiality。

双击Department属性,添加建议值Central Control Department与Research Department。

以下操作将在

文件服务器中操作。

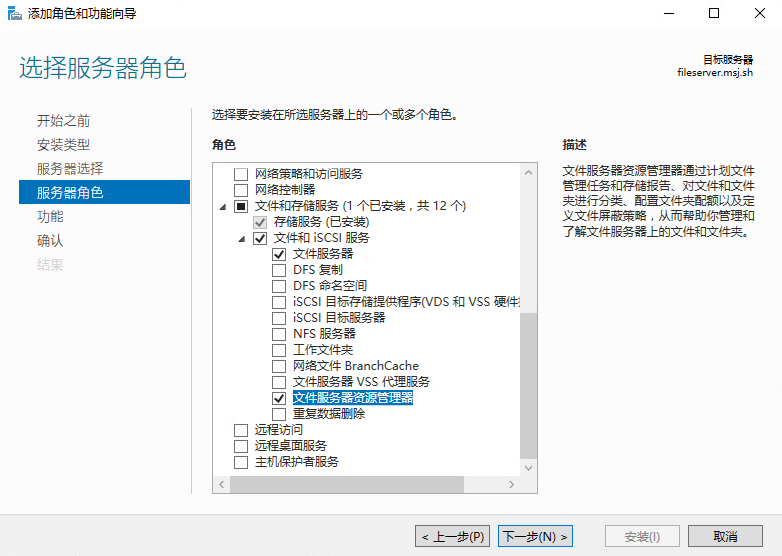

安装文件服务器资源管理器。

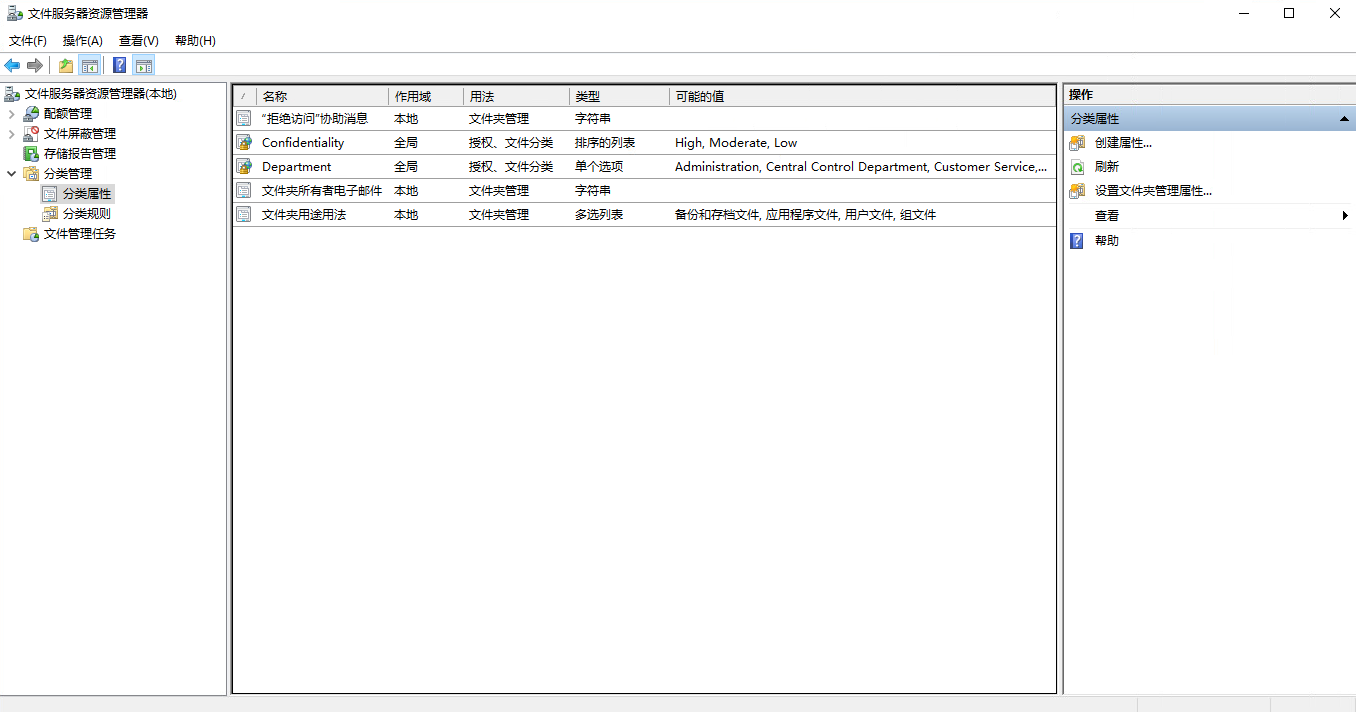

打开文件服务器资源管理器中的分类属性节点,可以观察到之前启用的Resource Properties(资源属性)已经显示。

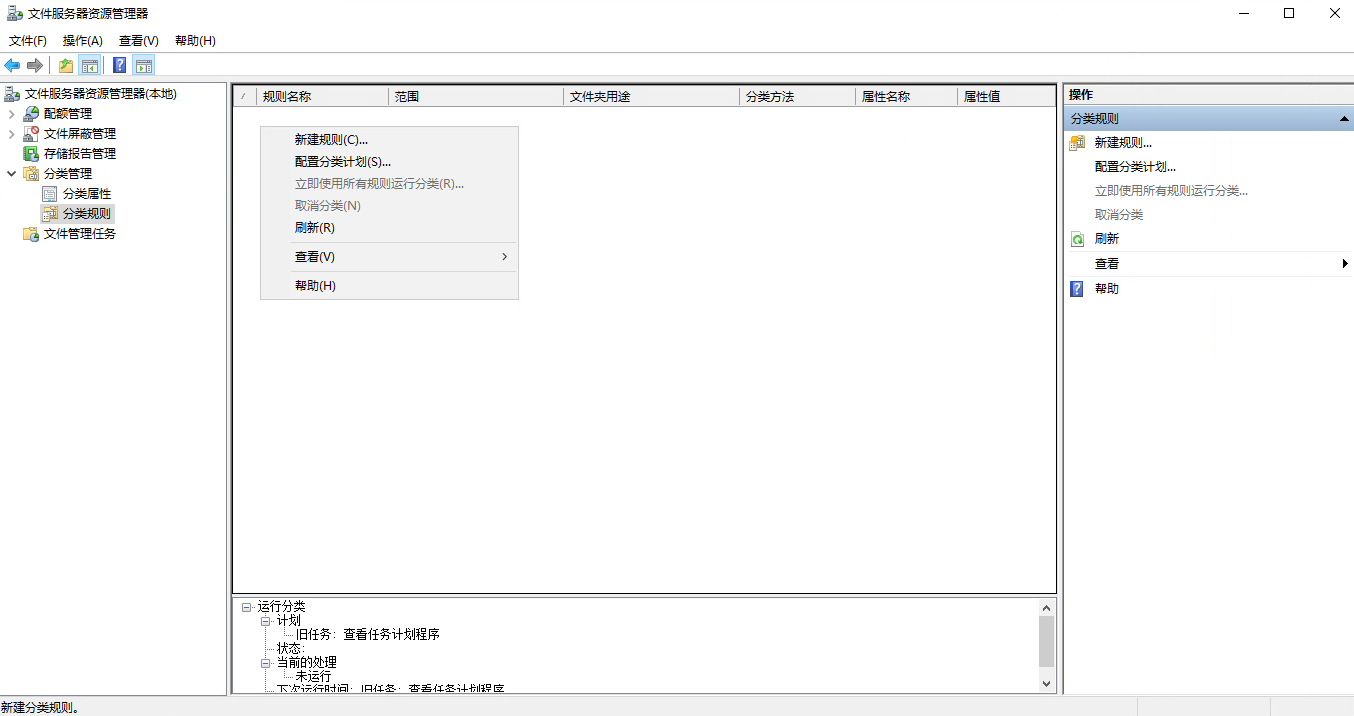

切换至分类规则界面,新建一条规则。

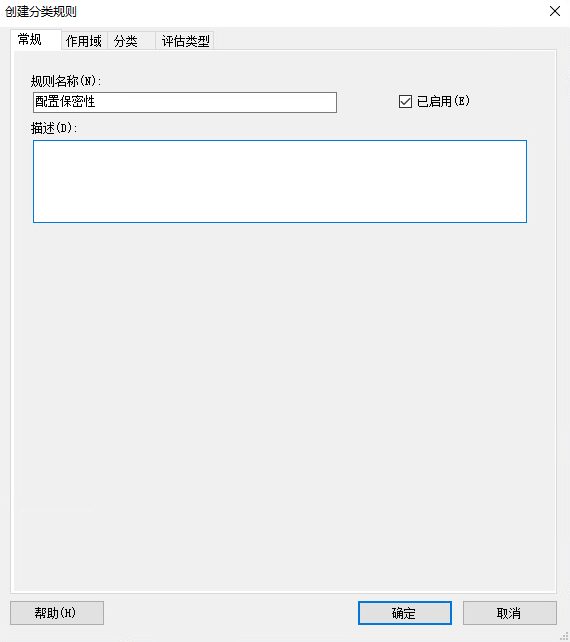

在创建分类规则窗口中,切换至常规选项卡,填写规则名称为配置保密性。

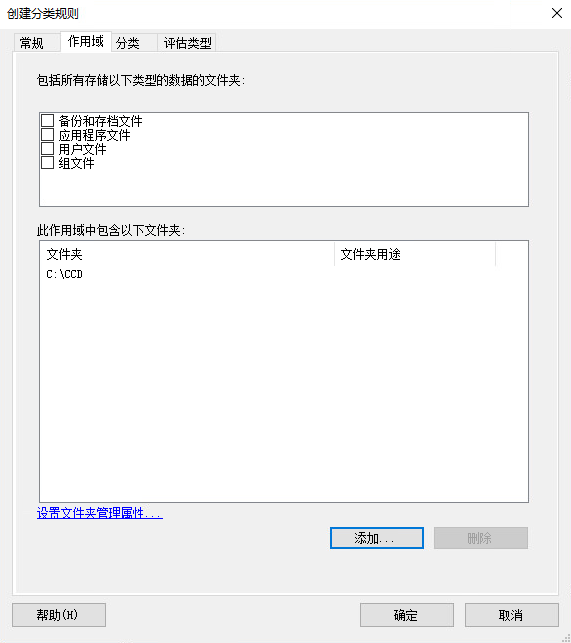

随后切换至作用域选项卡,添加路径C:\CCD。

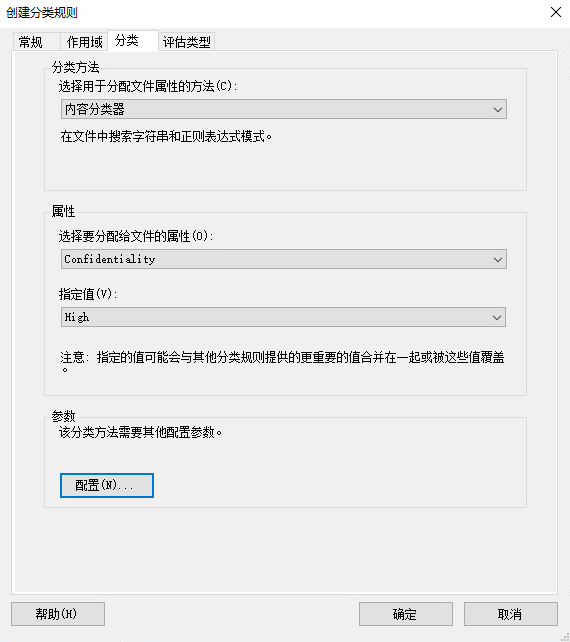

再切换至分类选项卡,分类方法选择内容分类器,属性为Confidentiality(保密性),指定值为High。

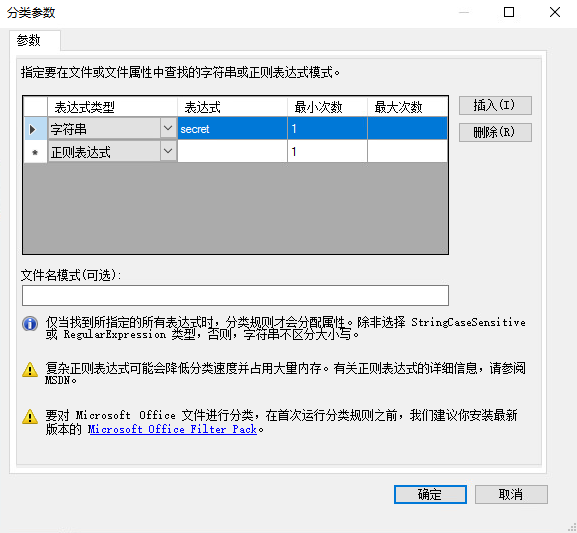

随后点击参数一栏中的配置按钮,添加一条表达式类型为字符串、表达式为secret的条目。

随后切换至评估类型选项卡,勾选重新评估现有的属性值与覆盖现有值,点击确定按钮创建分类规则。

回到文件服务器资源管理器窗口,在分类管理→分类规则界面的右侧,点击立即使用所有规则运行分类。

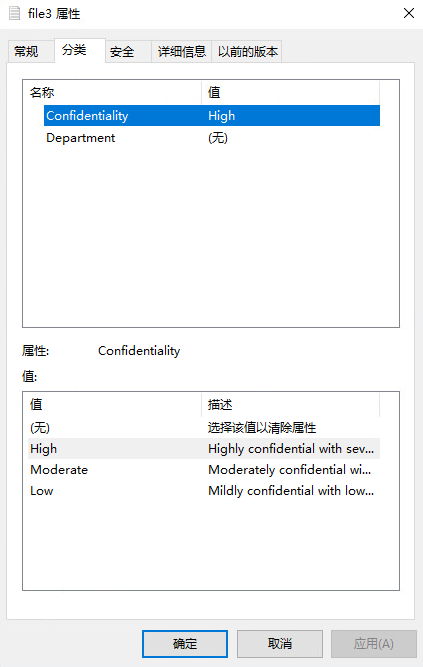

完成分类后,打开资源管理器,进入路径C:\CCD,查看file3.txt文件属性中的分类,Confidentiality值为High即为成功。

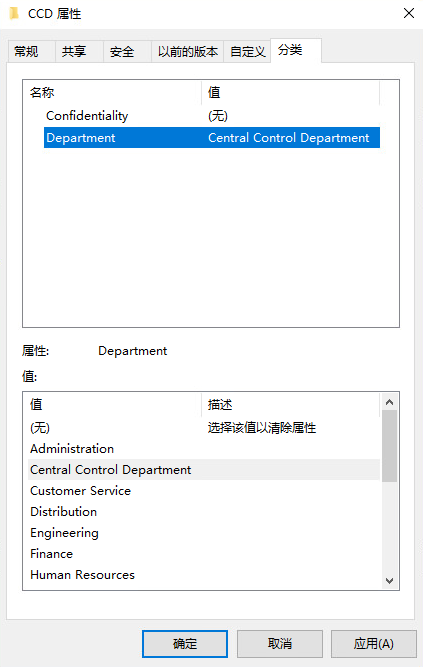

将C:\CCD文件夹的分类属性设置为Central Control Department。

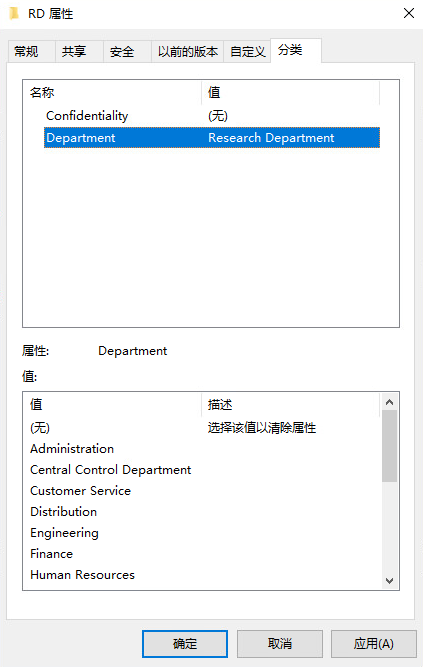

将C:\RD文件夹的分类属性设置为Research Department。

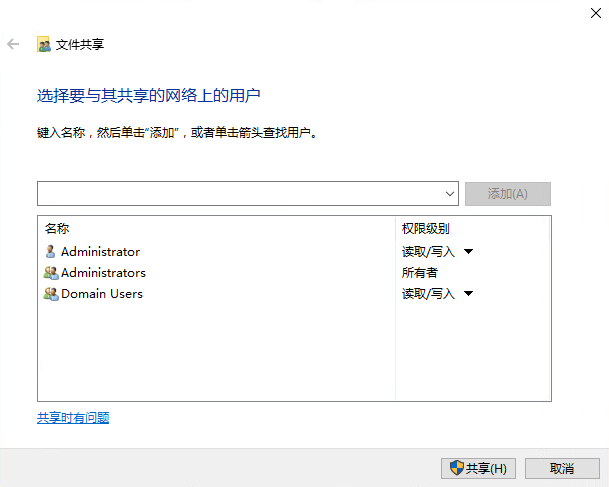

将C:\CCD与C:\RD设置共享,添加Domain Users的读取/写入权限。

以下操作需要在

域控服务器中进行。

打开Active Directory 管理中心,进入动态访问控制→Central Access Rules(中心访问规则),右击选择新建→中心访问规则。

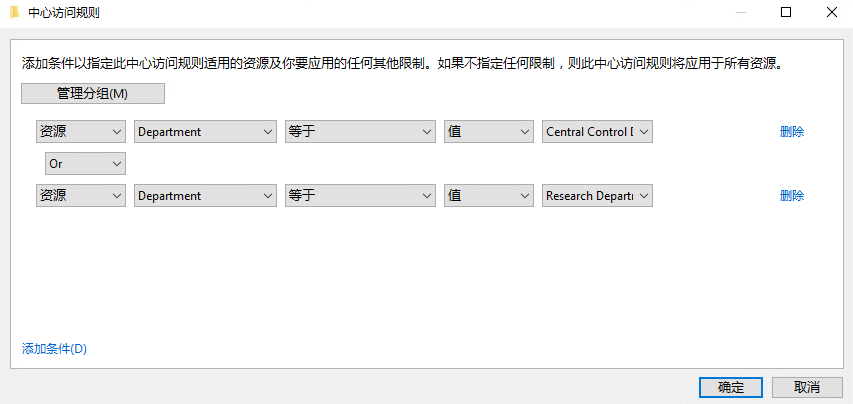

在创建 中心访问规则窗口中,填写名称值部门限制,并编辑目标资源,将分类为组Central Control Department与Research Department的资源添加至管理目标。

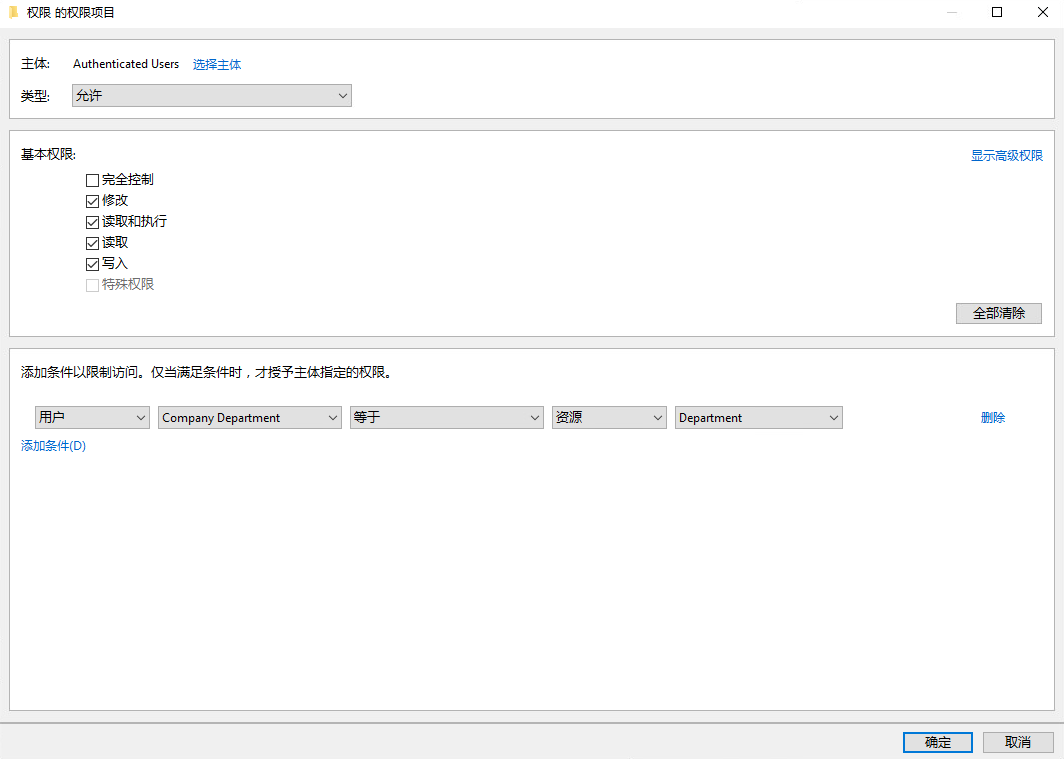

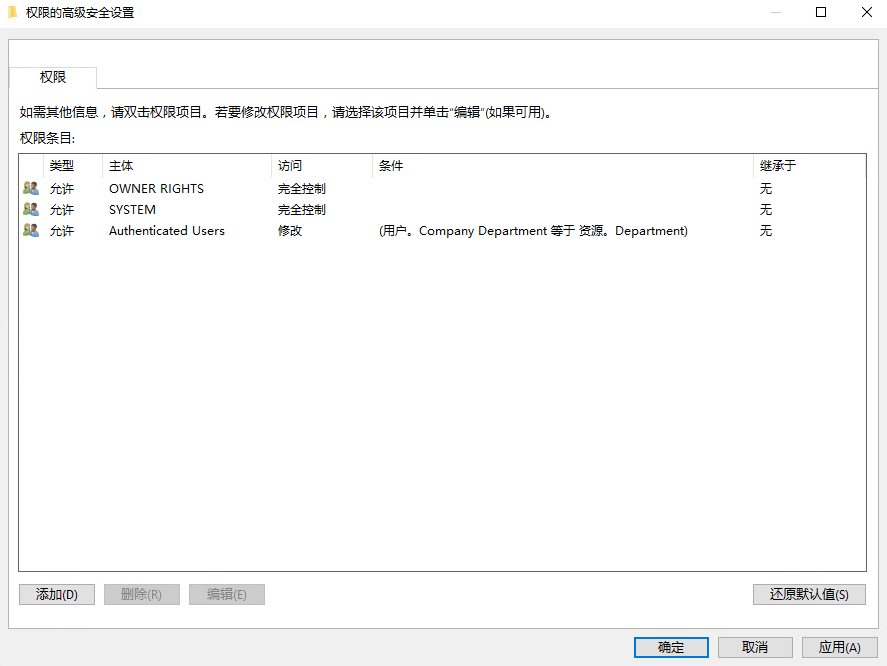

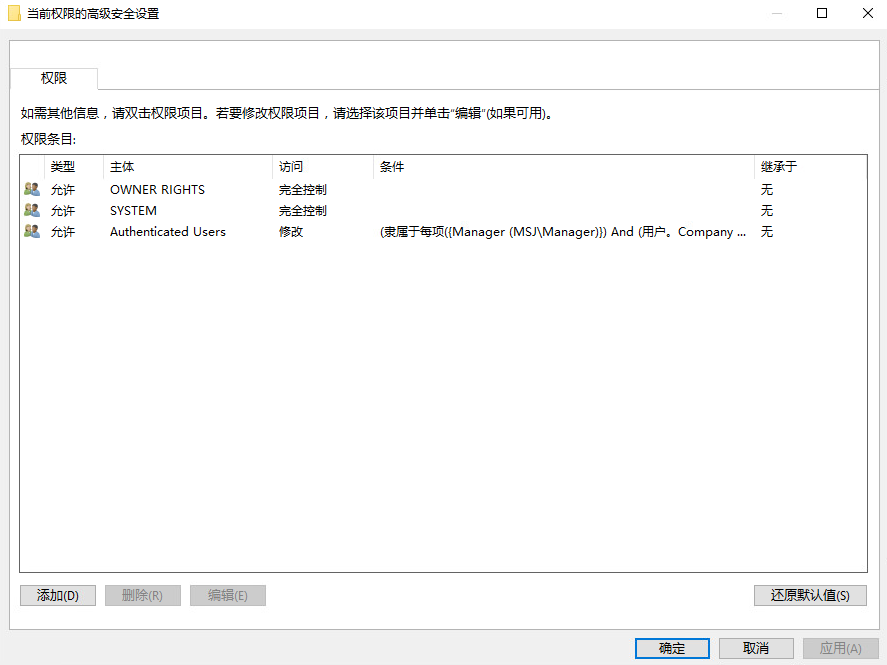

确认配置后,返回创建 中心访问规则窗口,勾选将以下权限作为当前权限后,编辑权限,在弹出的权限的高级安全设置窗口中移除Administrators,然后点击添加按钮,选择Authenticated Uers作为主体,赋予它修改,读写,读取和执行权限,点击下方的添加条件,当用户的部门与访问的目标资源的部门一致时,赋予以上权限,具体配置如下。

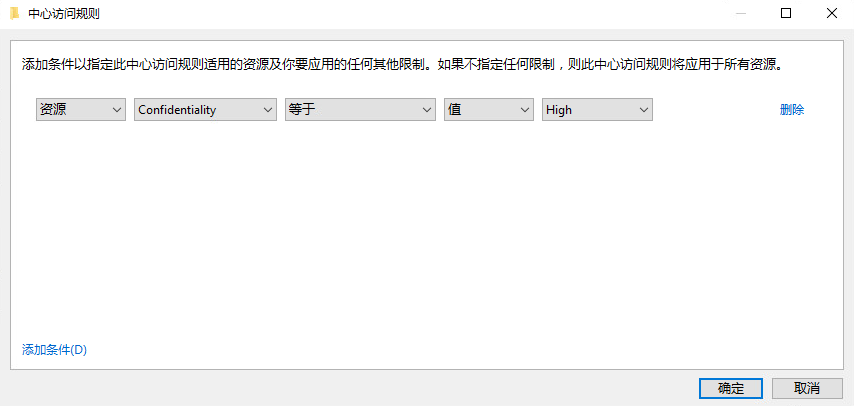

再创建一条中心访问规则,在创建 中心访问规则窗口中,填写名称值高保密性文件访问规则,并编辑目标资源,将资源的Confidentiality(保密性)属性等于High的资源添加至管理目标。

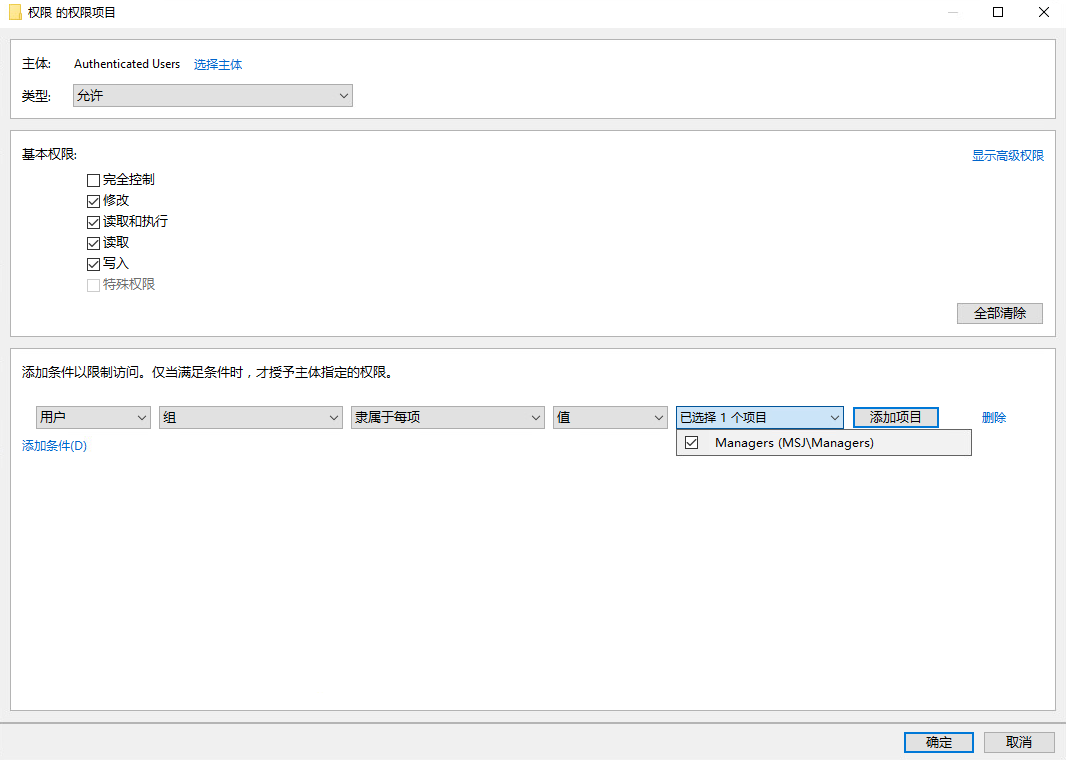

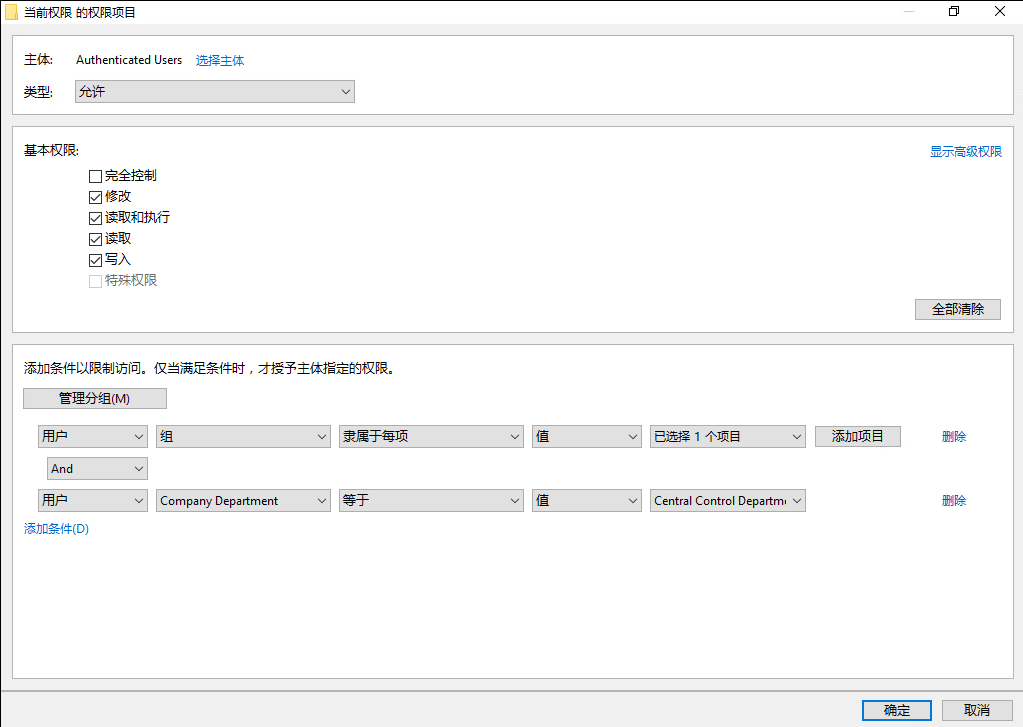

确认配置后,返回创建 中心访问规则窗口,勾选将以下权限作为当前权限后,编辑权限,在弹出的权限的高级安全设置窗口中移除Administrators,然后点击添加按钮,选择Authenticated Uers作为主体,赋予它修改,读写,读取和执行权限,点击下方的添加条件,当用户部门为Central Control Department且隶属于Managers用户组时,赋予以上权限,具体配置如下。

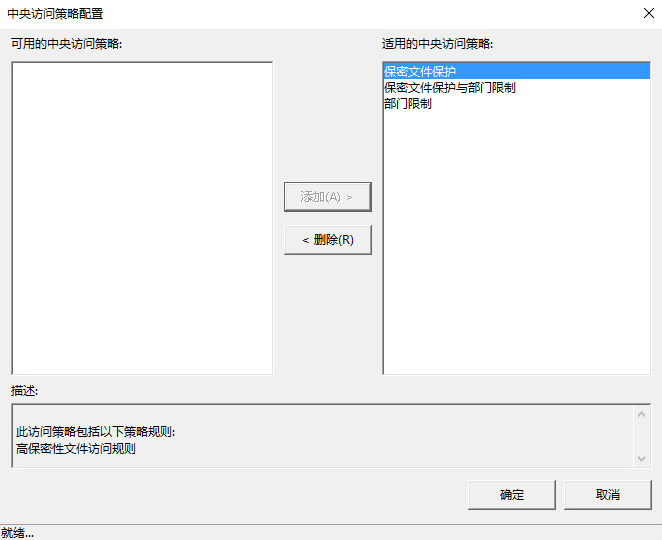

随后配置中心访问策略,进入动态访问控制→Central Access Policies(中心访问策略),右击选择新建→中心访问策略。

创建一条保密文件保护的策略,添加高保密性文件访问规则到策略。

创建一条部门限制的策略,添加部门限制到策略。

创建一条保密文件保护与部门限制的策略,添加高保密性文件访问规则与部门限制到策略。

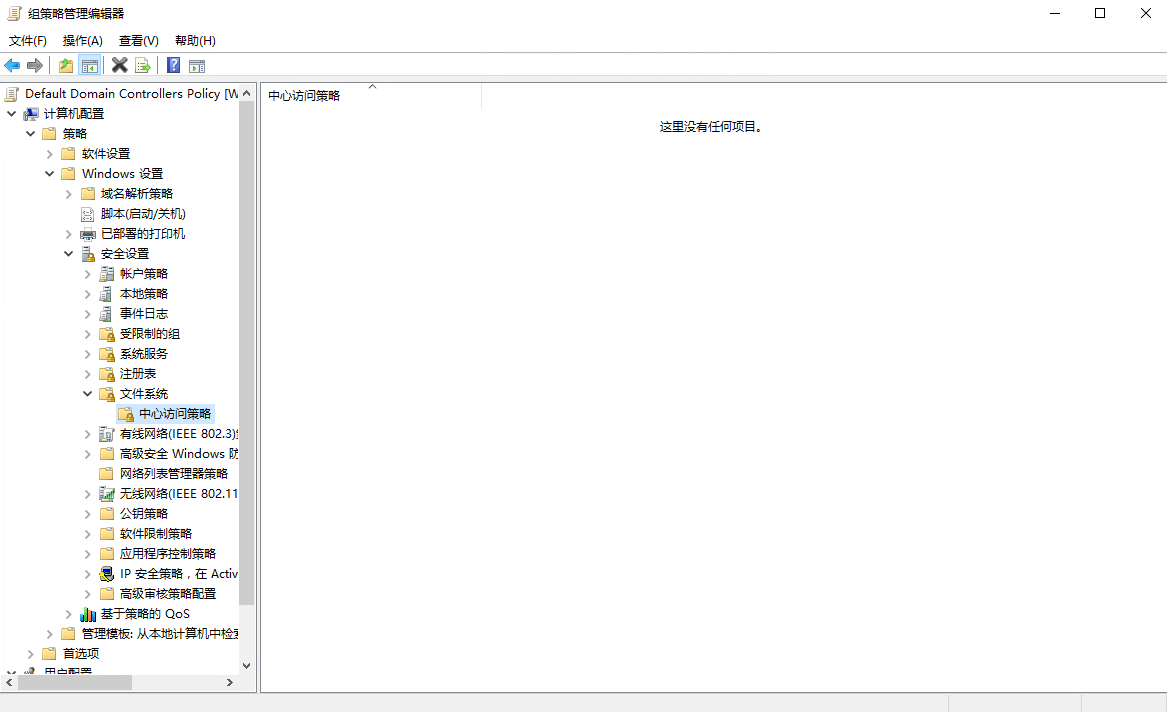

随后推送策略,点击服务器管理器中的工具→组策略管理,在组策略管理窗口中,依次展开林:msj.sh→域→msj.sh→Domain Controllers,右键单击Default Domain Controllers Policy,选择编辑打开组策略管理编辑器。(此步骤已经在上文中操作过,不再赘述)

在组策略管理编辑器中依次展开计算机配置``策略``Windows设置-安全设置-文件系统,右键选择管理中心访问策略。

在中央访问策略配置窗口中,添加所有现有策略。

以下操作在

文件服务器中进行。

配置完成后,在文件服务器中刷新组策略。

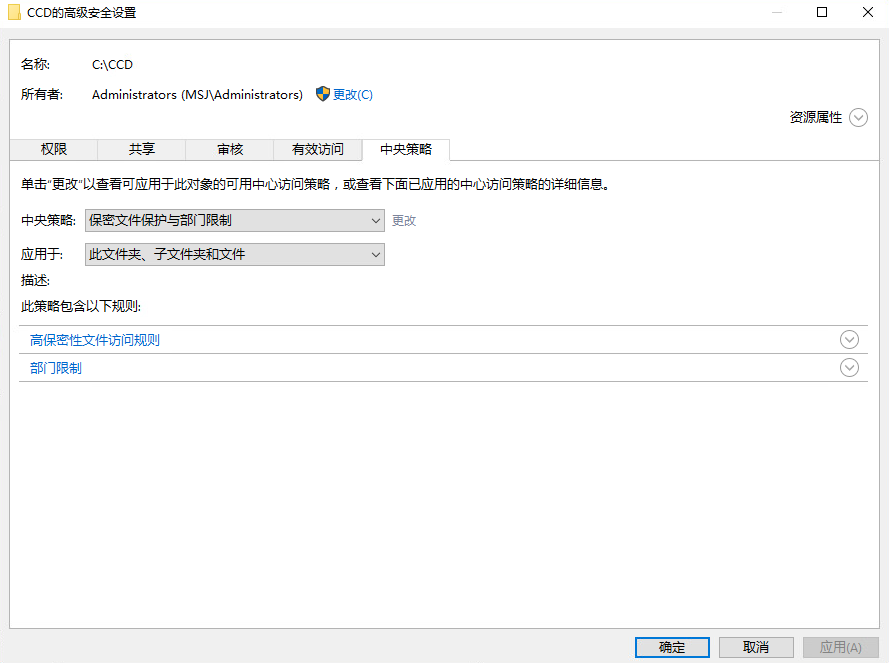

打开C:\CCD的属性,切换至安全选项卡,点击高级按钮,在CCD的高级安全设置窗口中,切换至中央策略界面,更改中央策略为保密文件保护与部门限制。(对C:\RD文件夹进行相同操作,不再赘述)

验证

- 使用不同用户访问文件服务器

注意: 由于Windows的Samba服务刷新较慢,建议使用磁盘映射的形式进行验证。

如磁盘映射仍然没有刷新Samba的服务缓存,尝试使用强制组策略更新。

除上述验证条目外,也可尝试应用其他的中央策略,深入理解其应用机制。