准备工作

默认信息

登录密码:admin/admin

配置防火墙带外管理口

以配置172.16.100.101/24,网管172.16.100.1为例:

|

|

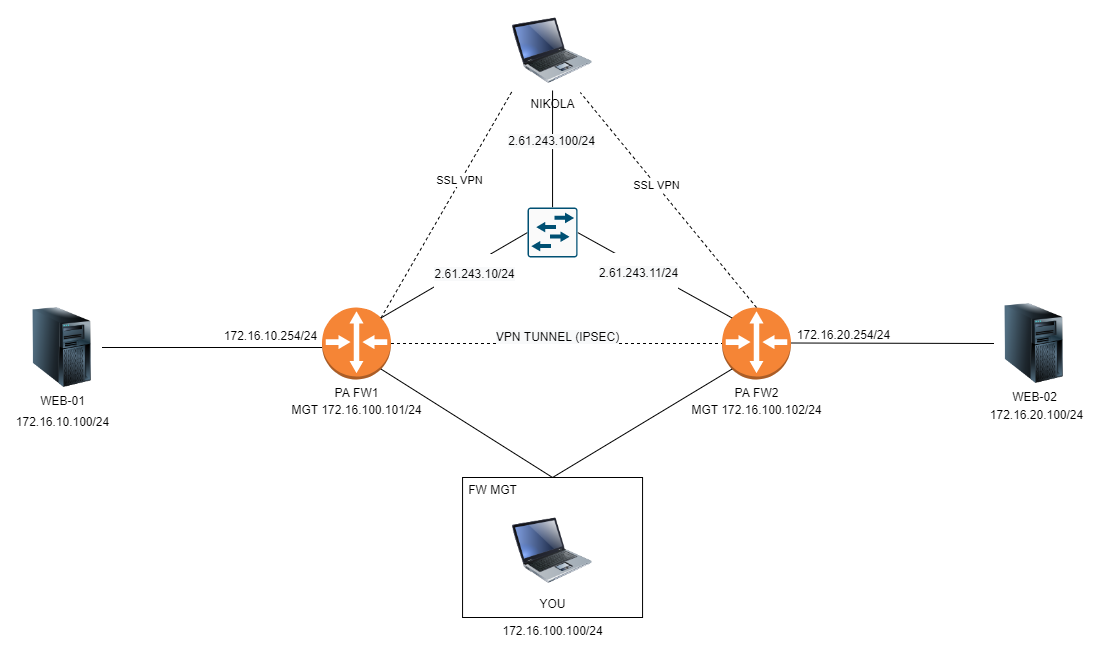

任务描述

按拓扑图要求:

- 通过管理机(FW MGMT)配置PA防火墙

- 在

FW1与FW2之间构建IPsec VPN - 在

FW1公网接口(2.61.243.10/23)上配置GlobalProtect供NIKOLA进行远程接入 WEB-01与WEB-02通过IPsec VPN进行通信NIKOLA可以通过远程VPN接入访问WEB-01与WEB-02

操作步骤

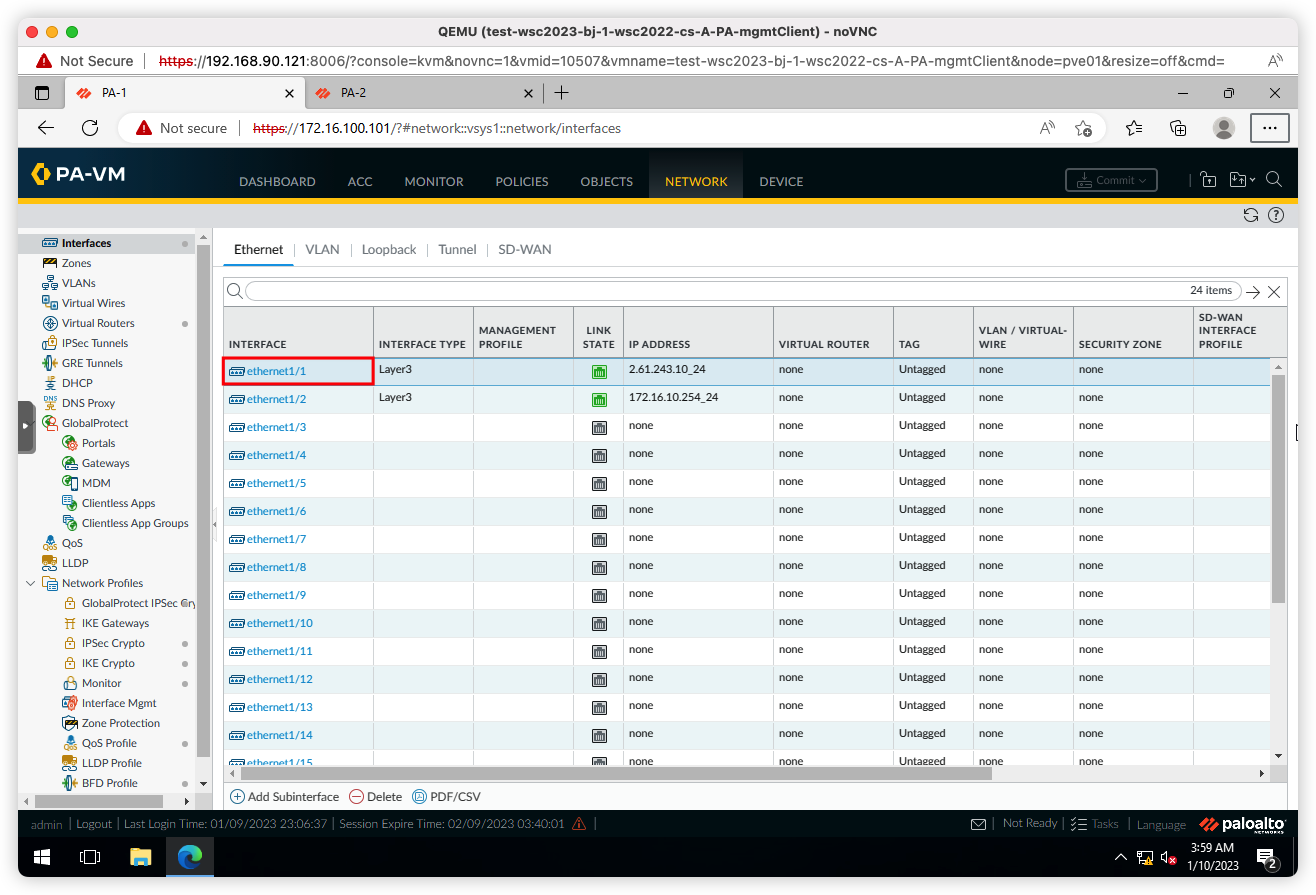

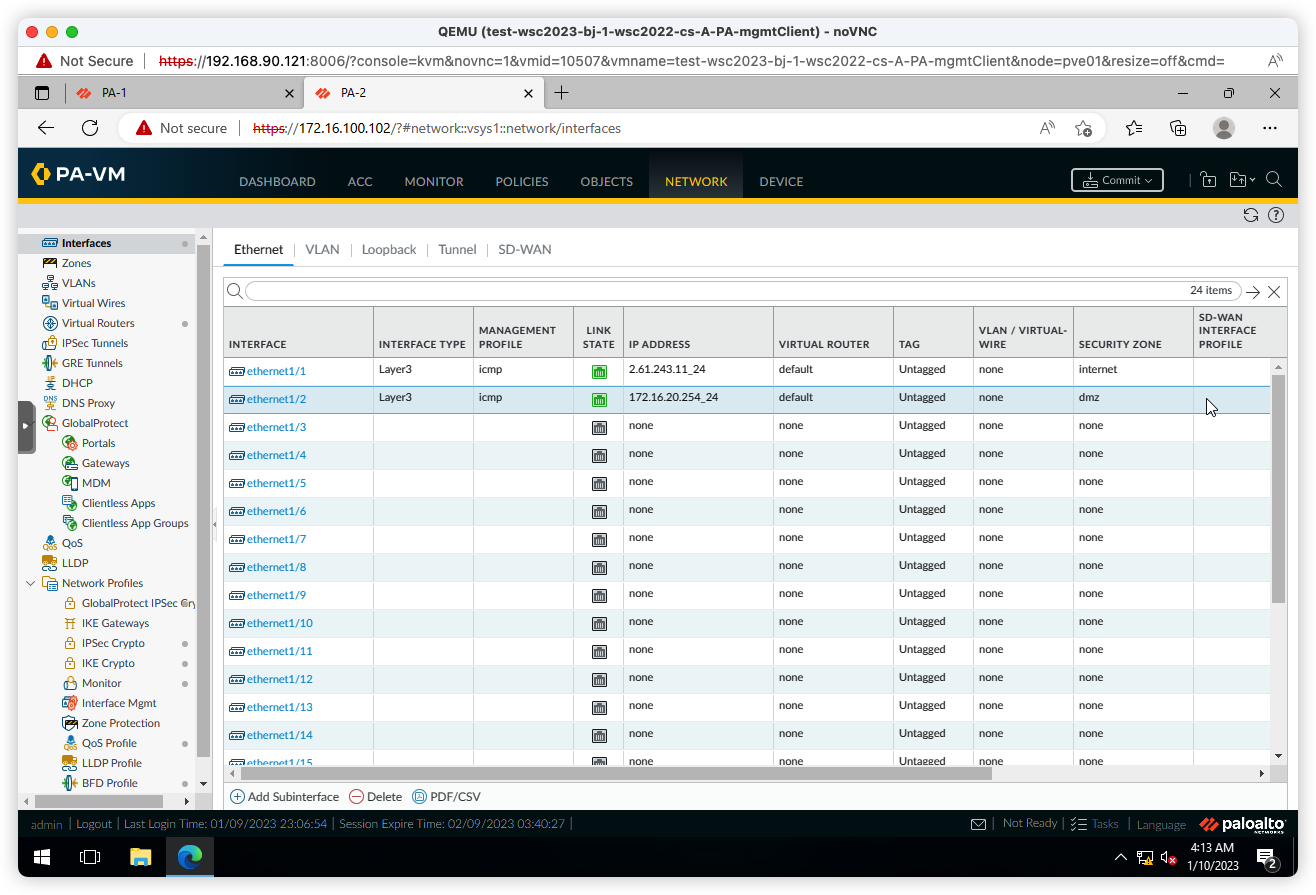

配置防火墙接口

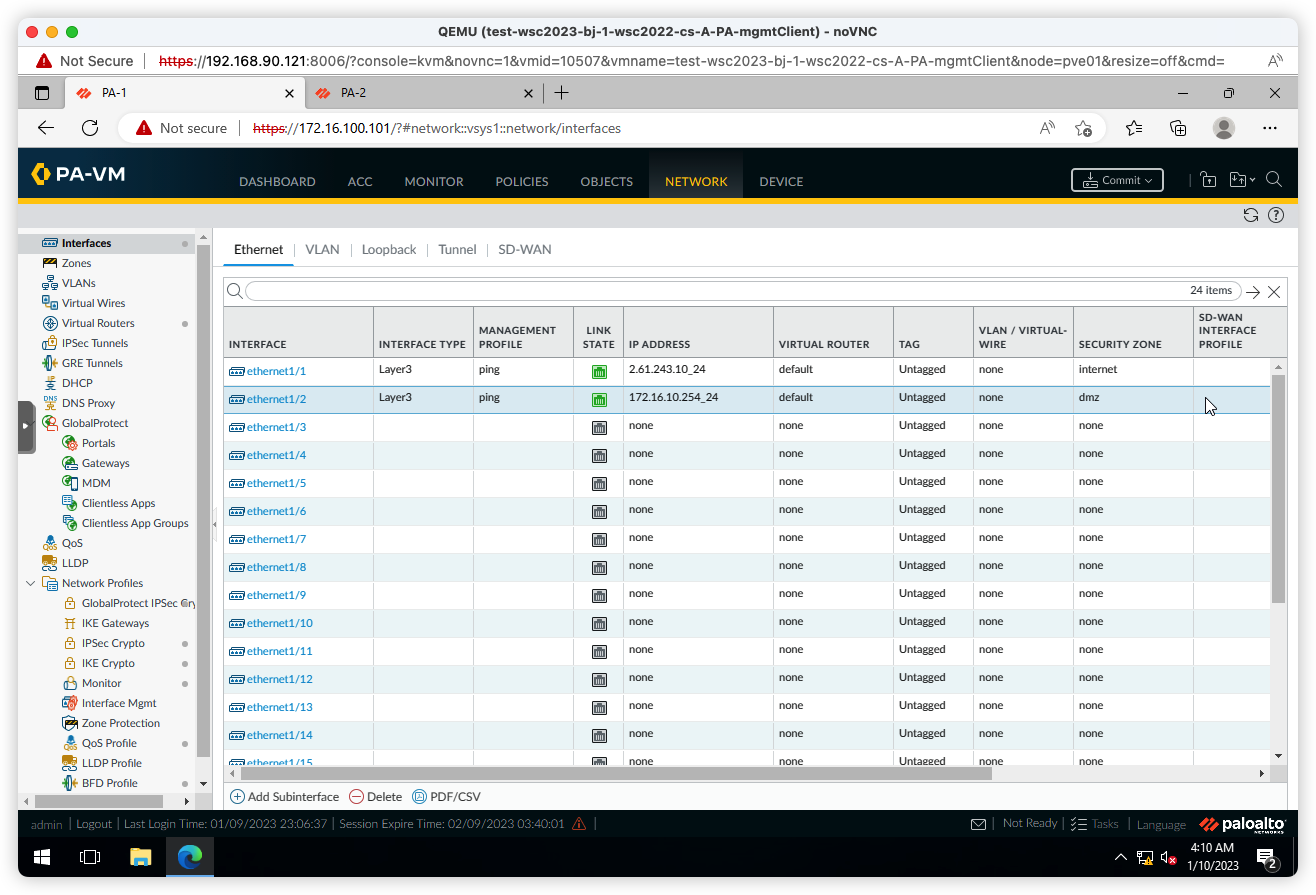

防火墙接口上的IP地址已经预先配置,以下部分将在FW1上配置

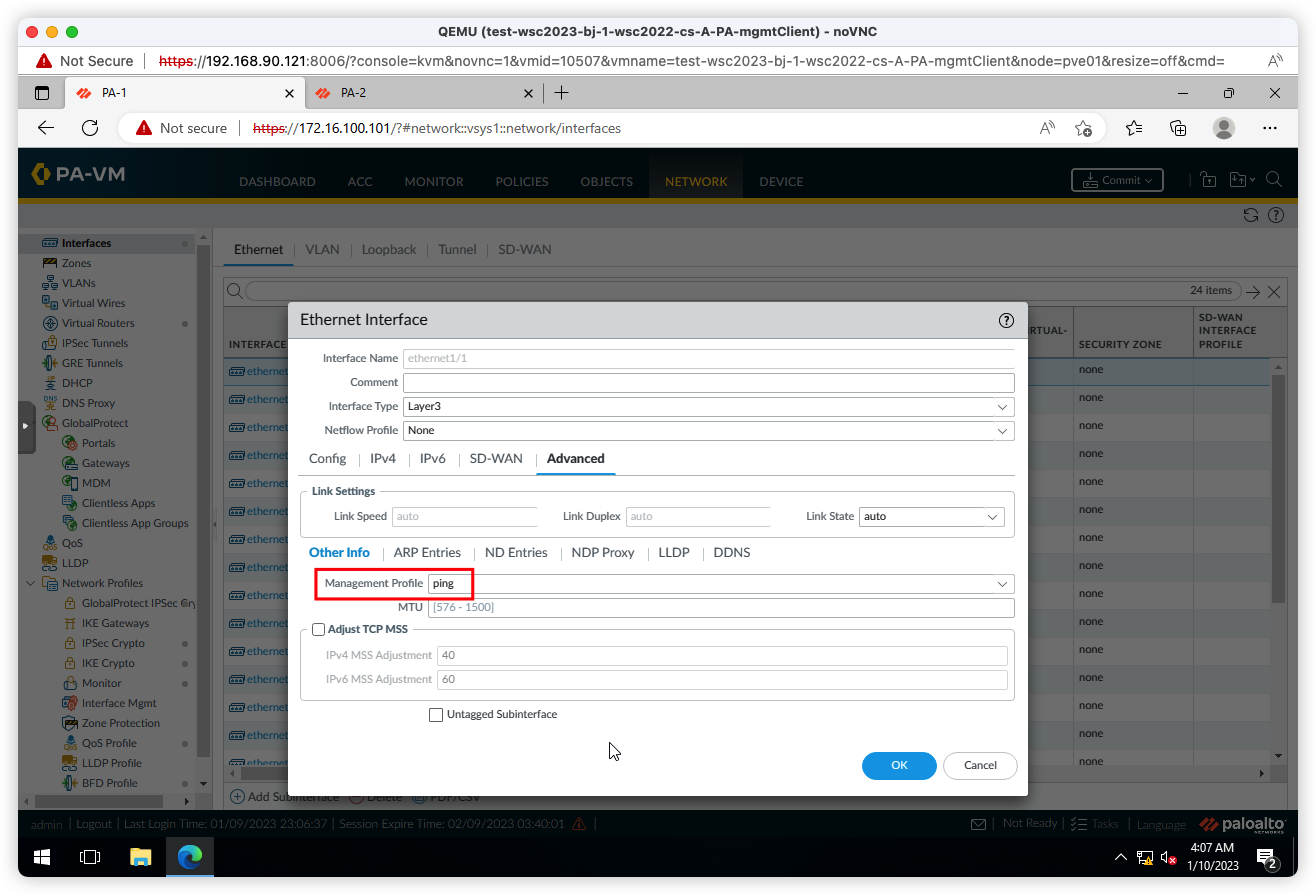

- 进入

Network->Interfaces->Ethernet,选择ethernet1/1接口

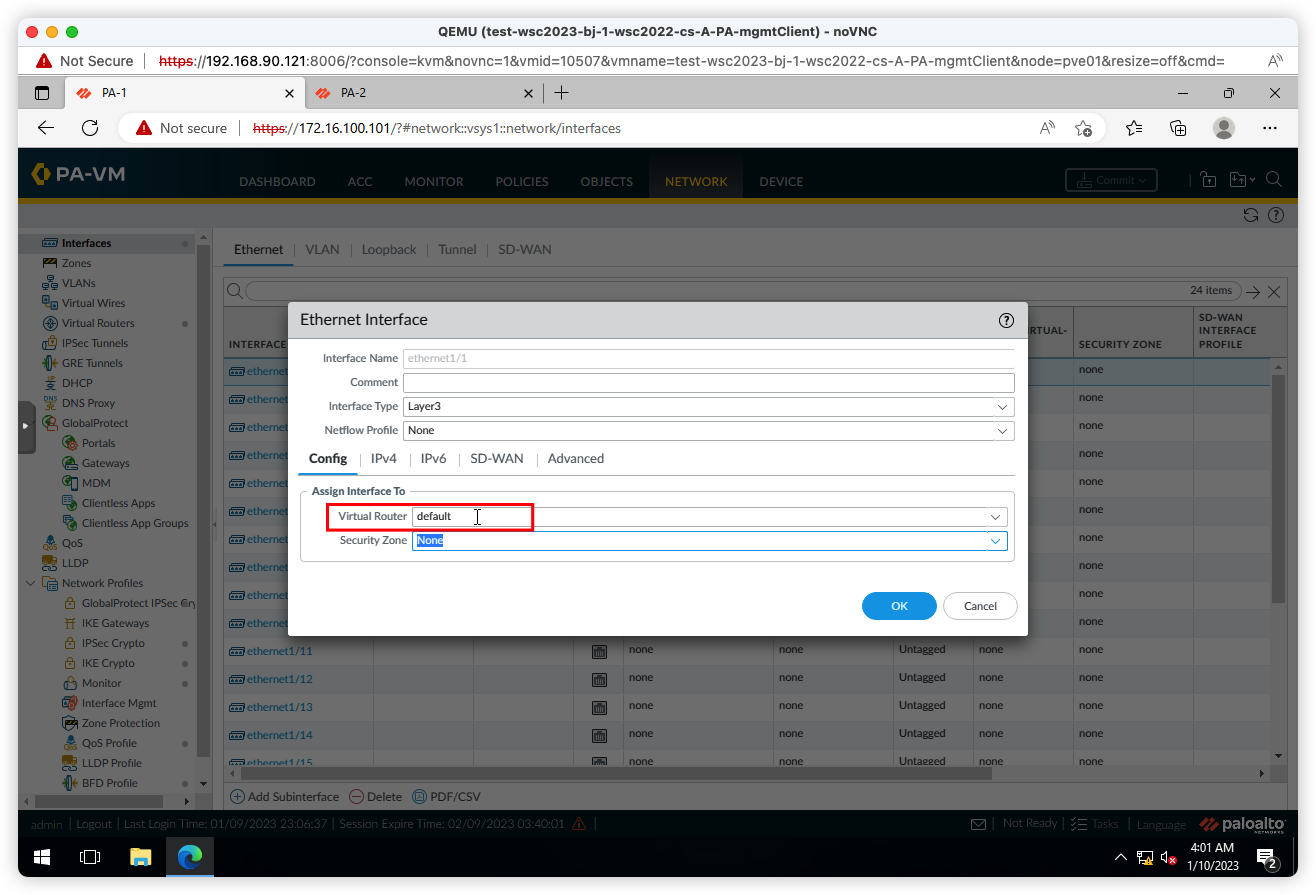

- 选择

ethernet1/1接口的虚拟交换机为default

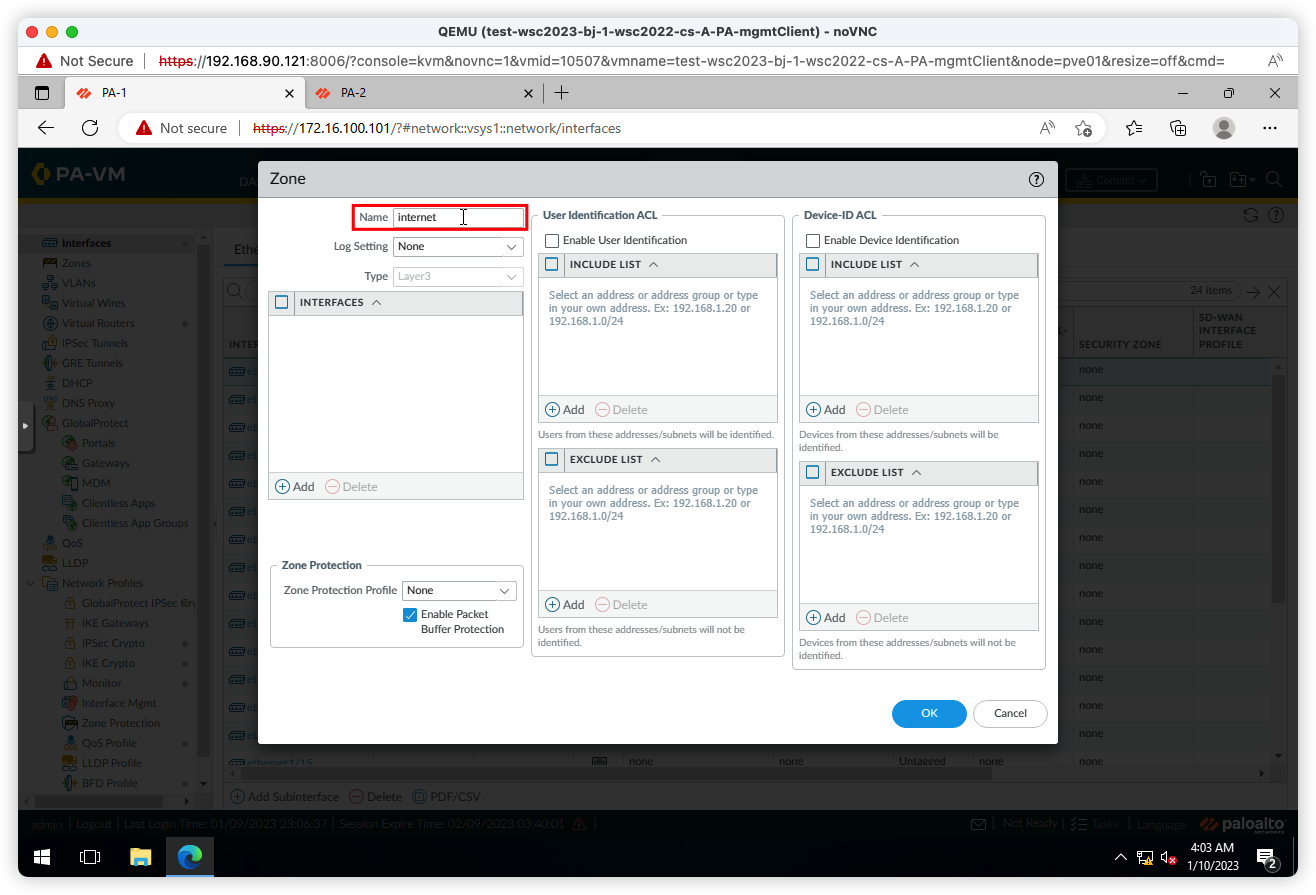

- 选择

Security Zone->New新建安全区域internet

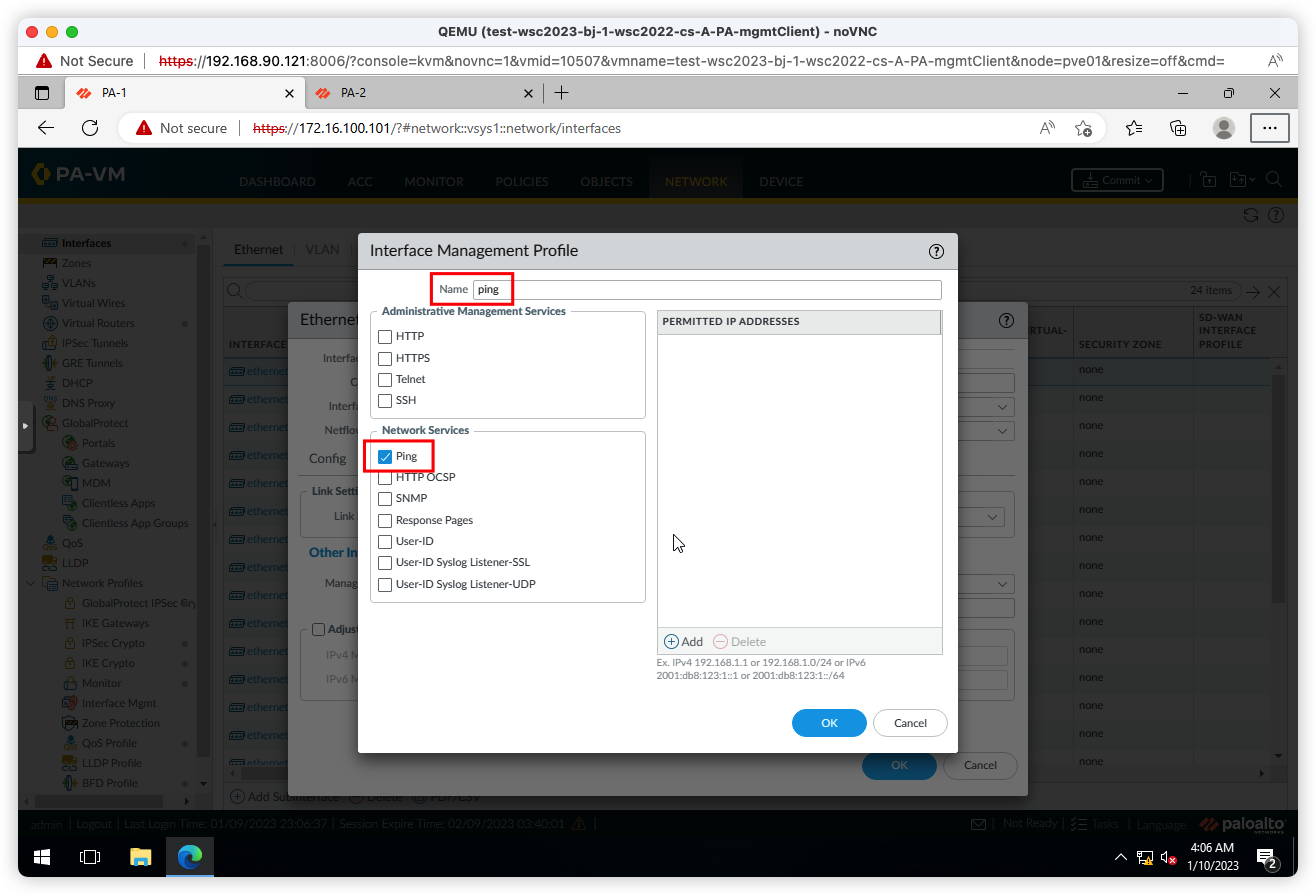

- (可选)为了便于调试,在接口上放行ICMP协议,选择

Advanced,新建Management Profile,选择Ping并将配置命名为icmp

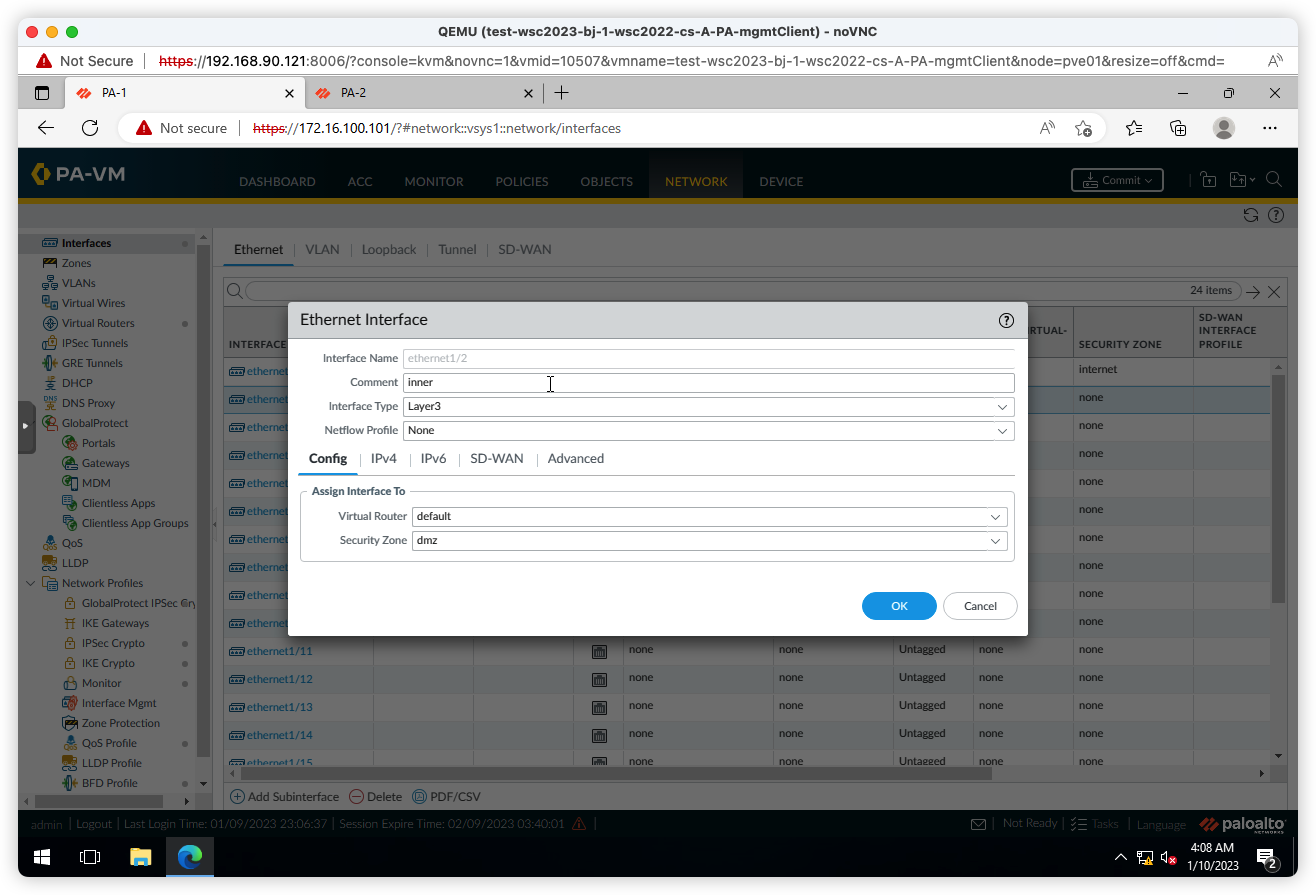

- 为

ethernet1/2配置虚拟交换机default,并新建安全区域dmz

- 确认接口配置

以下部分将在FW2上配置

- 在FW2上,进行与上方操作相对应的接口配置,结果如下

以下部分将在两台防火墙上做相同配置

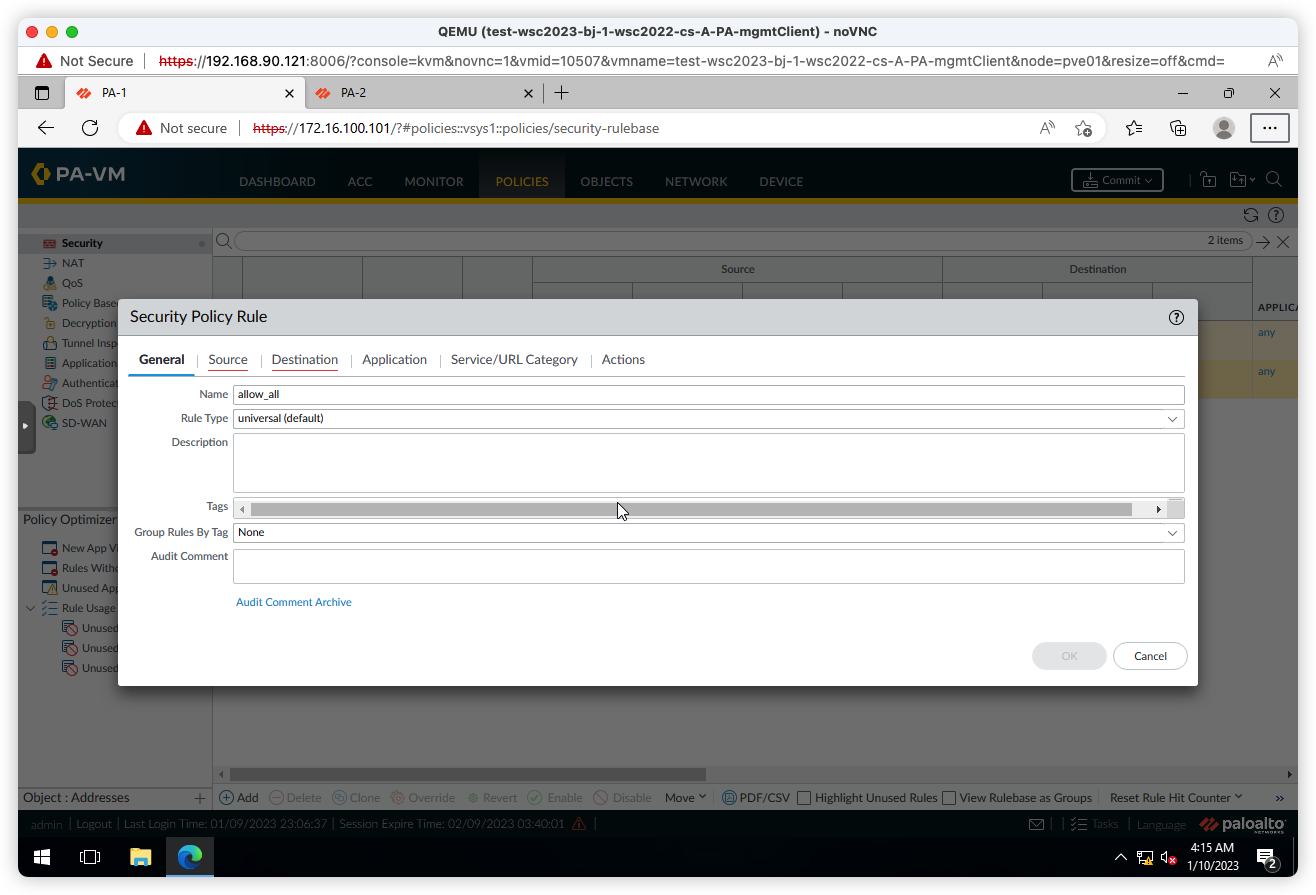

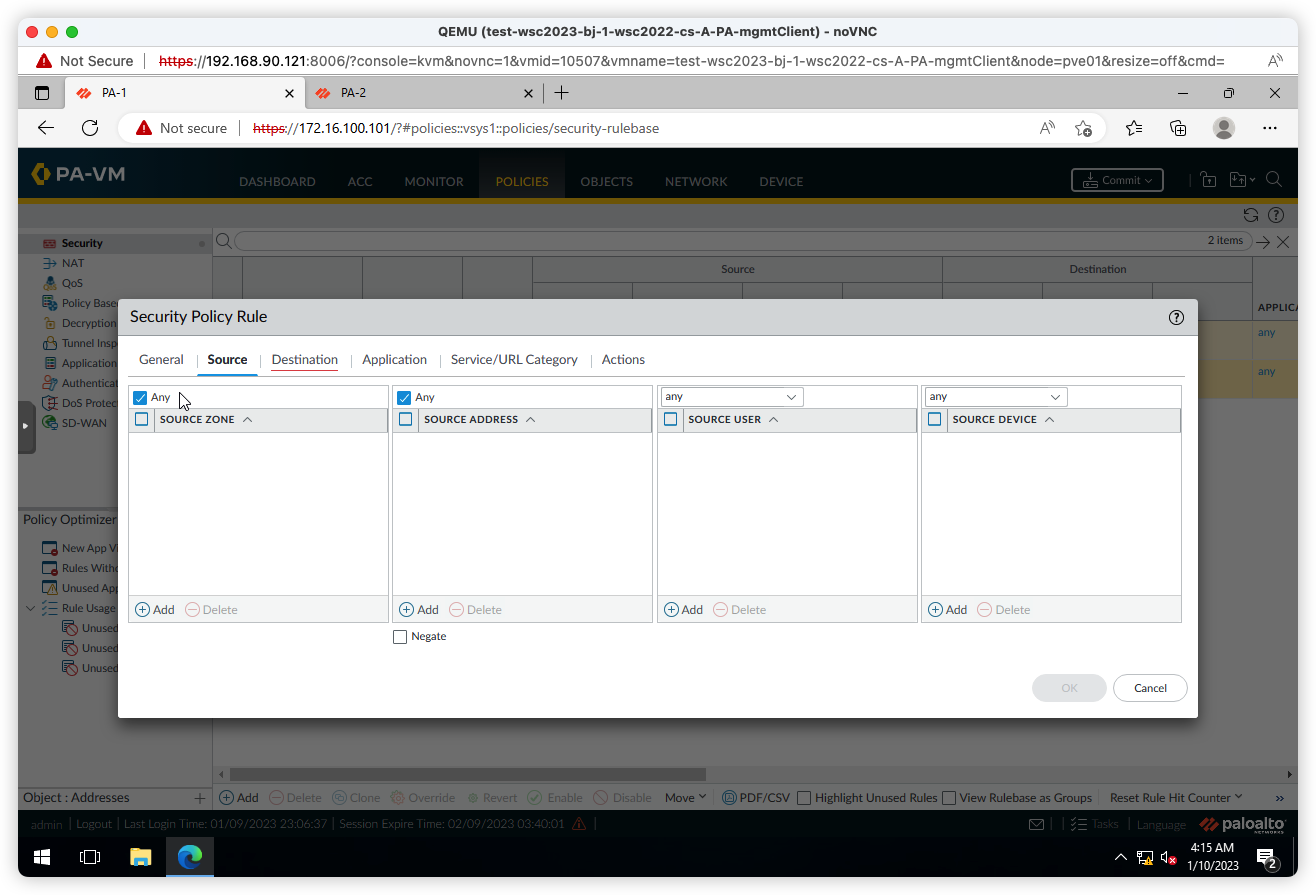

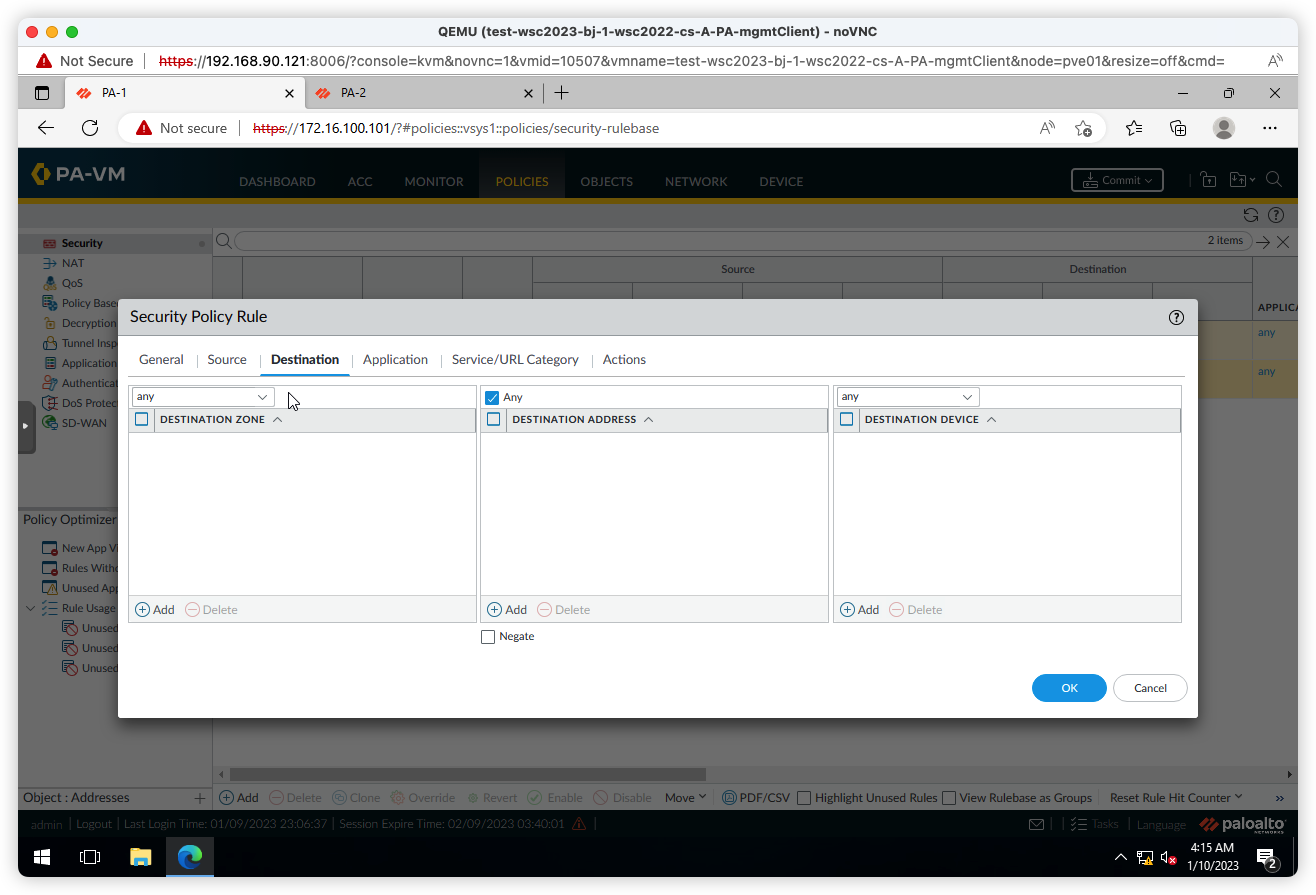

- 为便于调试,在两台防火墙上,放行所有流量,进入

Policies->Security,点击Add添加策略条目

以上步骤完成后,

Commit操作,测试Web服务器、防火墙间的连通性。

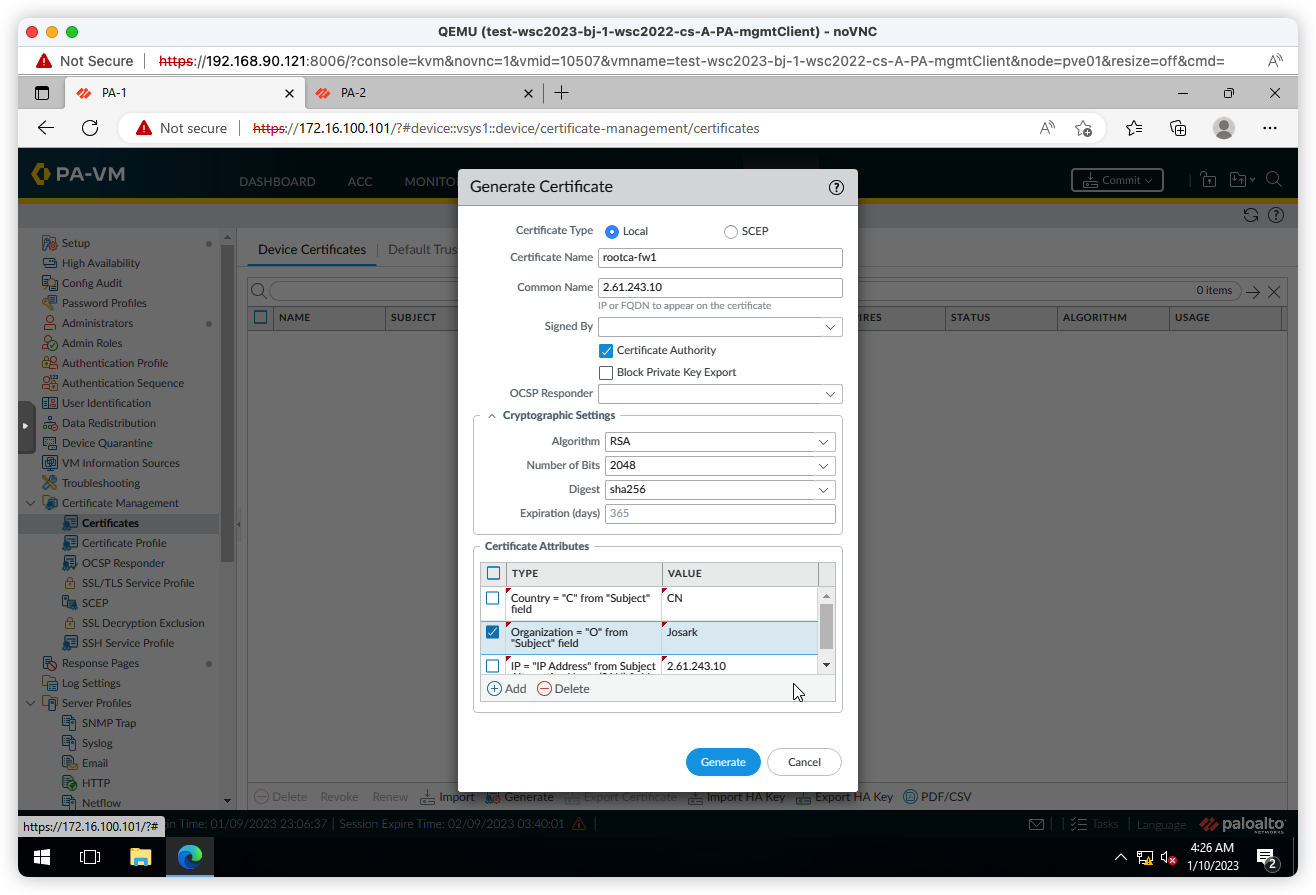

新建证书颁发机构与VPN证书

以下部分将在FW1上配置

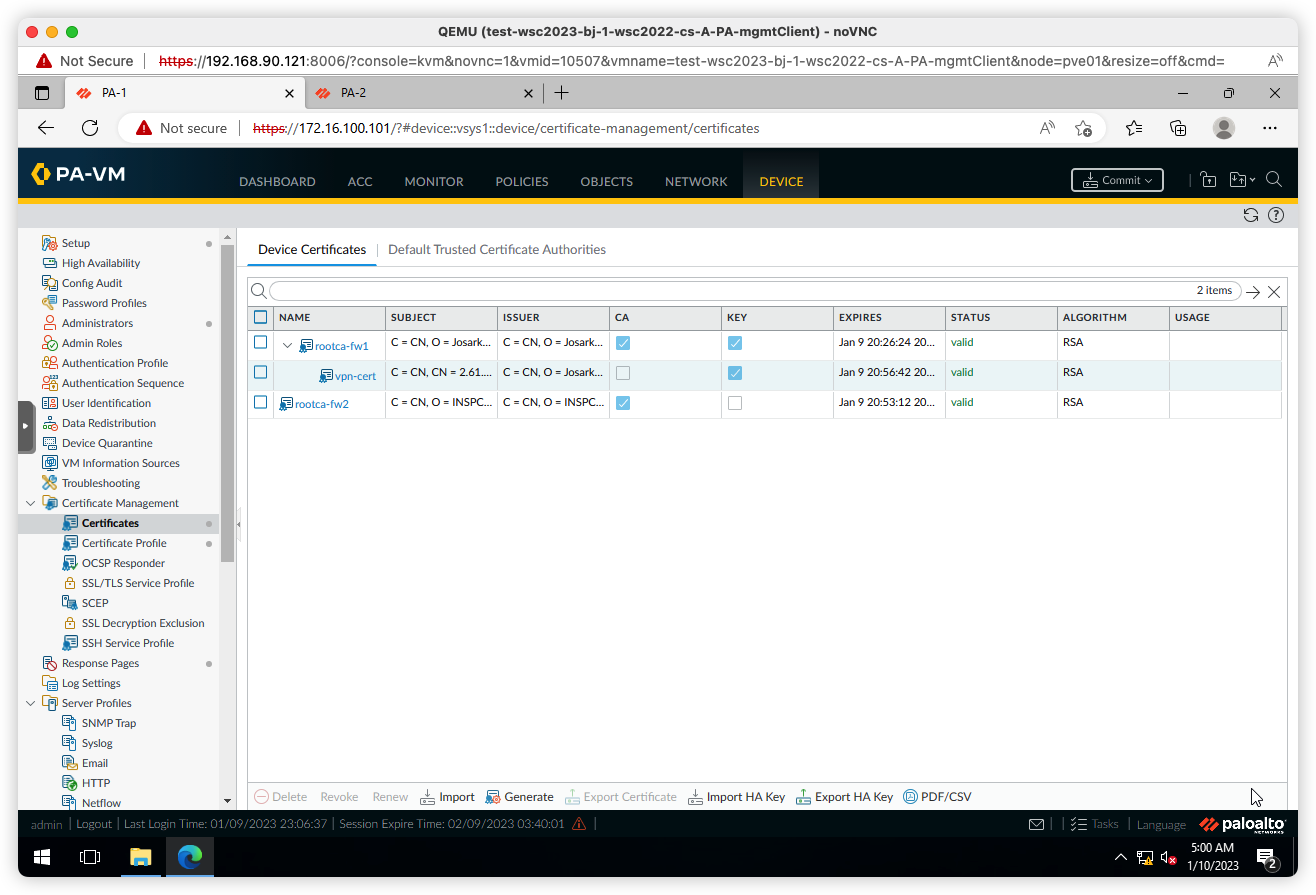

- 进入

Device->Certificate Management->Certificates->Device Certificates点击Generate生成CA机构

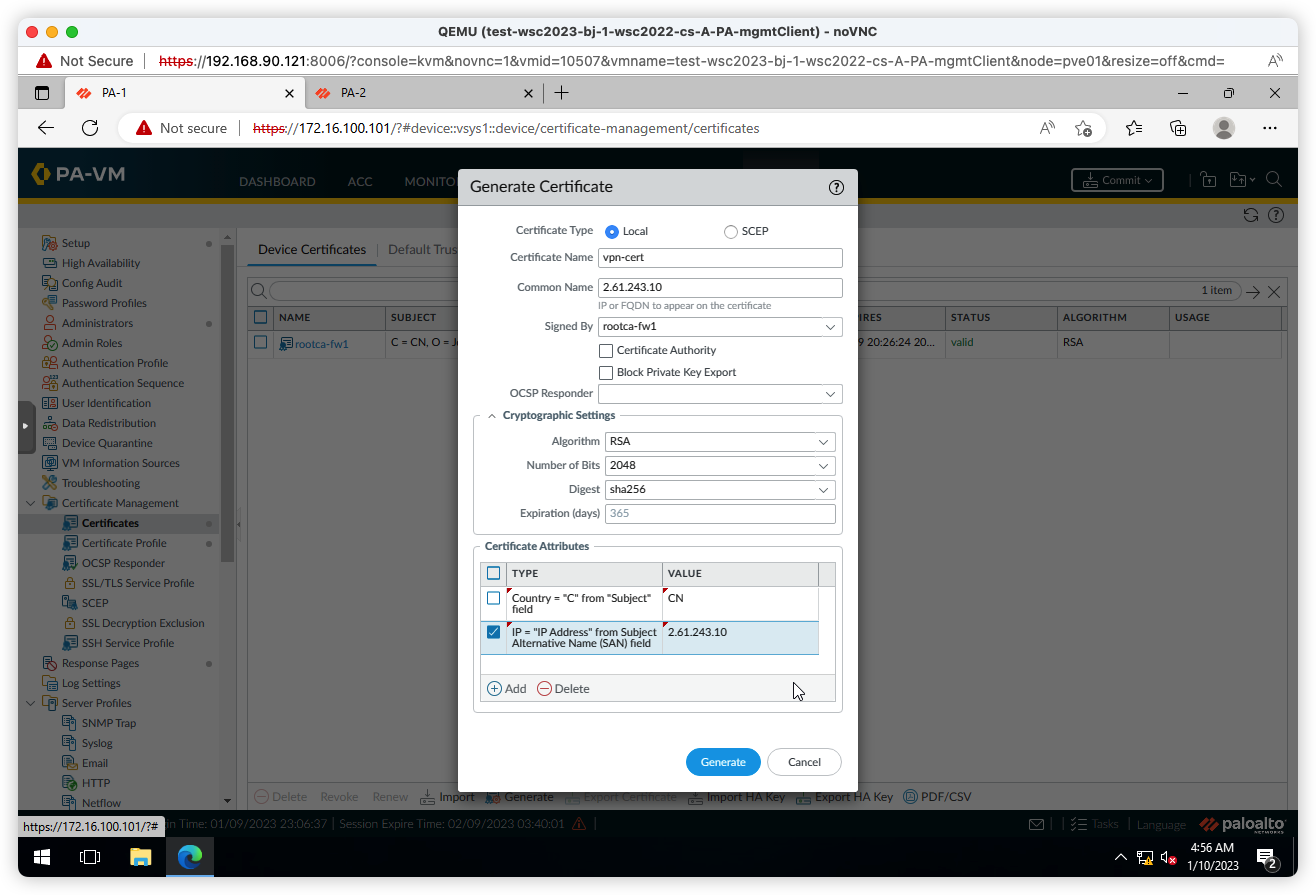

- 再次点击

Generate,使用CA机构生成证书

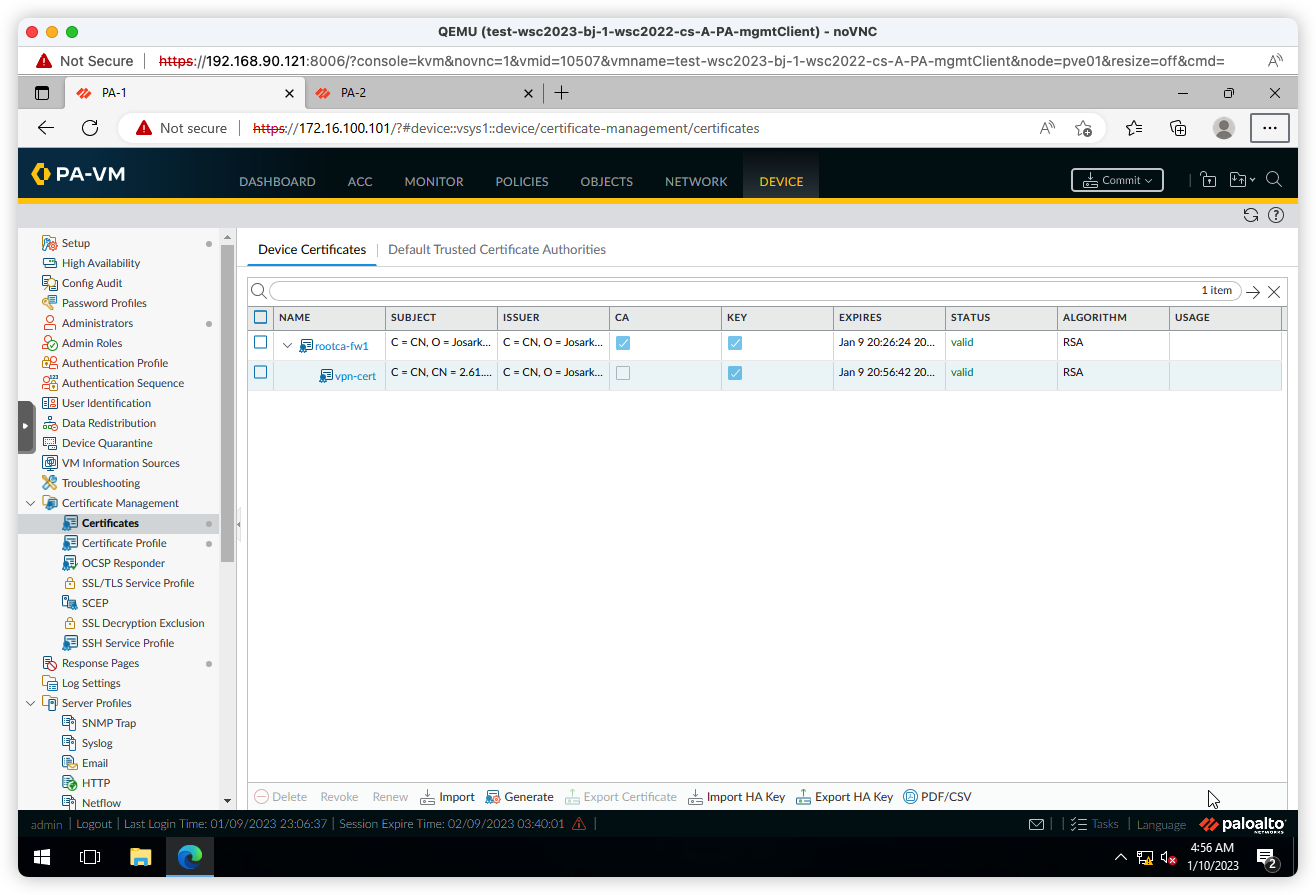

- 确认证书信息

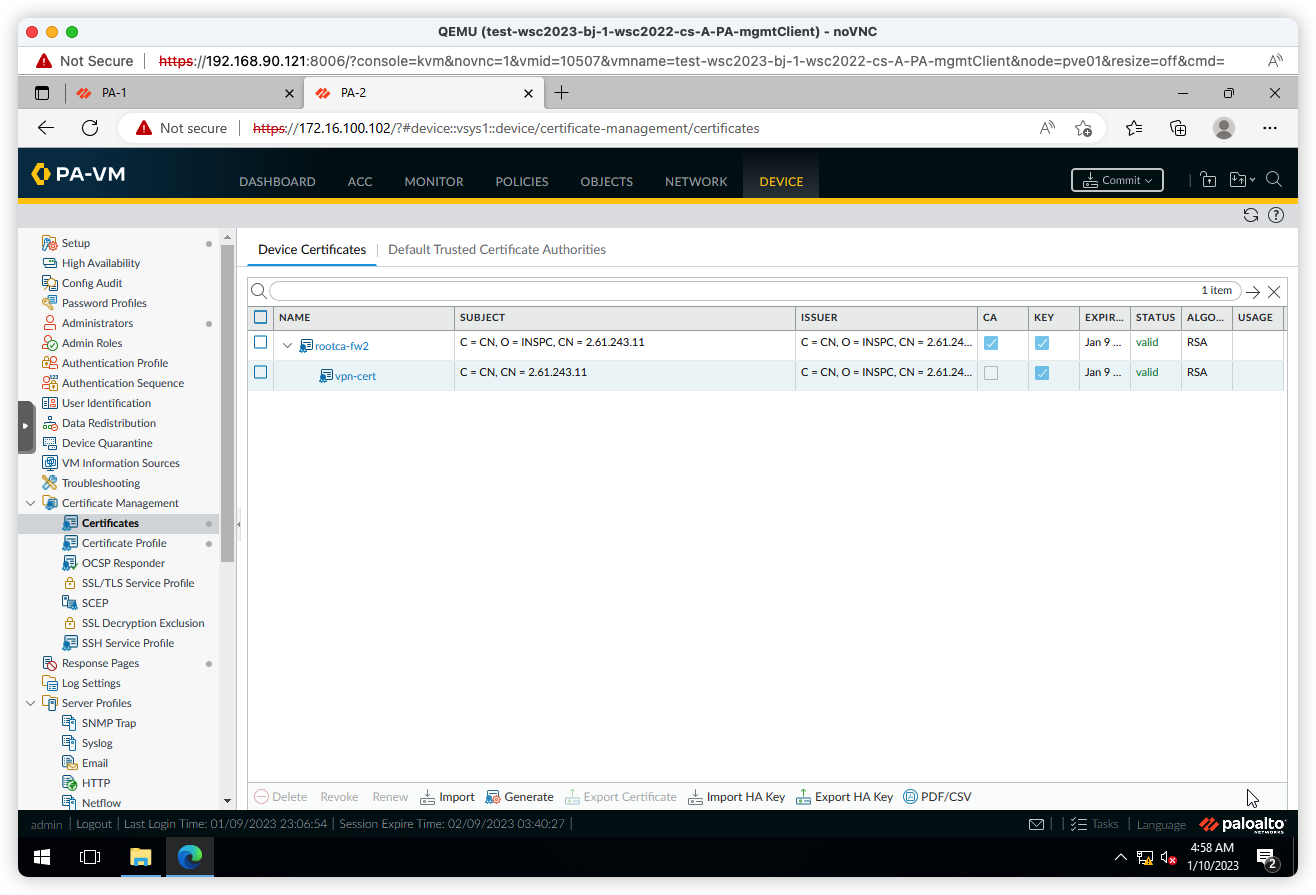

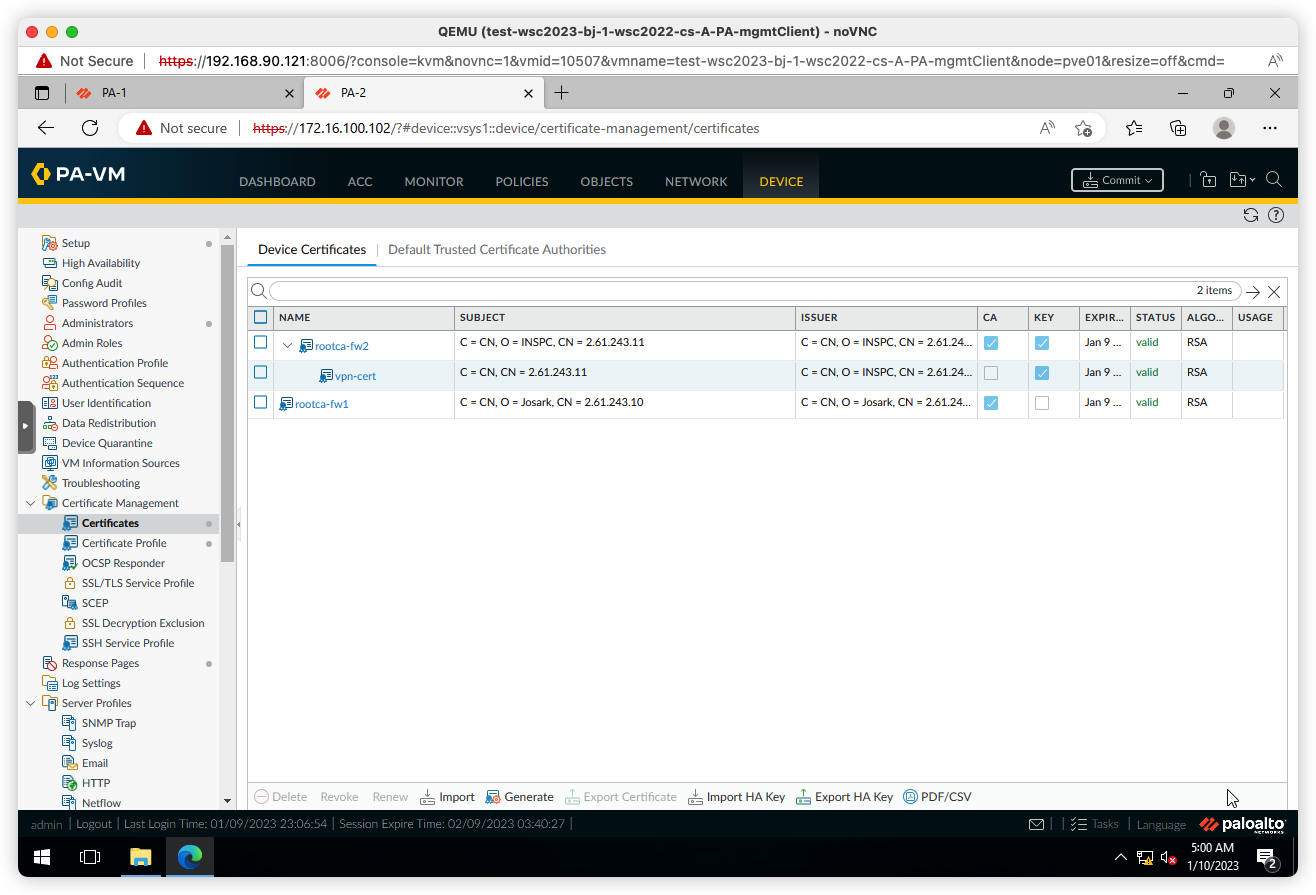

以下部分将在FW2上配置

- 在FW2上做对应配置

以下部分将在两台防火墙上做对应配置

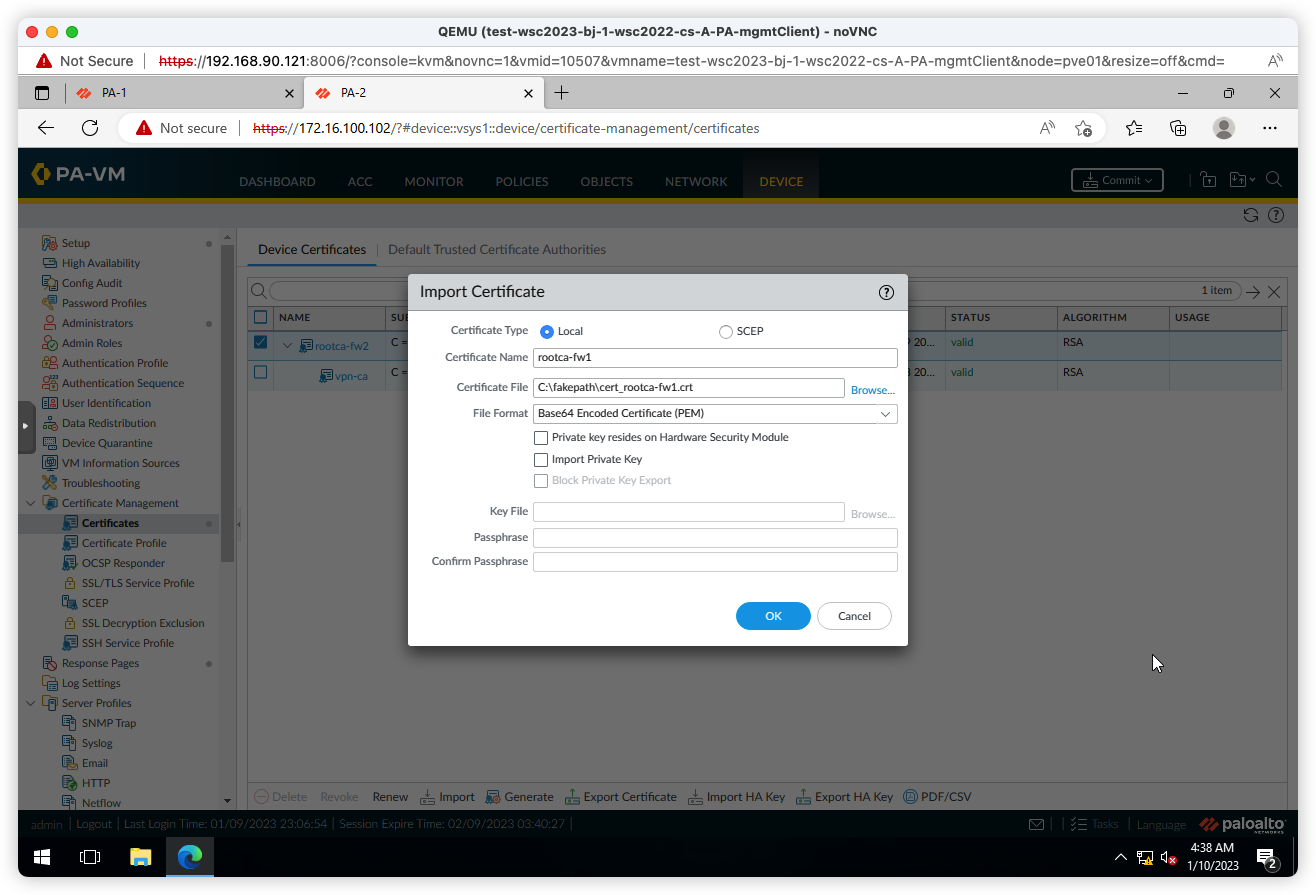

-

选择

rootca-fw证书,点击Export Certificate导出证书 -

点击

Import交叉导入两端证书

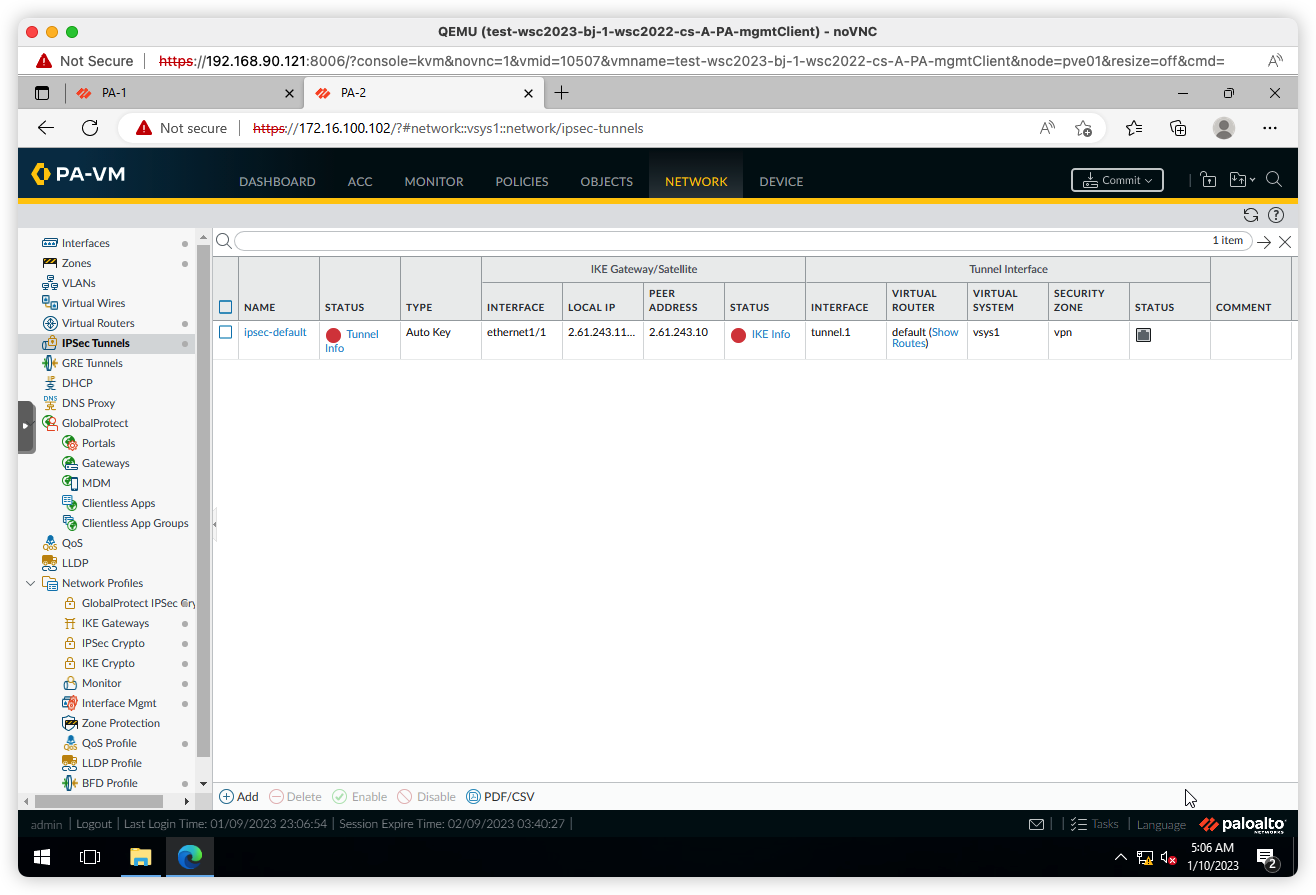

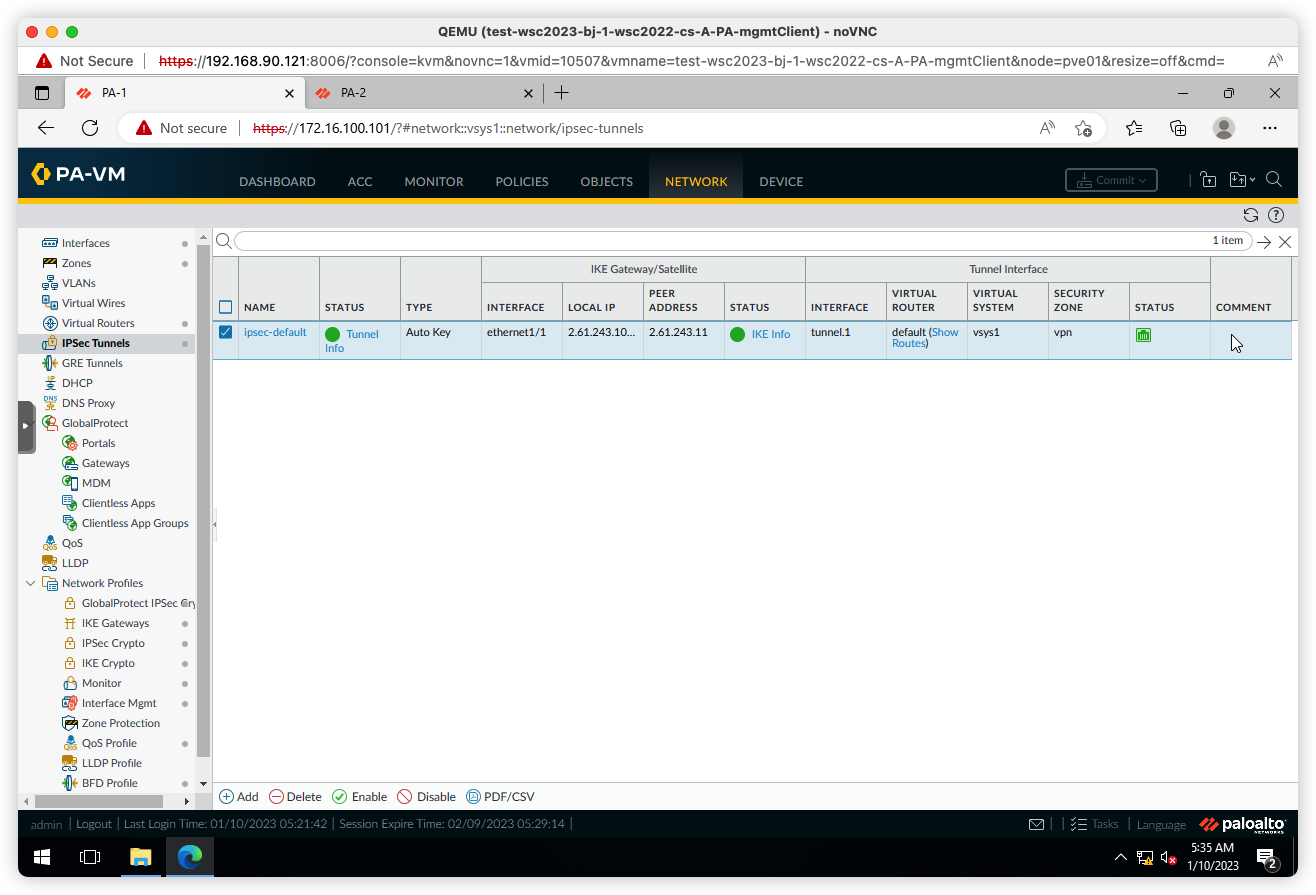

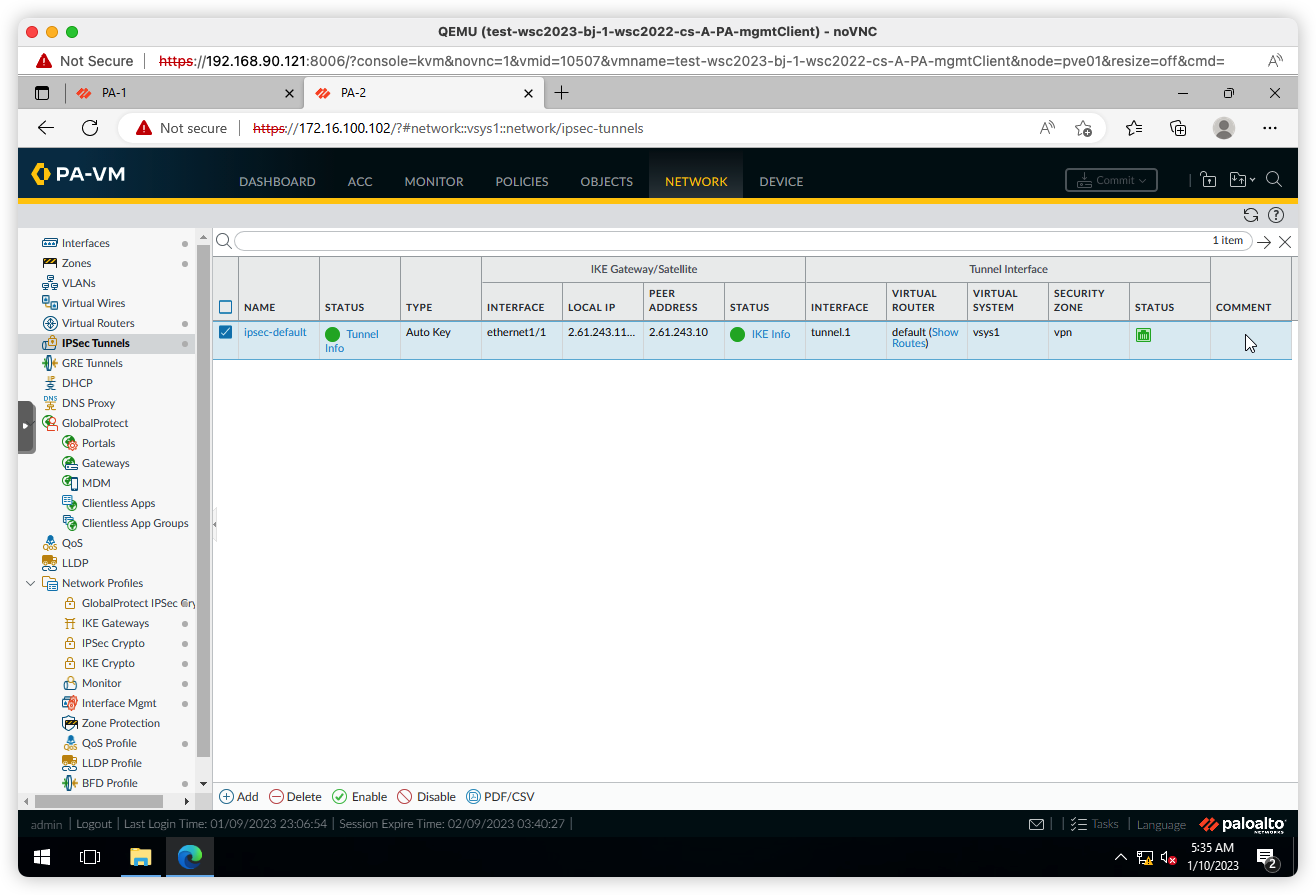

配置IPsec隧道

以下部分将在FW1上配置

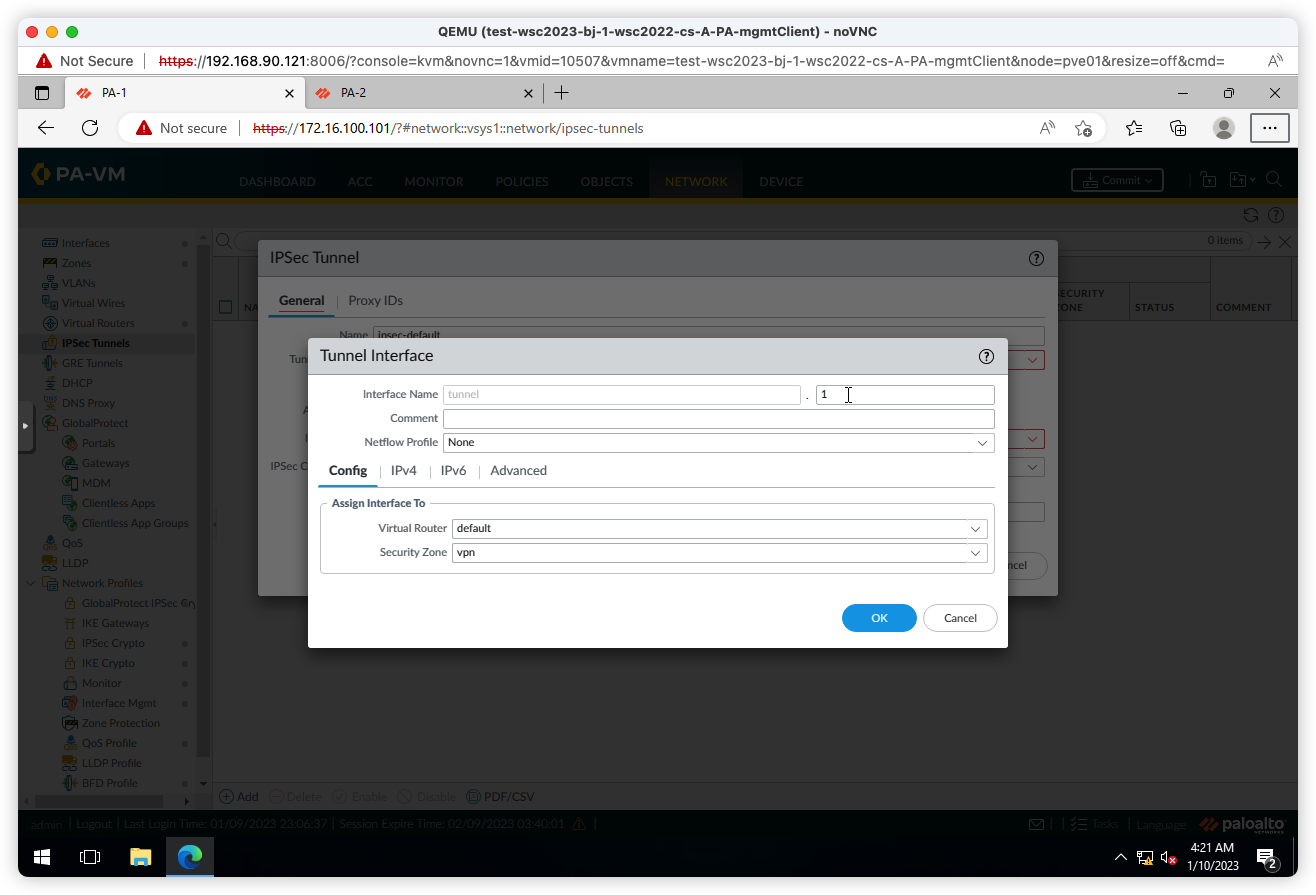

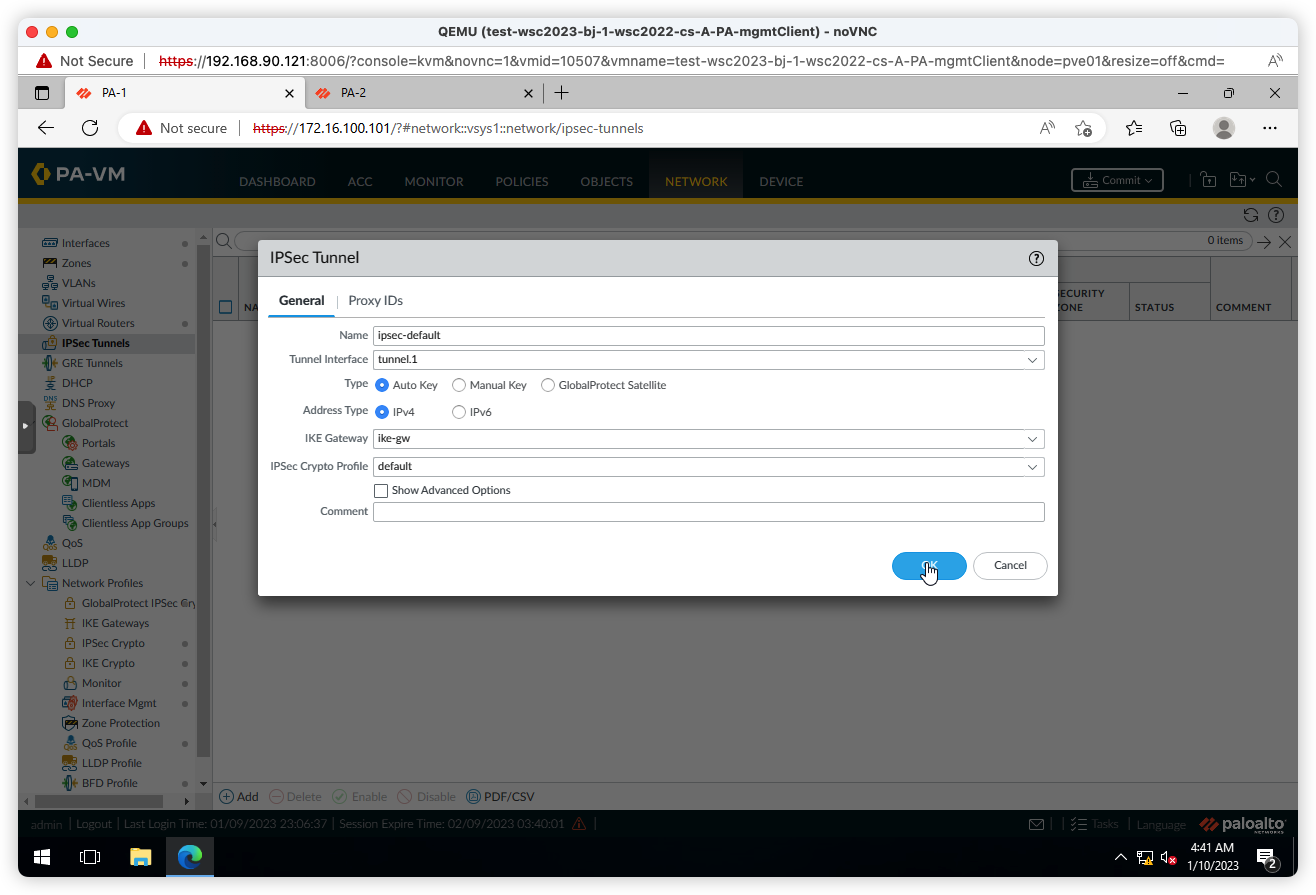

- 进入

Network->IPsec Tunnels,点击Add - 新建

Tunnel与其安全区域vpn

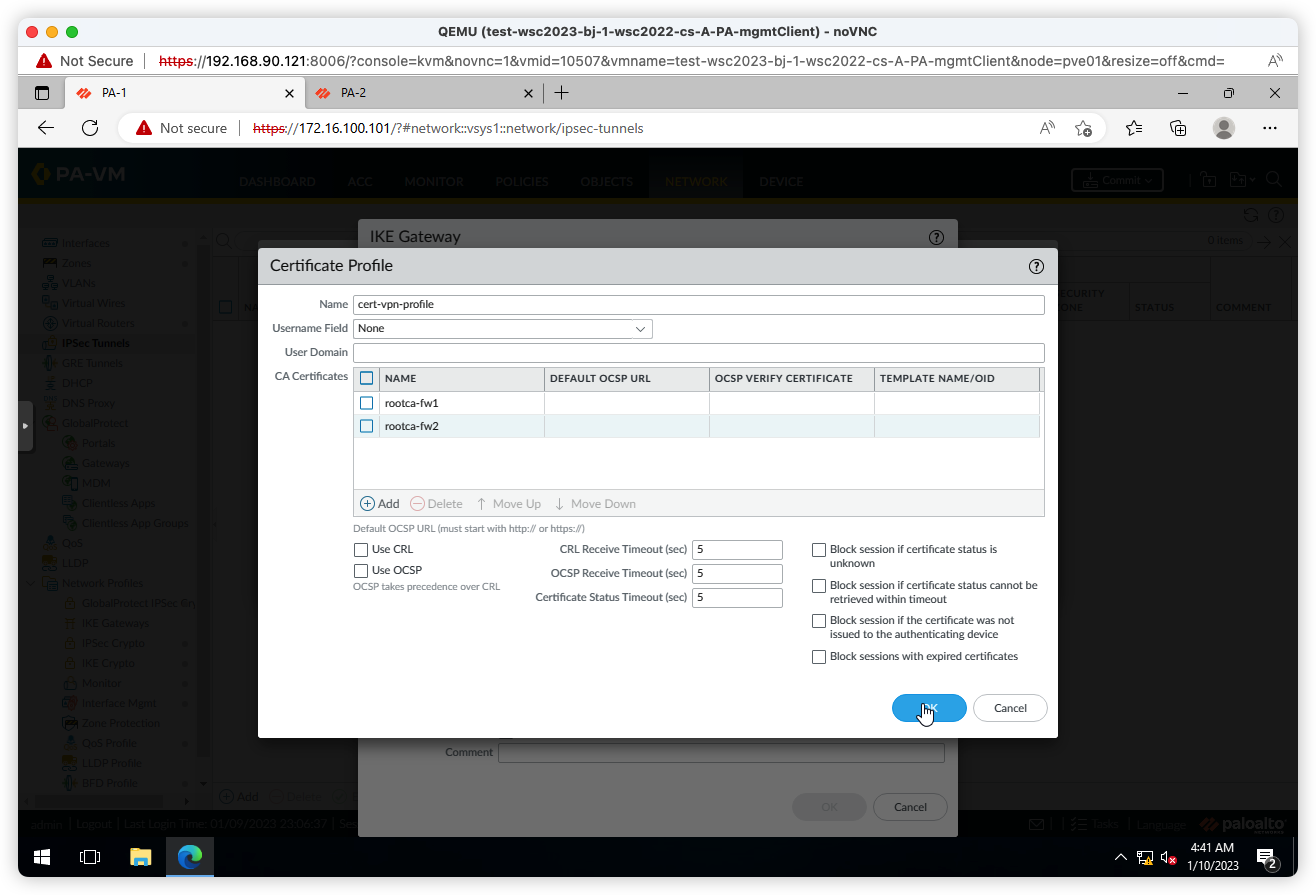

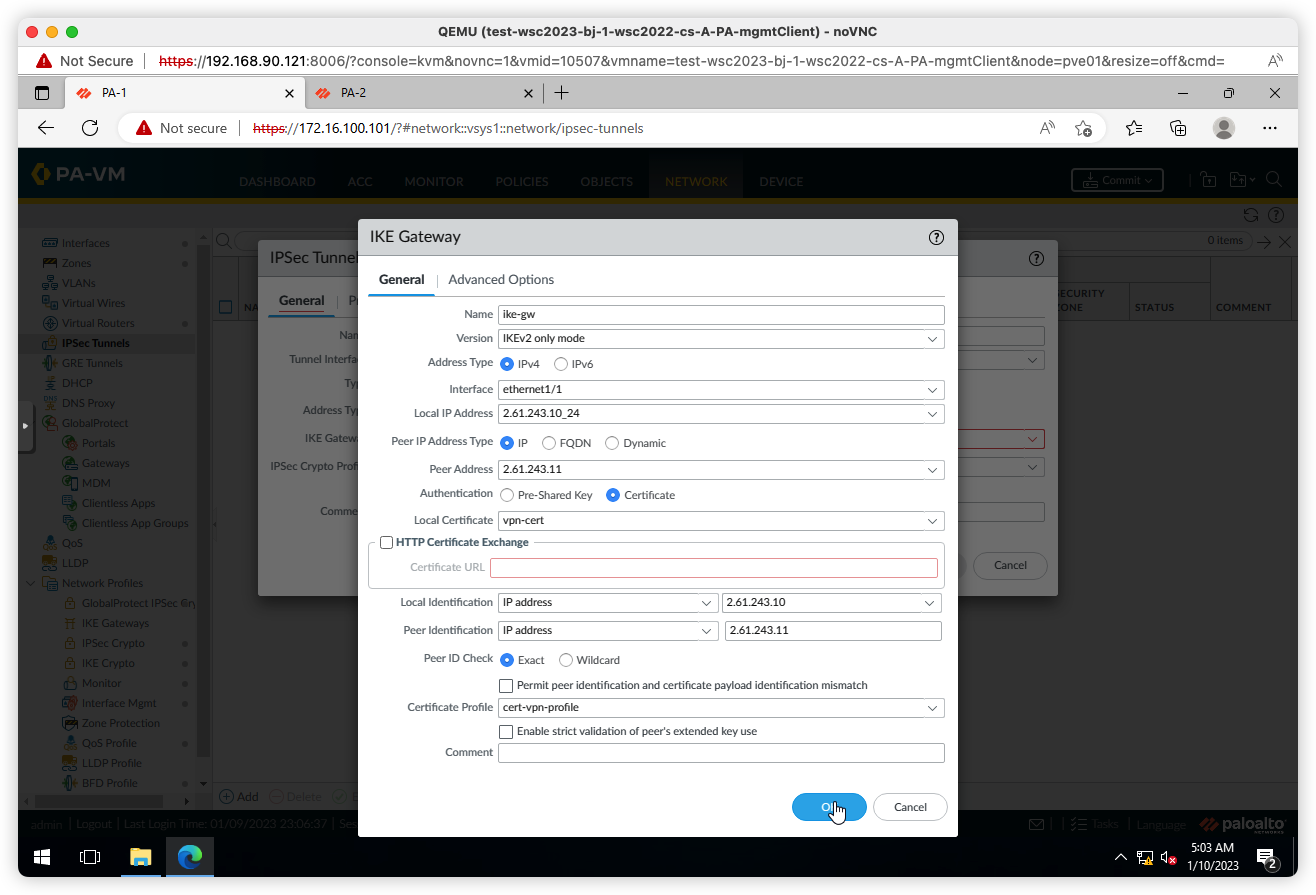

- 新建

IKE Gateway - 新建

Certificate Profile

以下部分将在FW2上配置

- 在FW2上做对等配置

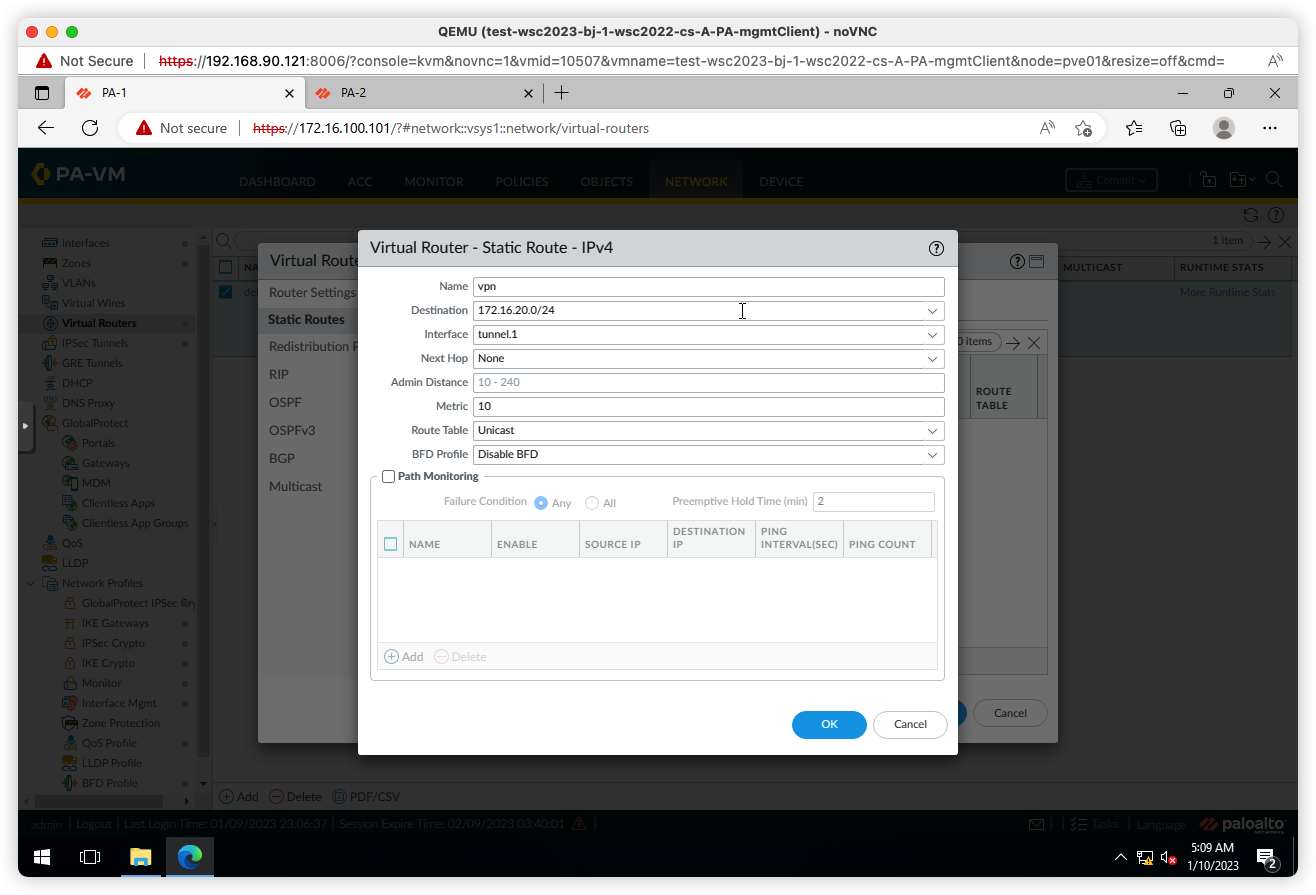

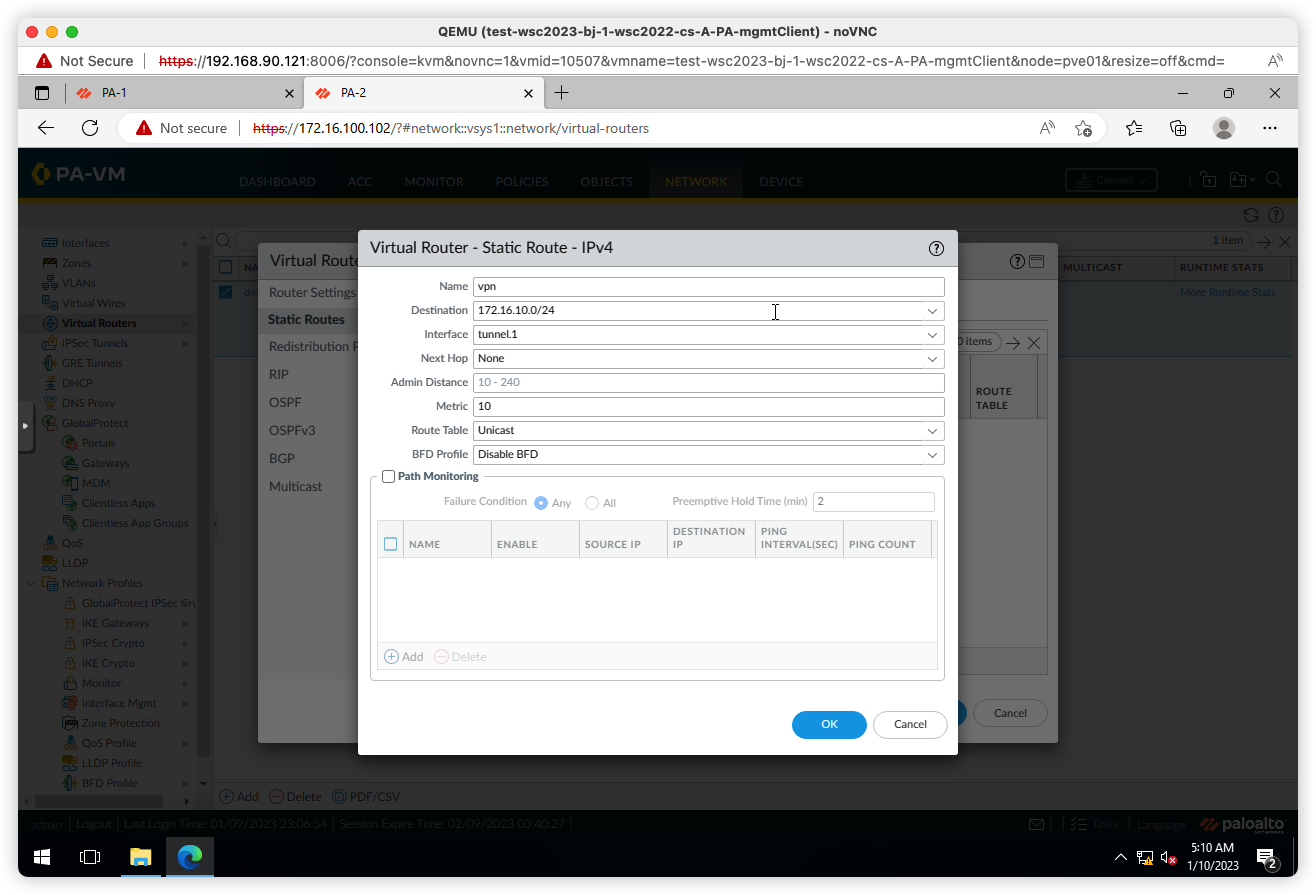

配置虚拟路由器

以下部分将在两台防火墙上做相同配置

- 进入

Network->Virtual Routers,选择default条目 - 选择

Static Routes->IPv4,点击Add添加新条目

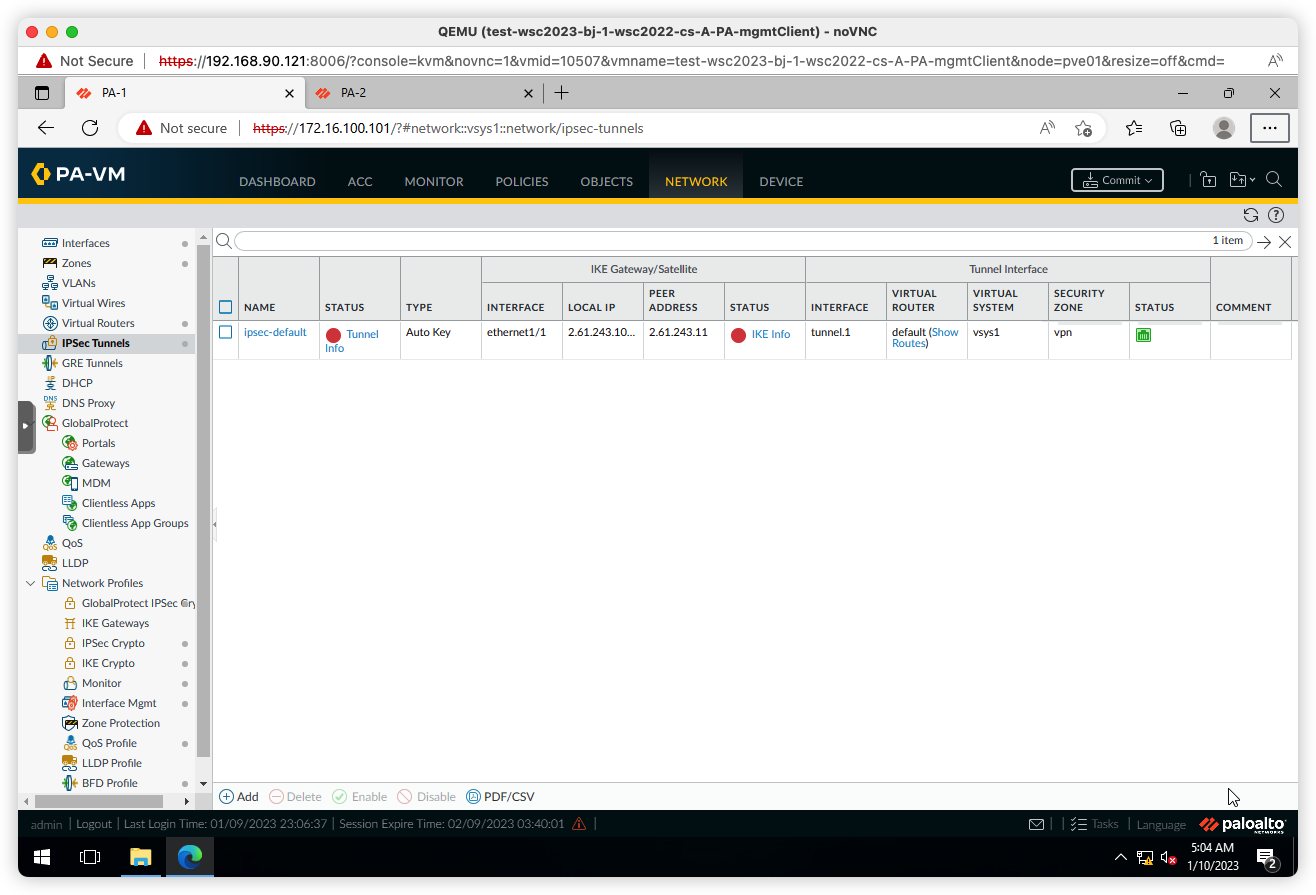

- 成功建立IPsec VPN

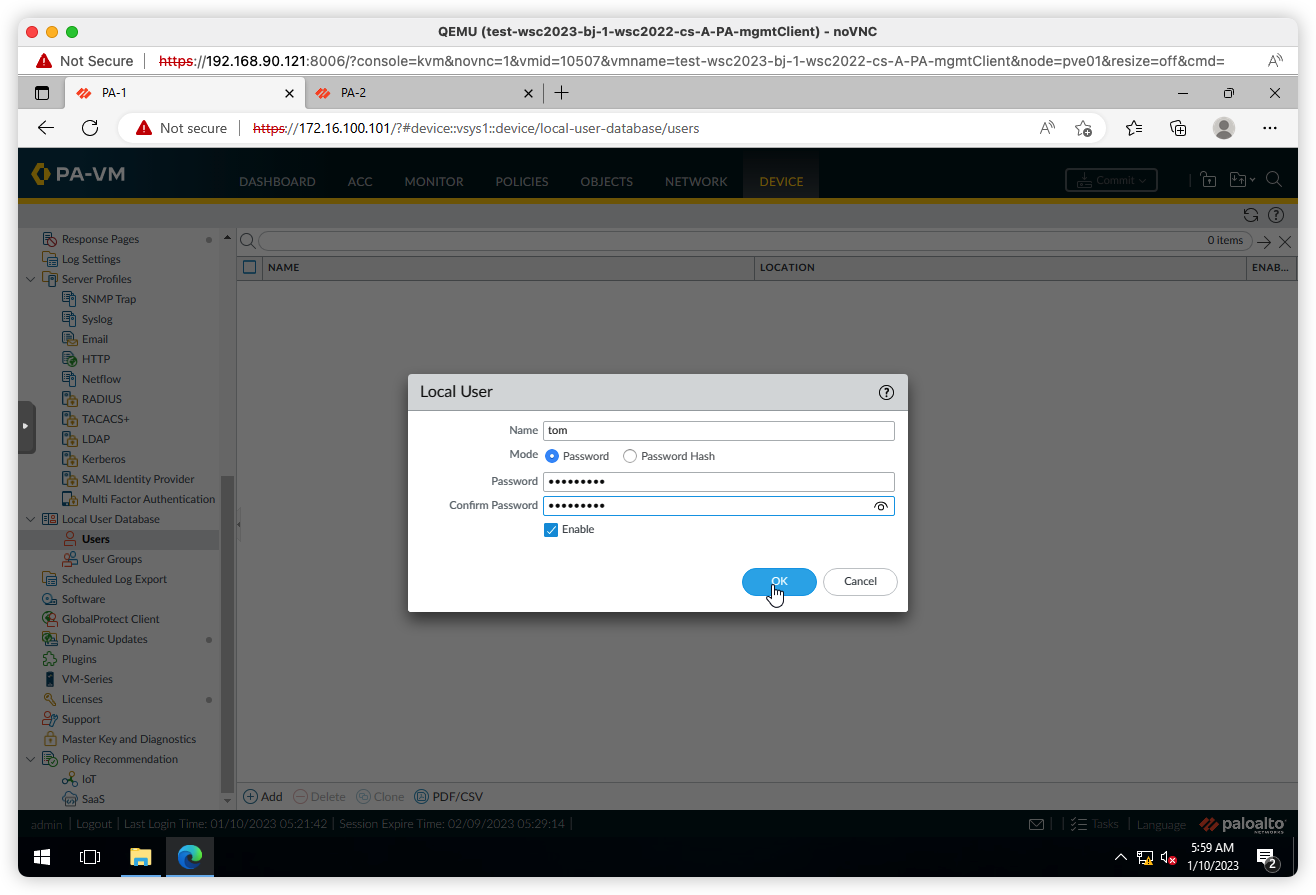

创建用户

以下部分将在FW1上配置

- 进入

Device->Users,点击Add创建用户

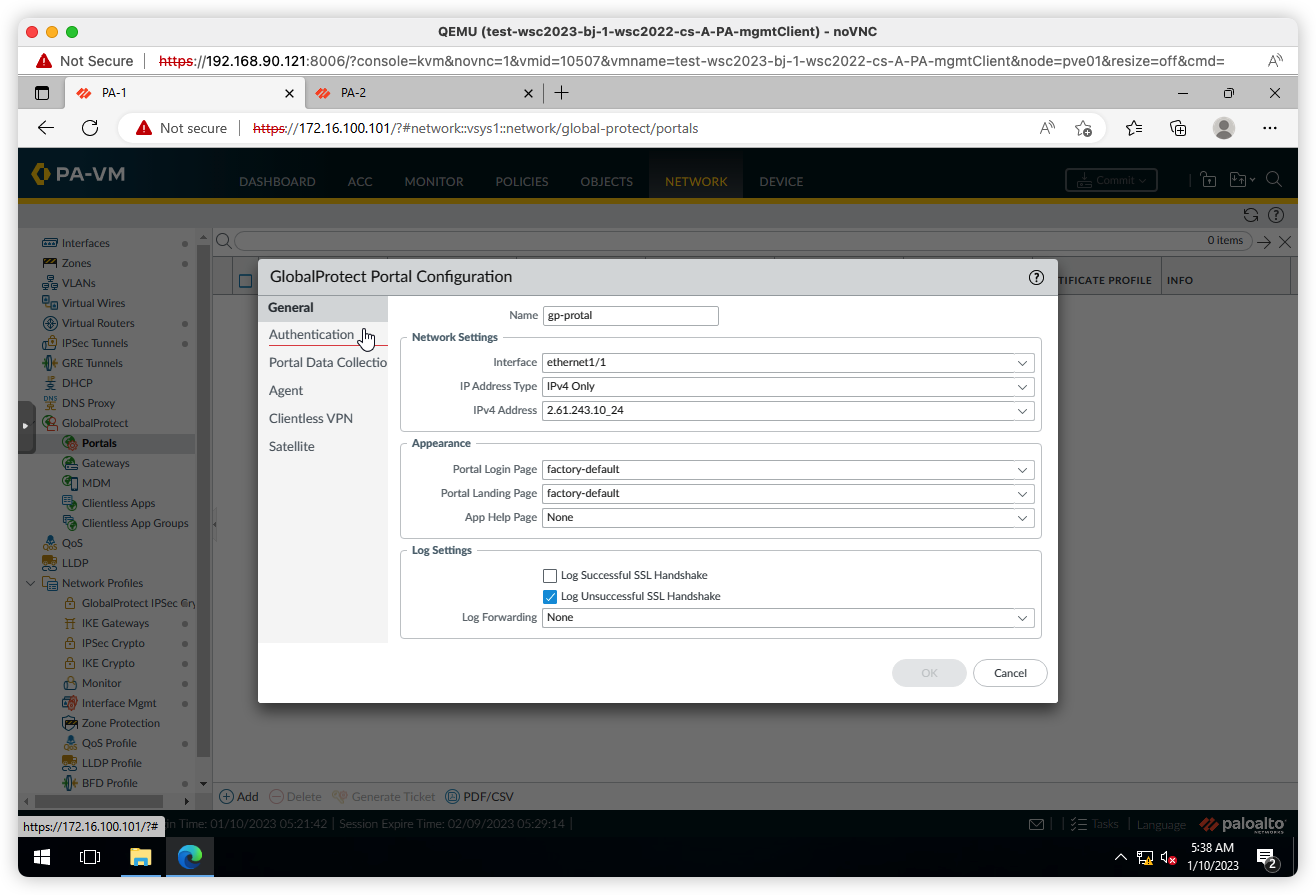

配置GlobalProtect Portal

以下部分将在FW1上配置

- 进入

Network->GlobalProtect->Protals,点击Add添加条目

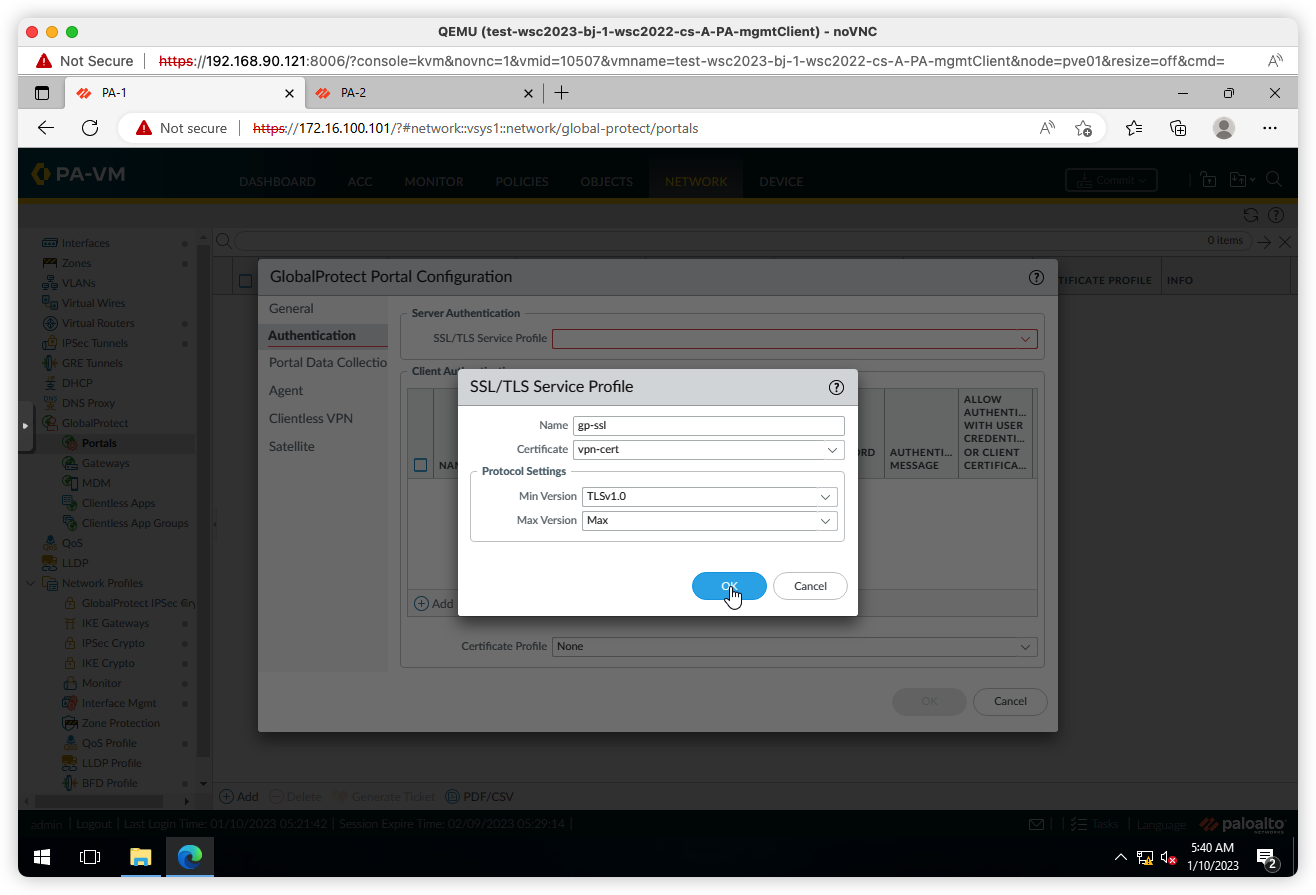

- 切换至

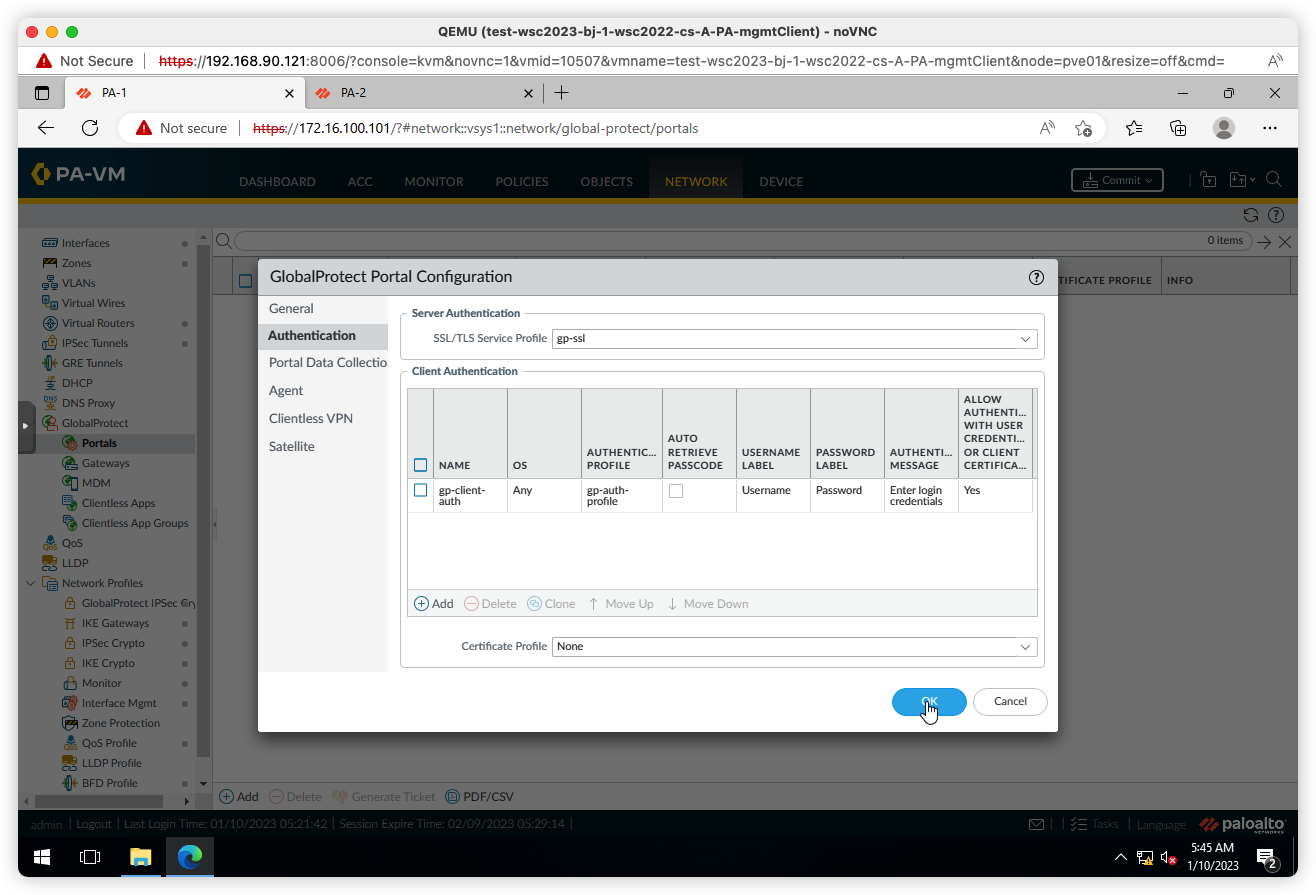

Authentication选项卡,创建SSL/TLS Service Profile

- 点击

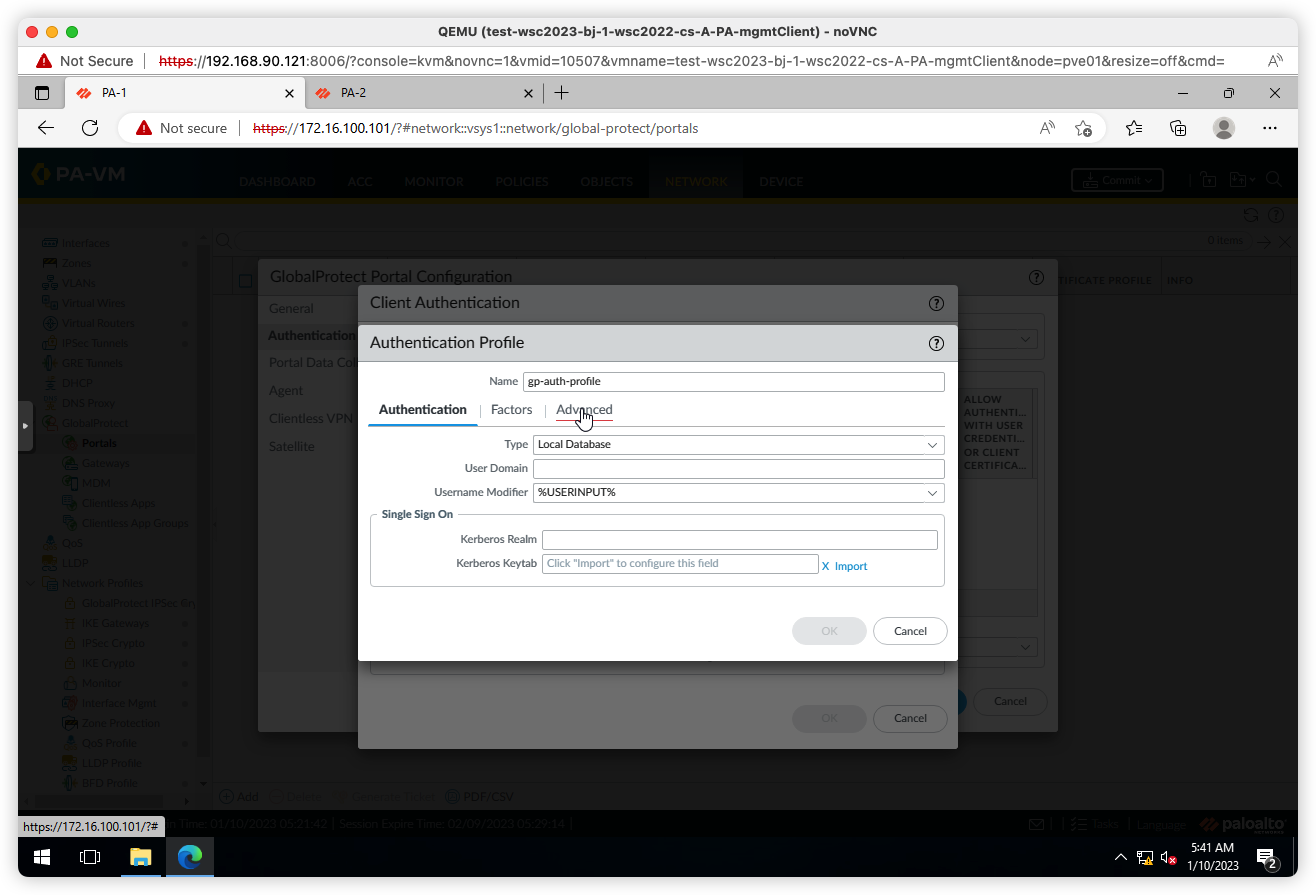

Add添加Client Authentication,新建Authentication Profile

- 点击

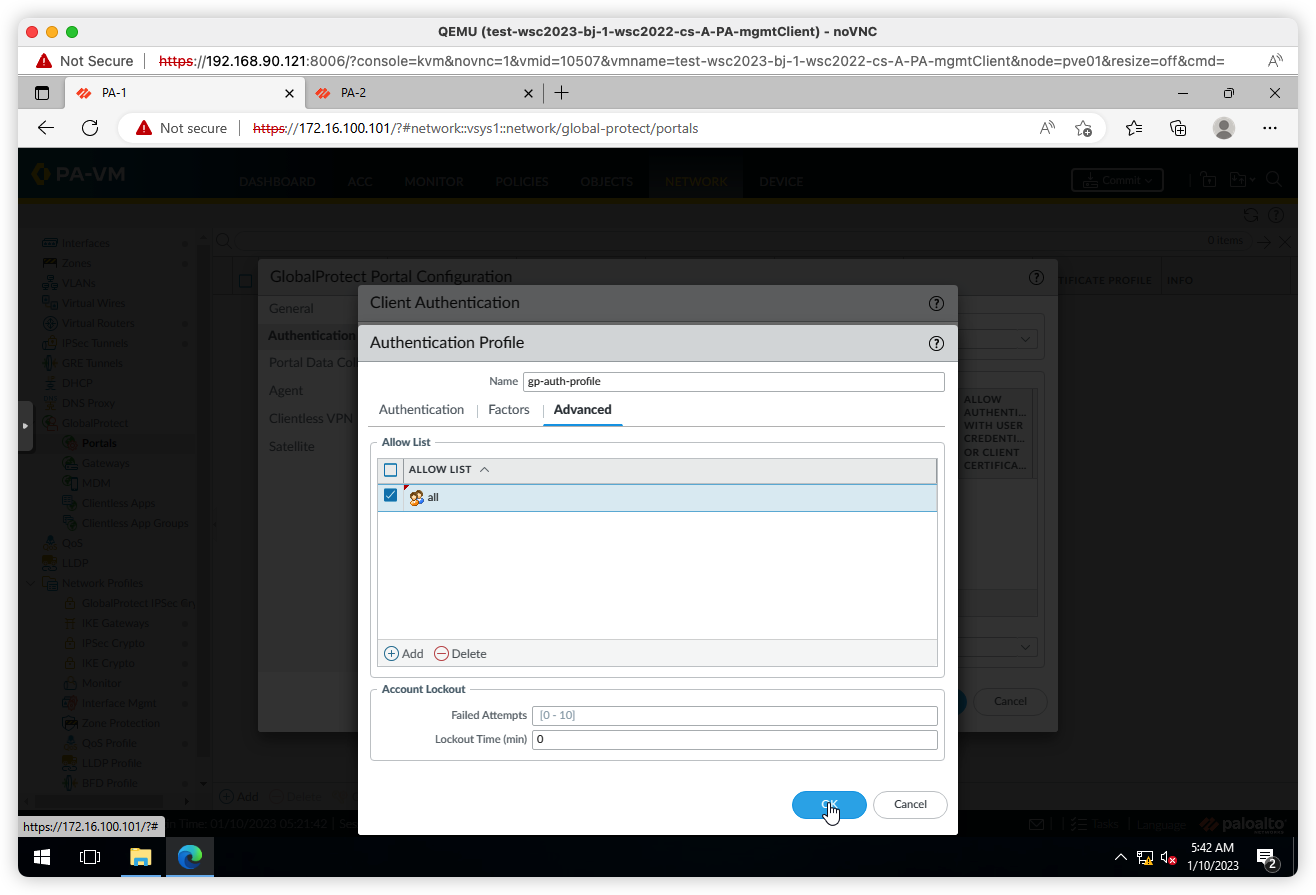

Advanced,添加Allow List

- 点击

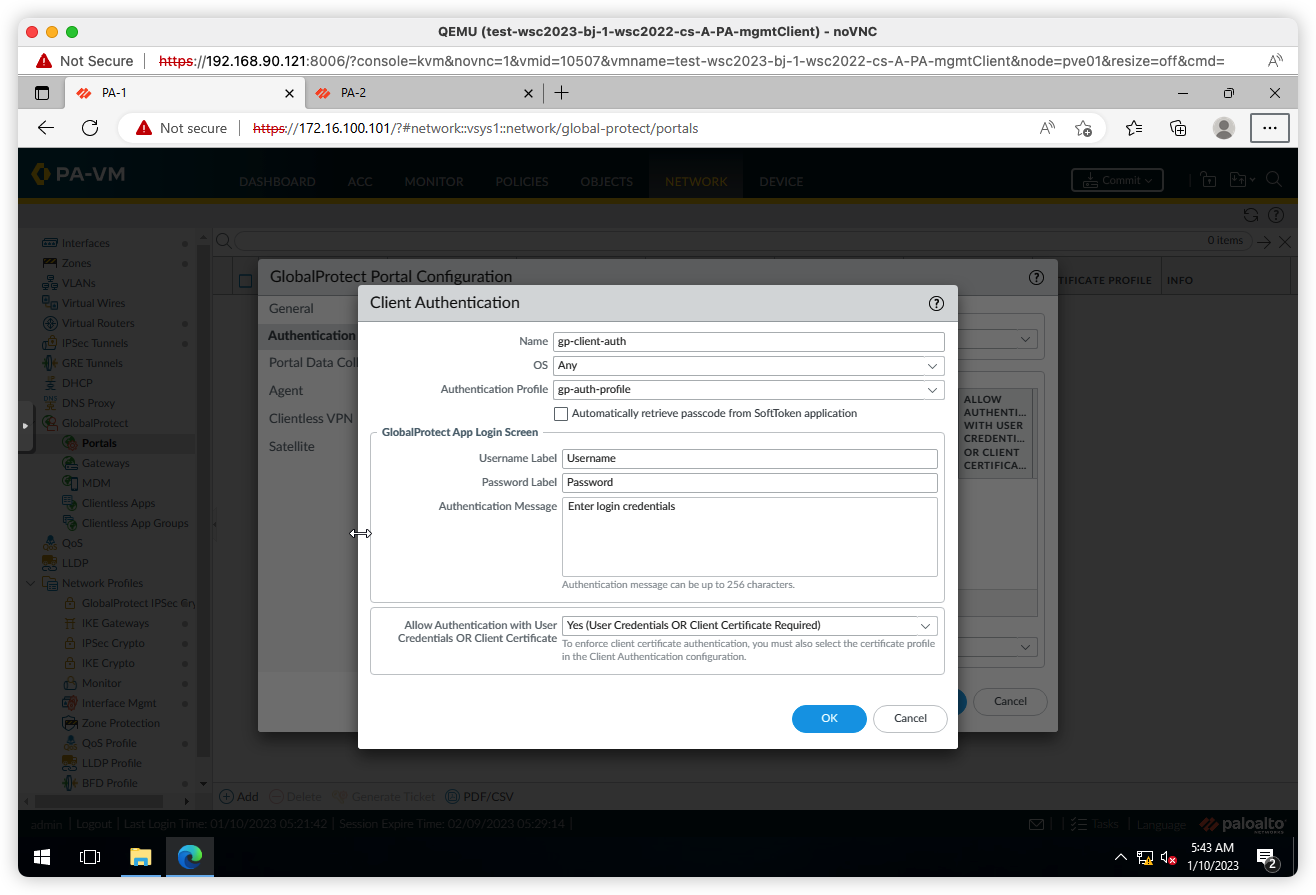

OK,返回上级后(Client Authentication),在Allow Authentication with ... OR Client Certificate选项中选择YES

- 点击

OK,回到GlobalProtect Portal创建界面

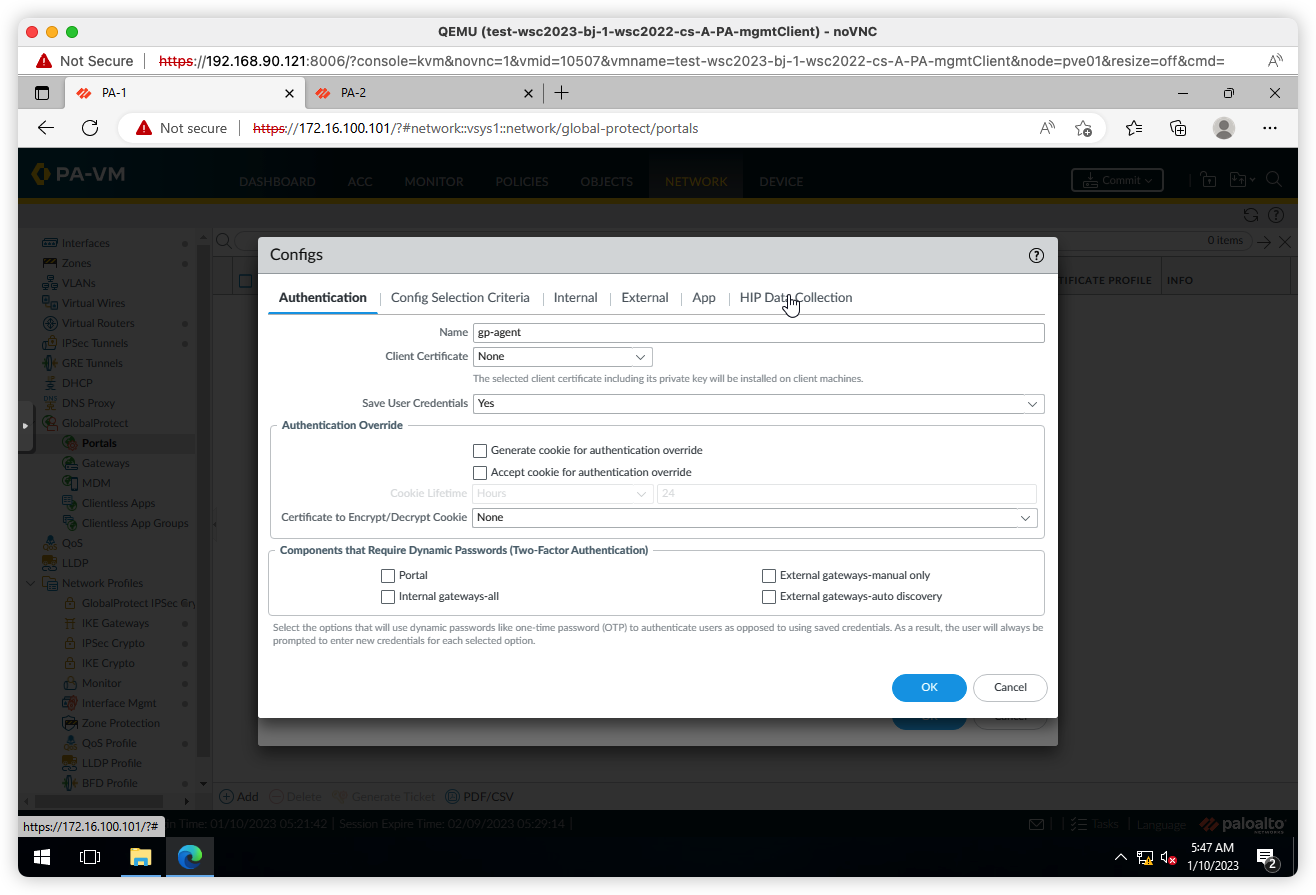

- 切换至

Agent选项卡,点击Add新建Agent

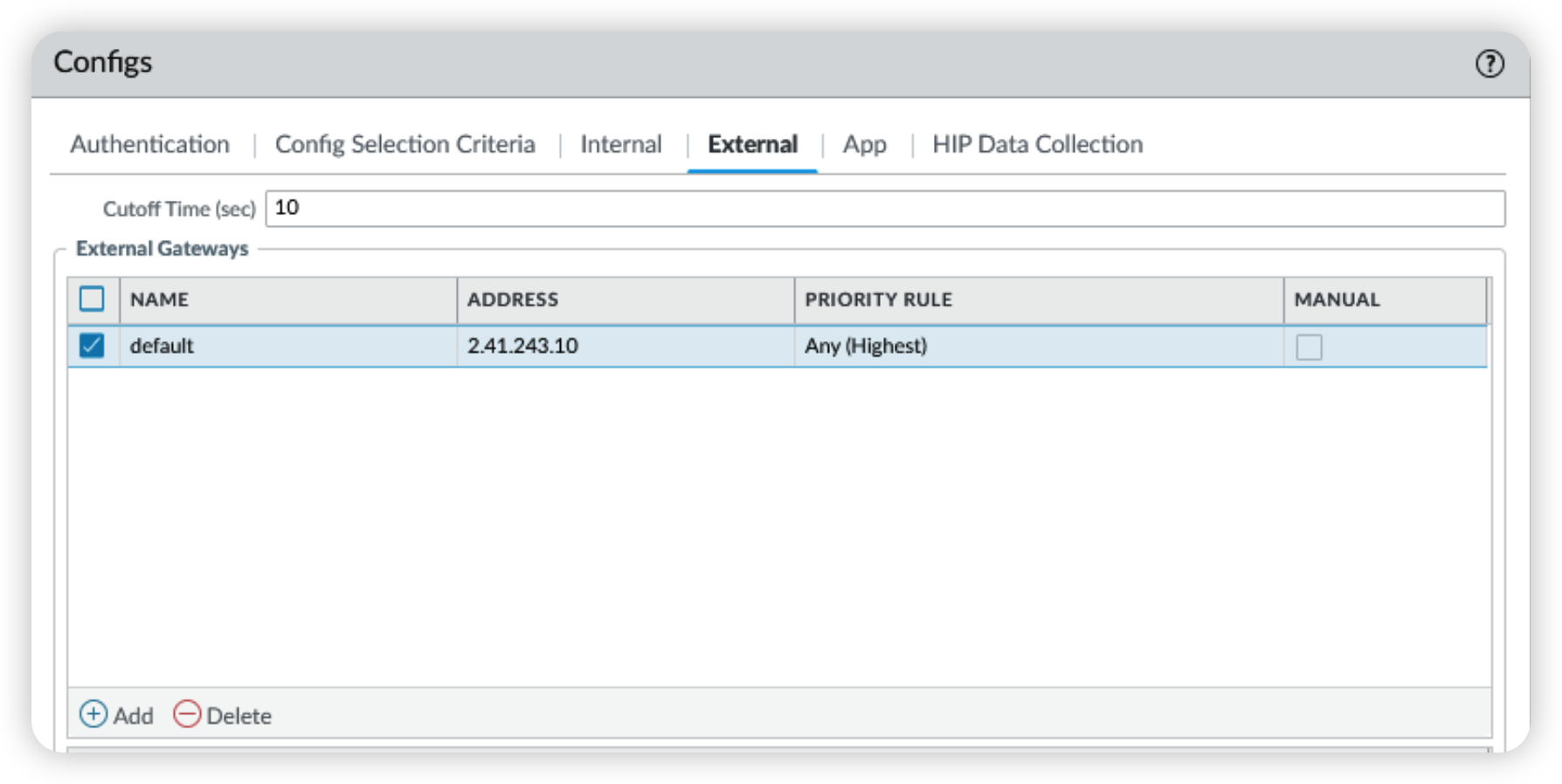

- 切换至

External选项卡,新增内部网关

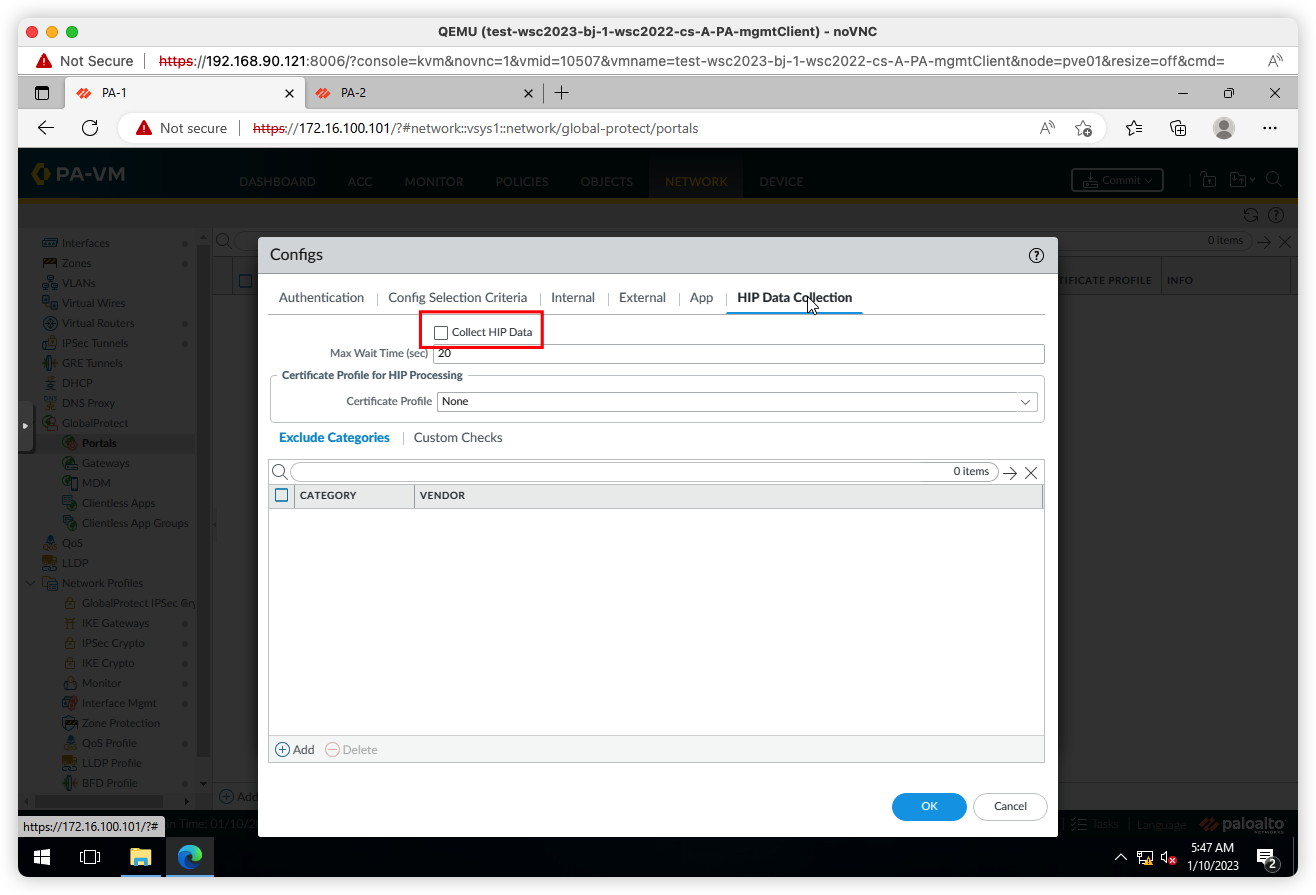

- 点击

HIP Data Collection,取消勾选Collect HIP Data,点击OK完成创建

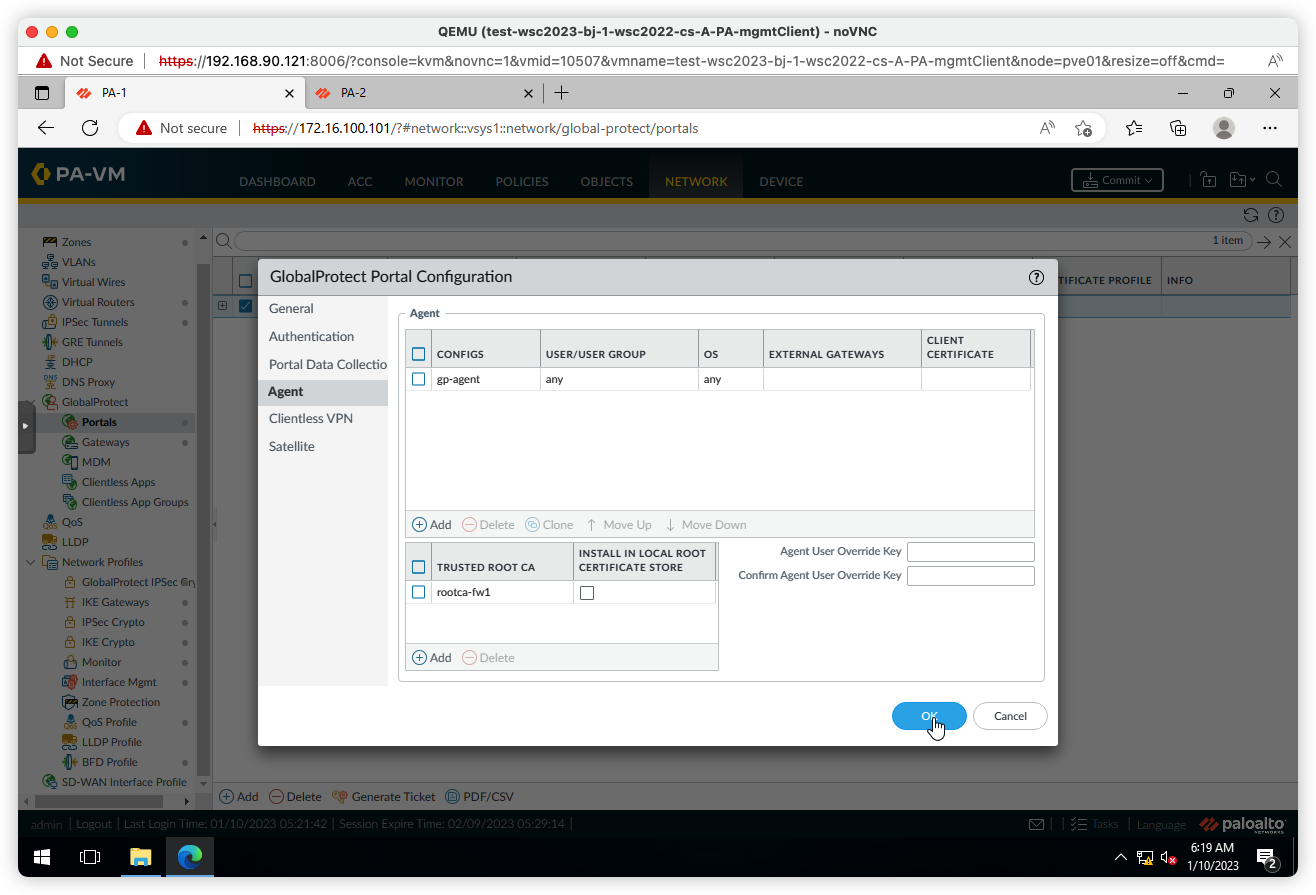

- 点击

OK后,回到Agent选项卡,添加信任CA证书

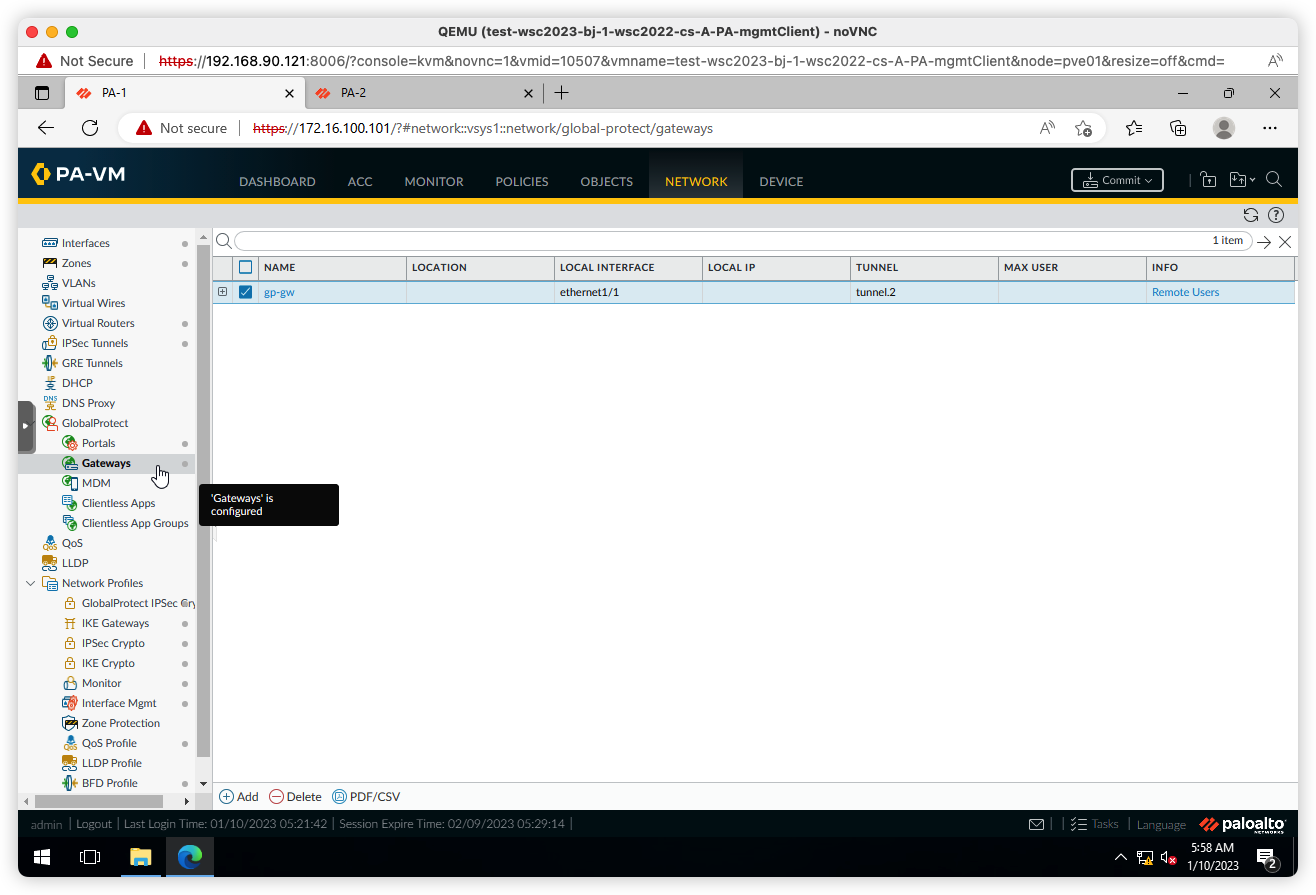

配置GlobalProtect Gateway

以下部分将在FW1上配置

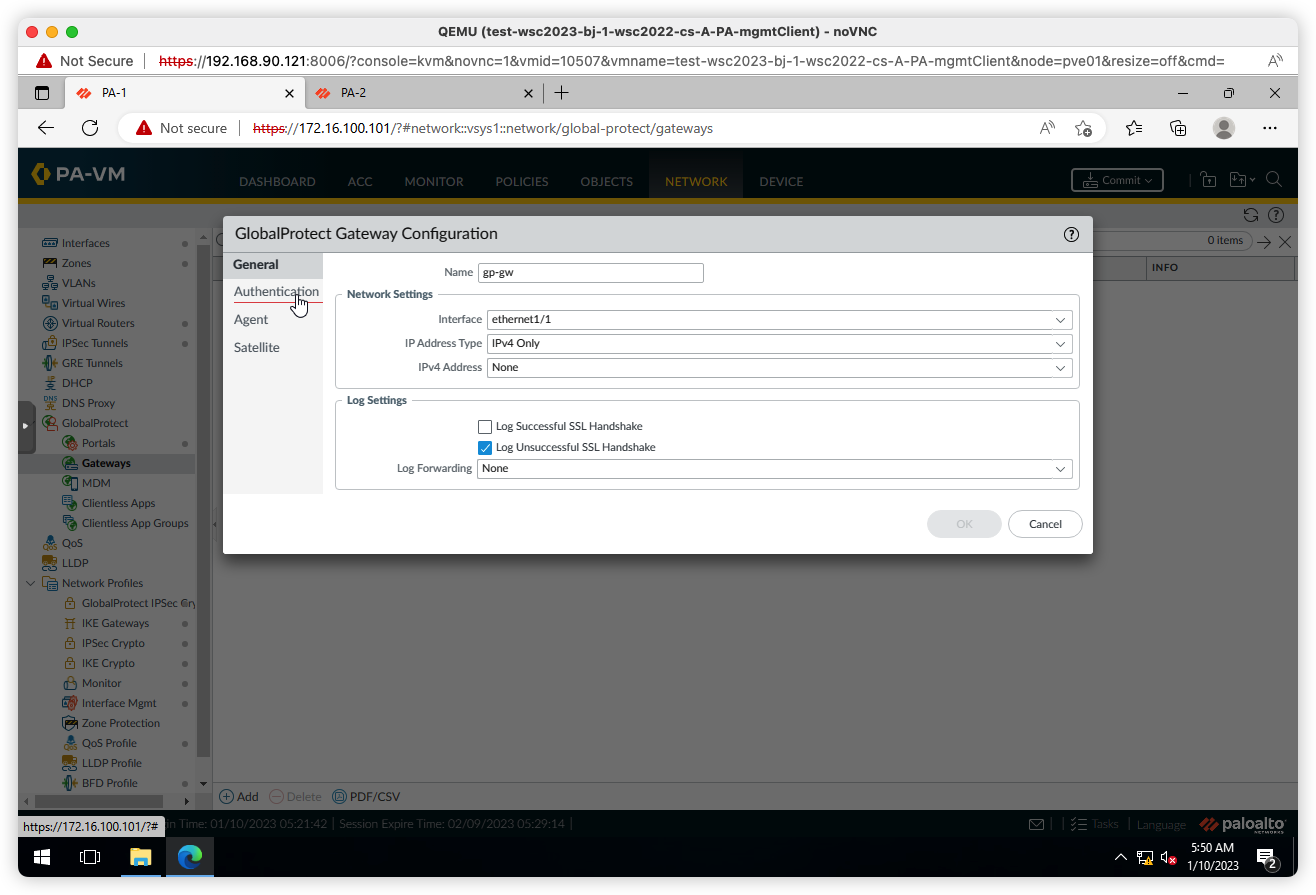

- 进入

Network->GlobalProtect->Gateways,点击Add添加条目

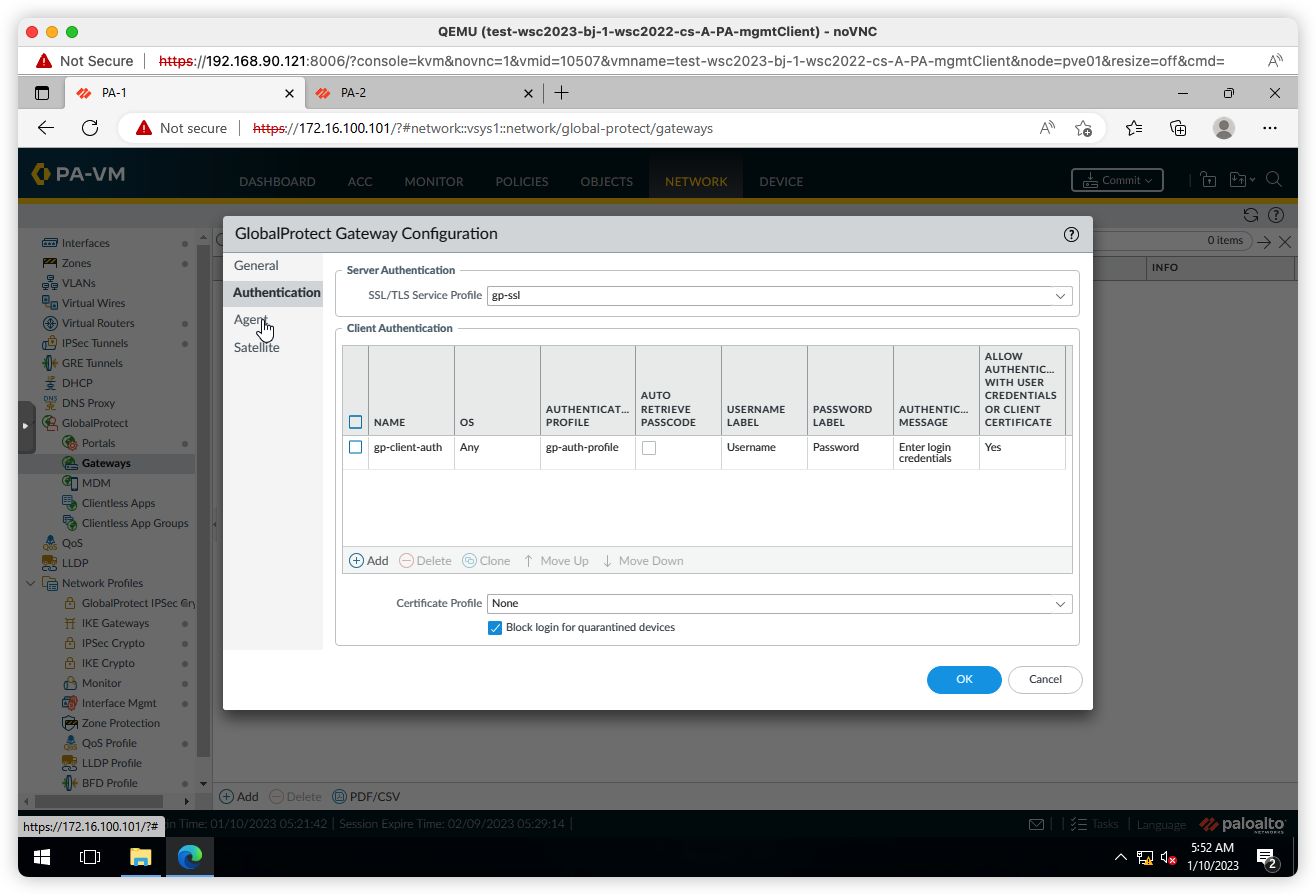

- 切换至

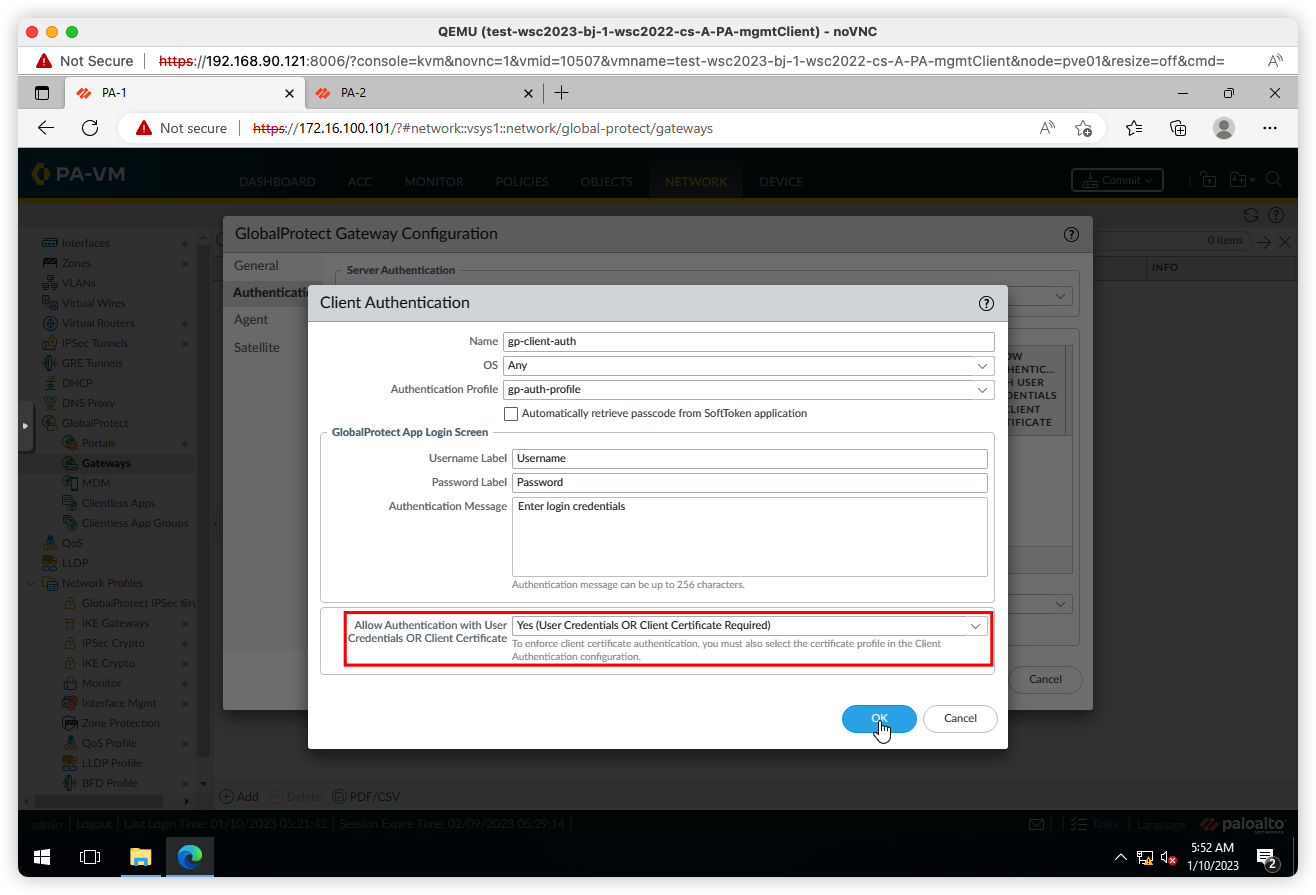

Authentication选项卡,点击Add新建Client Authentication

- 点击

OK完成客户端授权条目创建

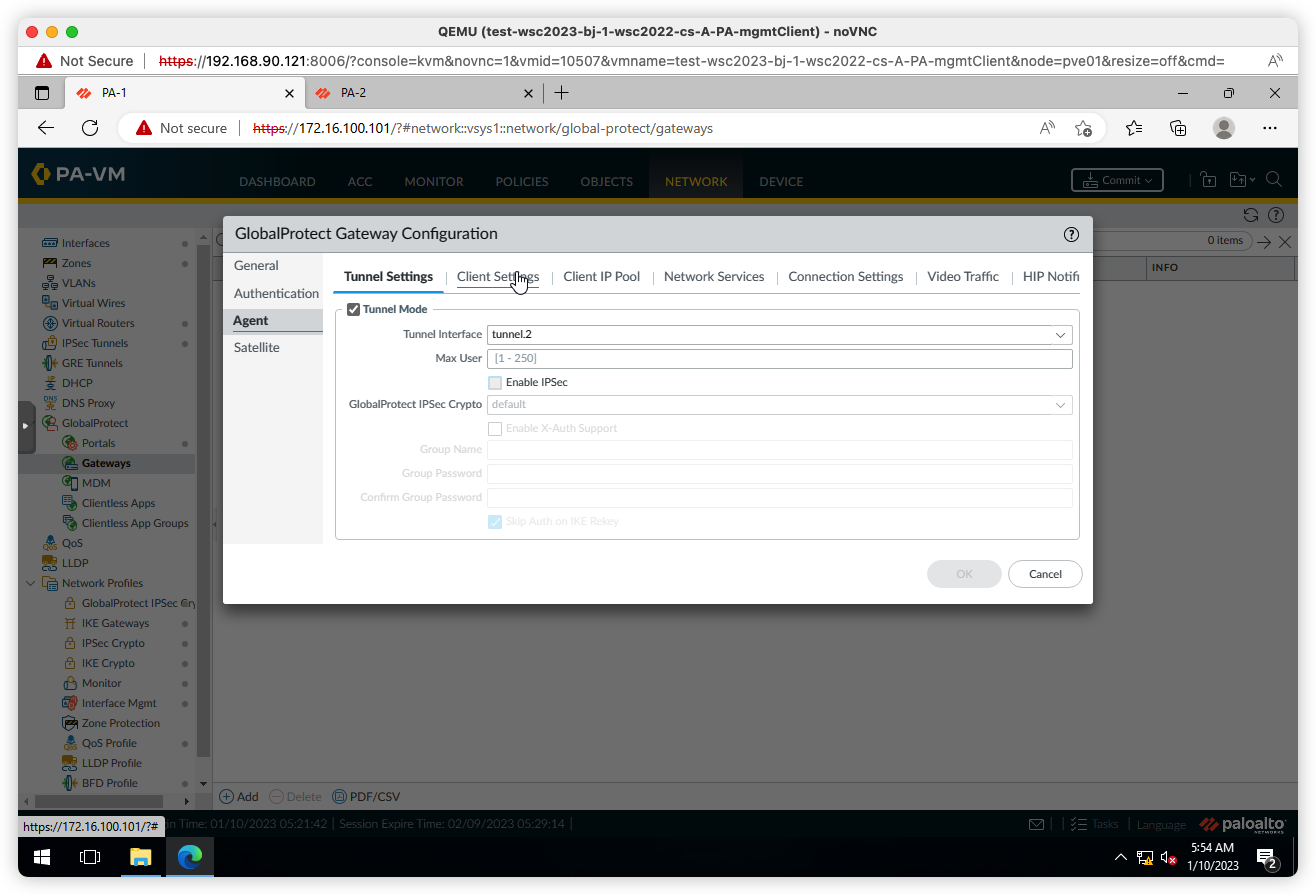

- 切换至

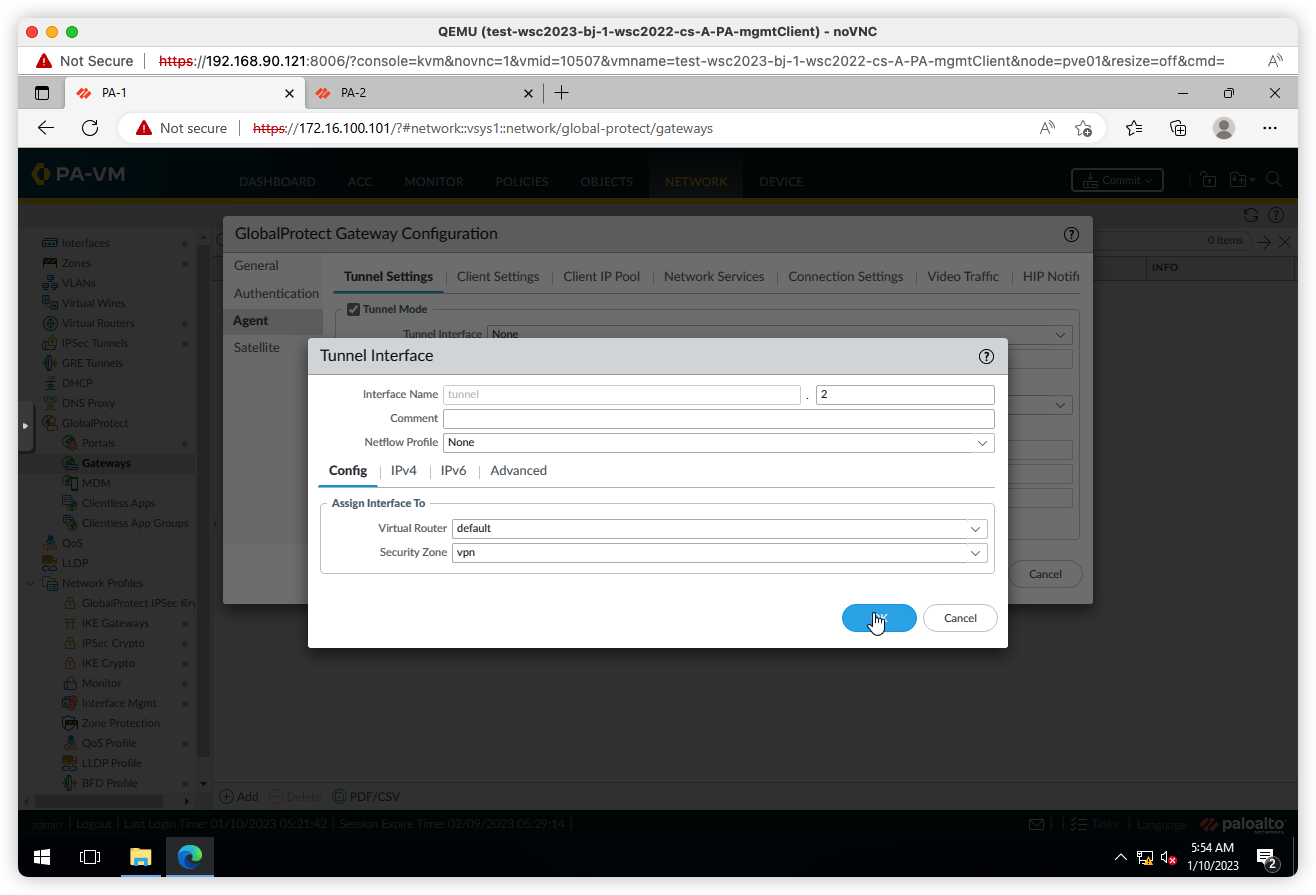

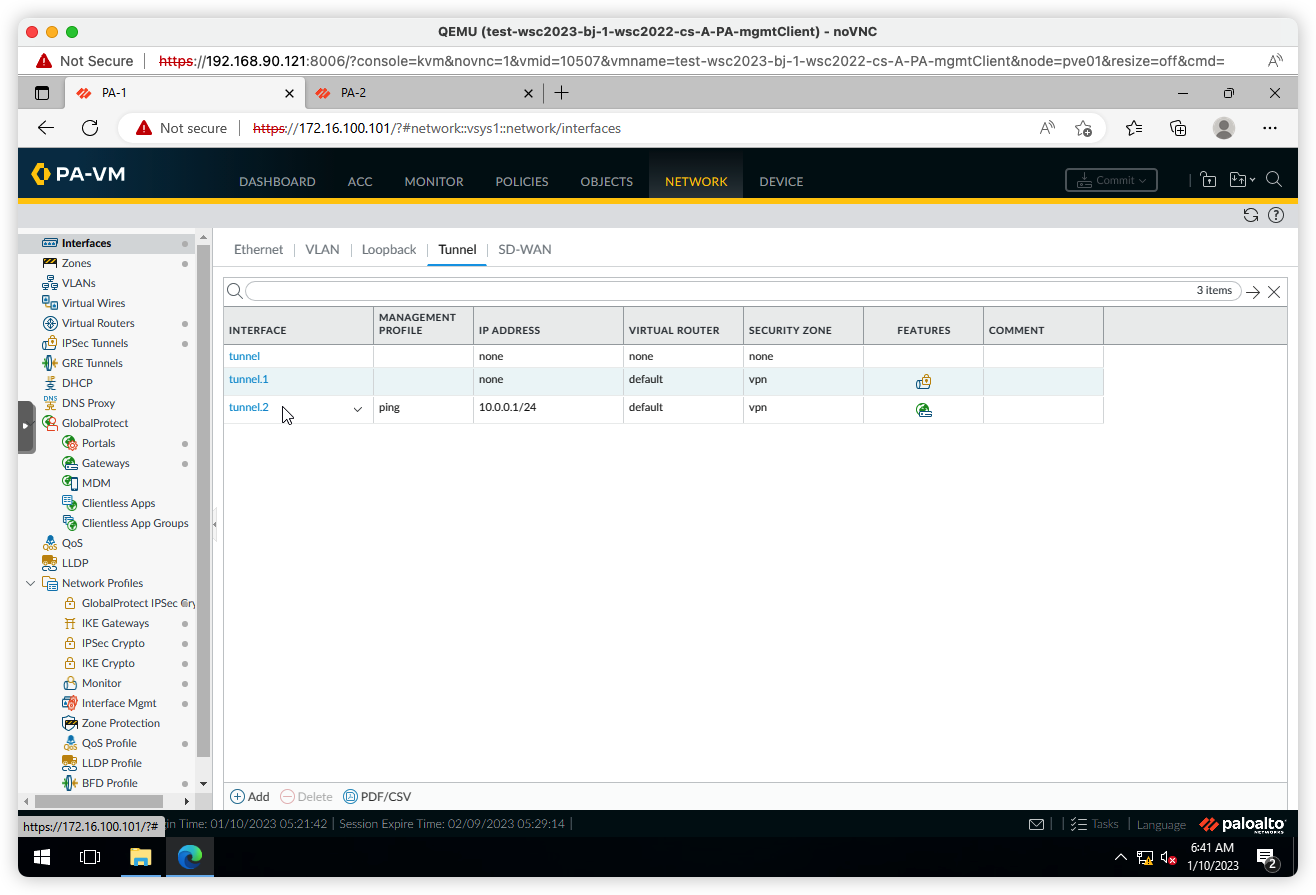

Agent选项卡,开启隧道模式,然后新建tunnel

- 关闭

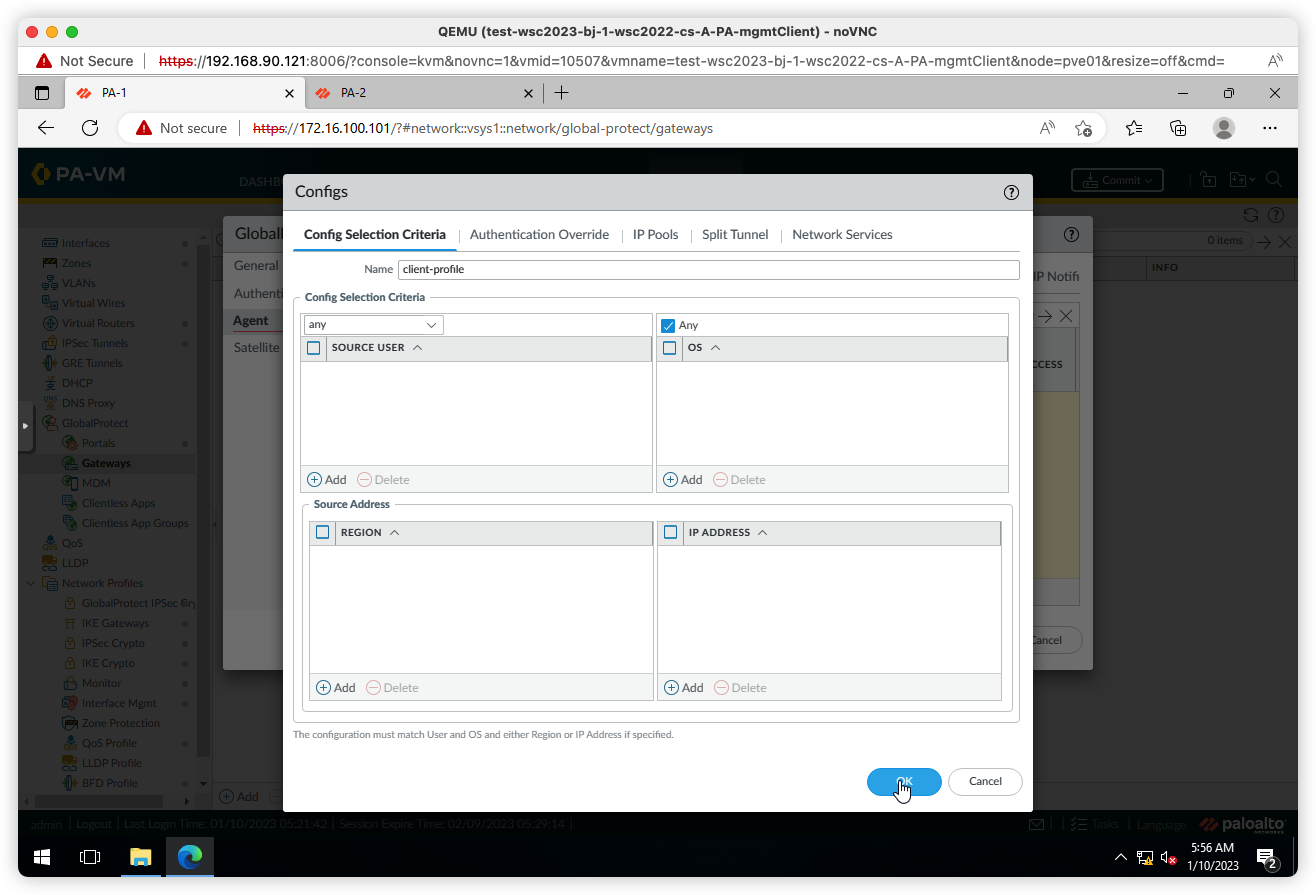

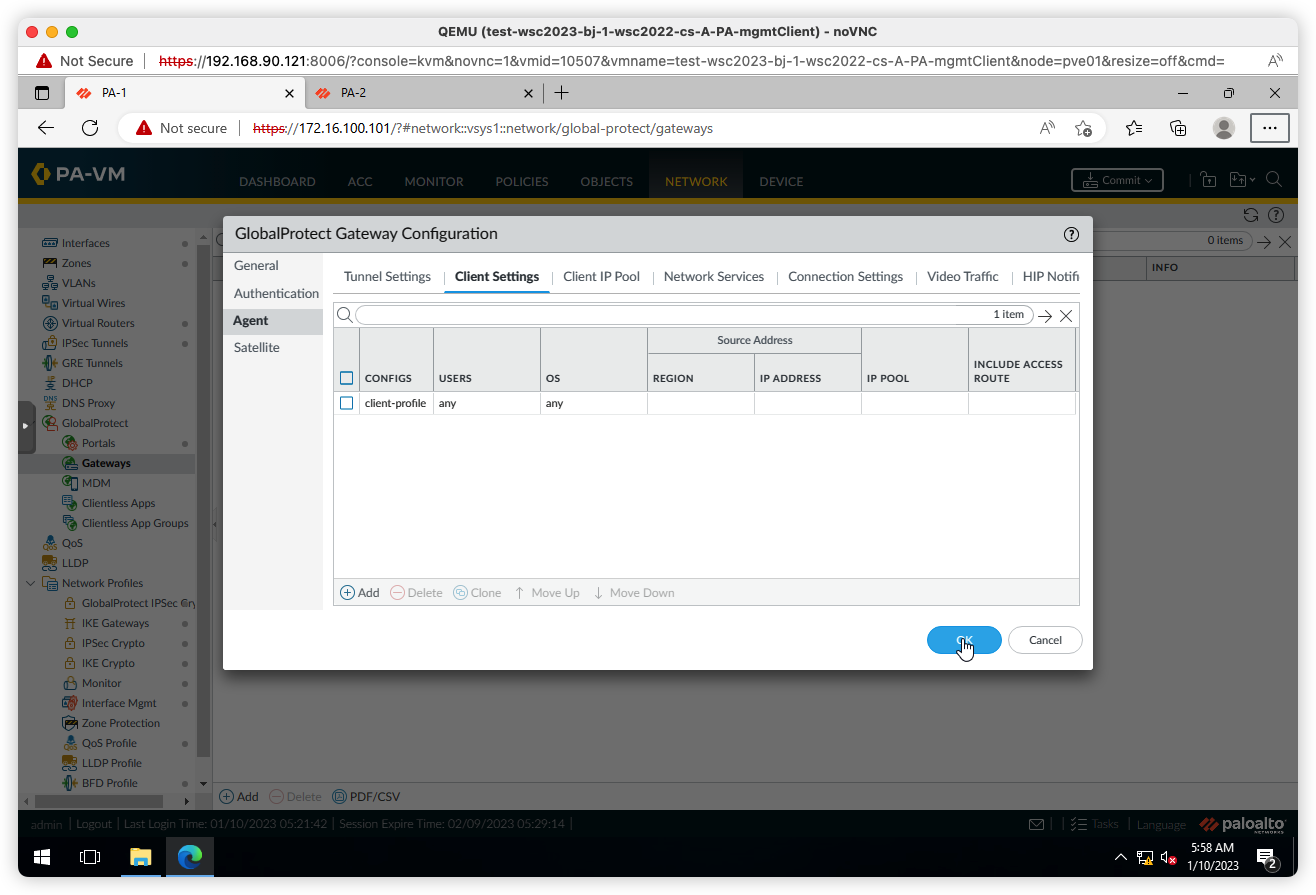

IPsec,然后切换至Client Settings,点击Add新建条目

- 点击

OK确认创建

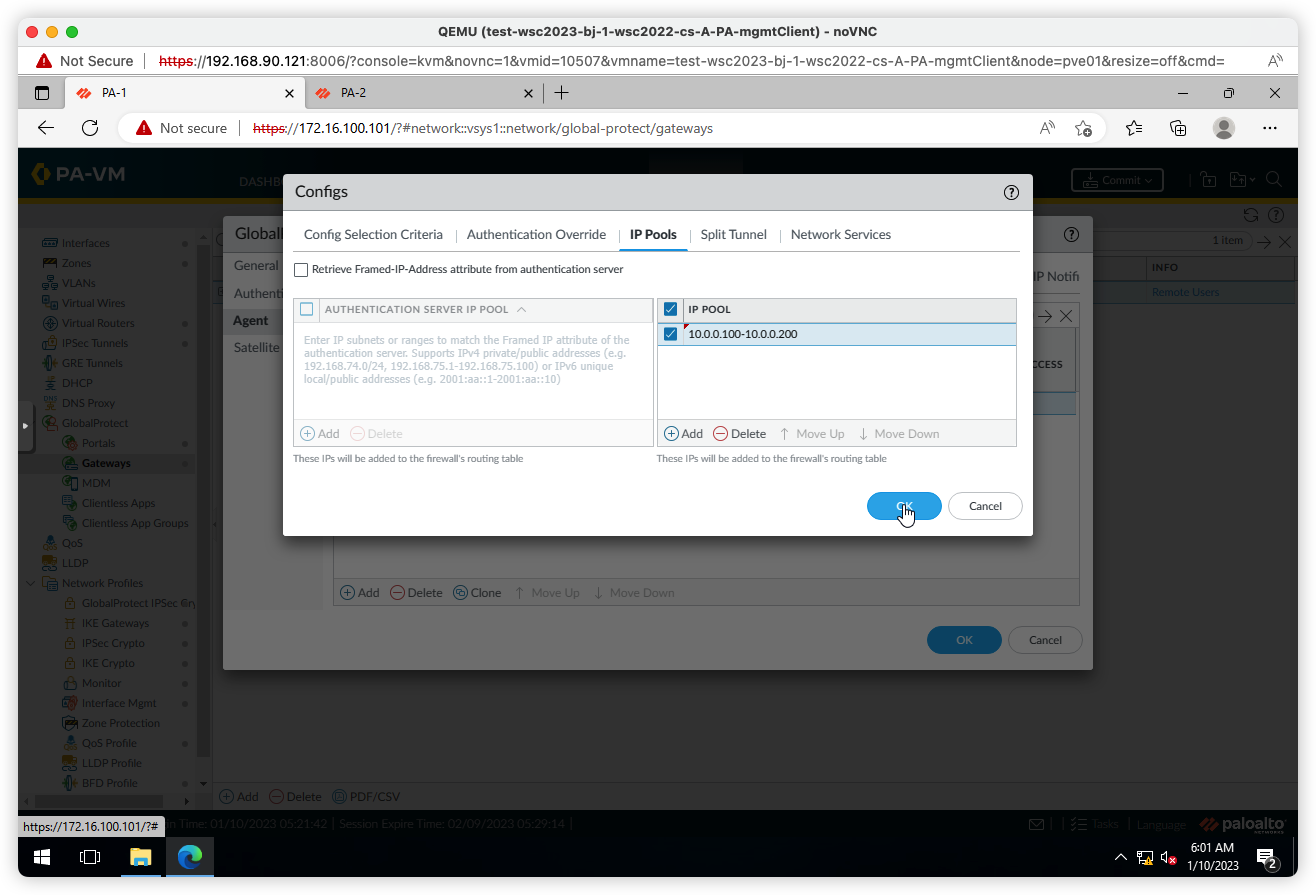

- 切换至

IP Pools,添加IP池

- 再次点击

OK创建网关

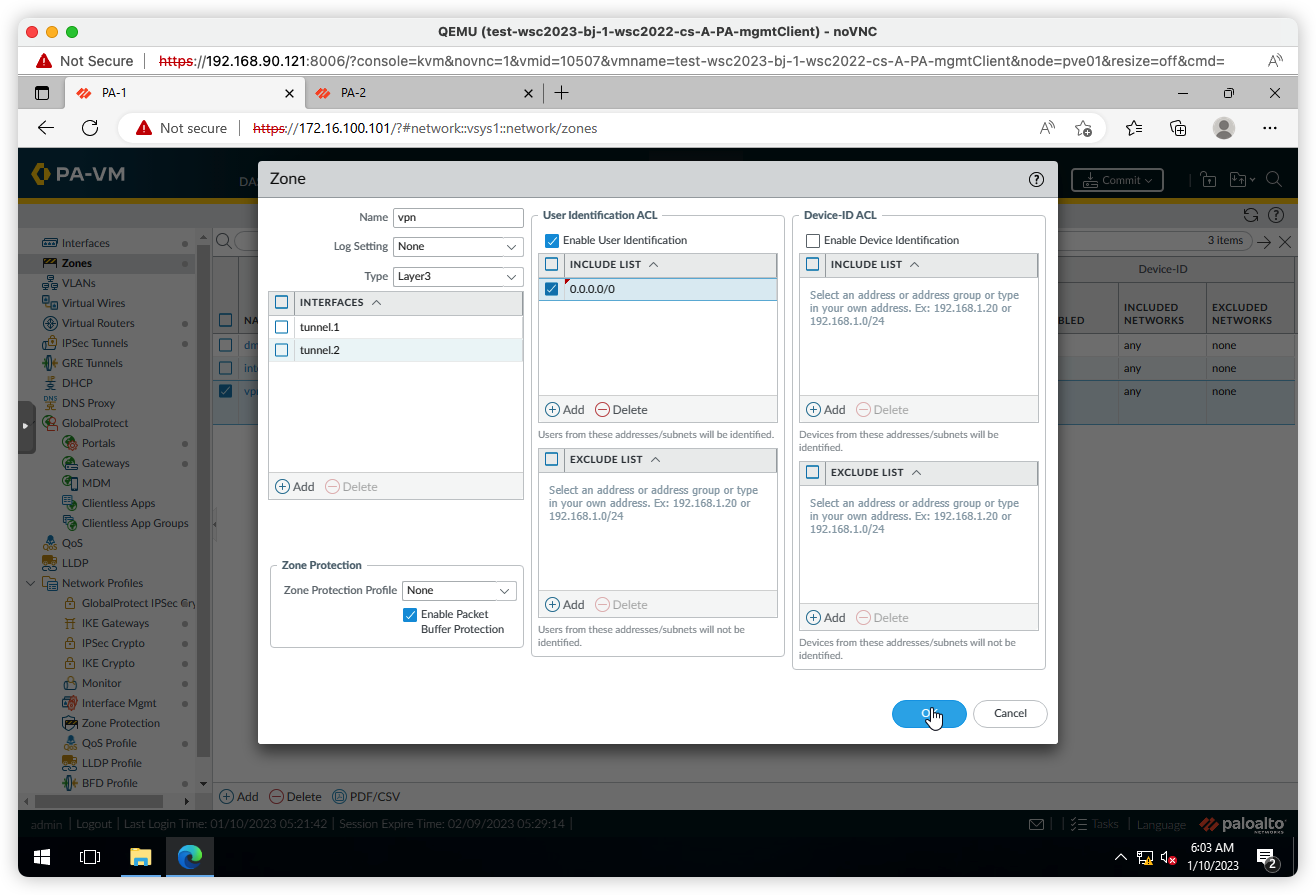

- 调整vpn区域的设置,开启用户认证

- 为隧道添加IP

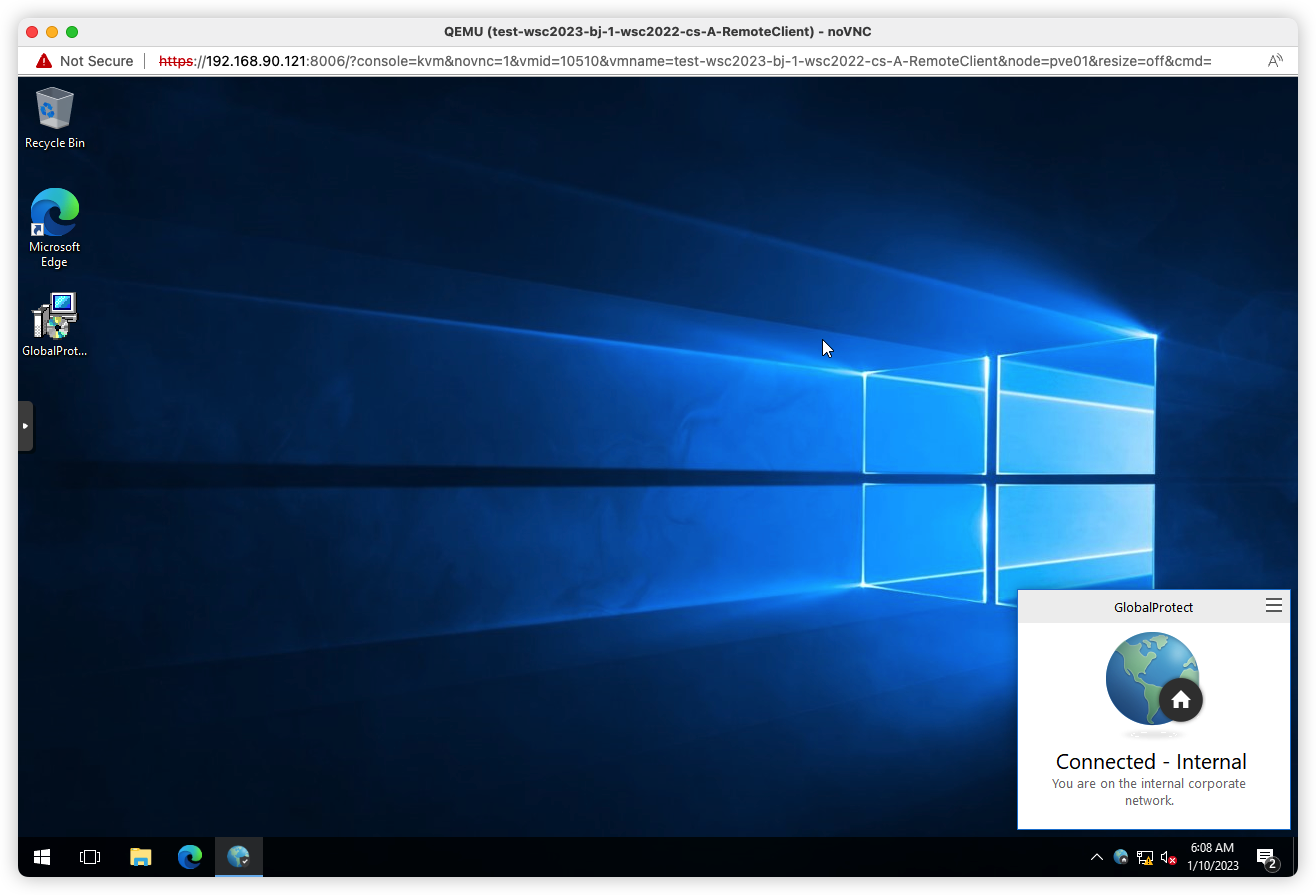

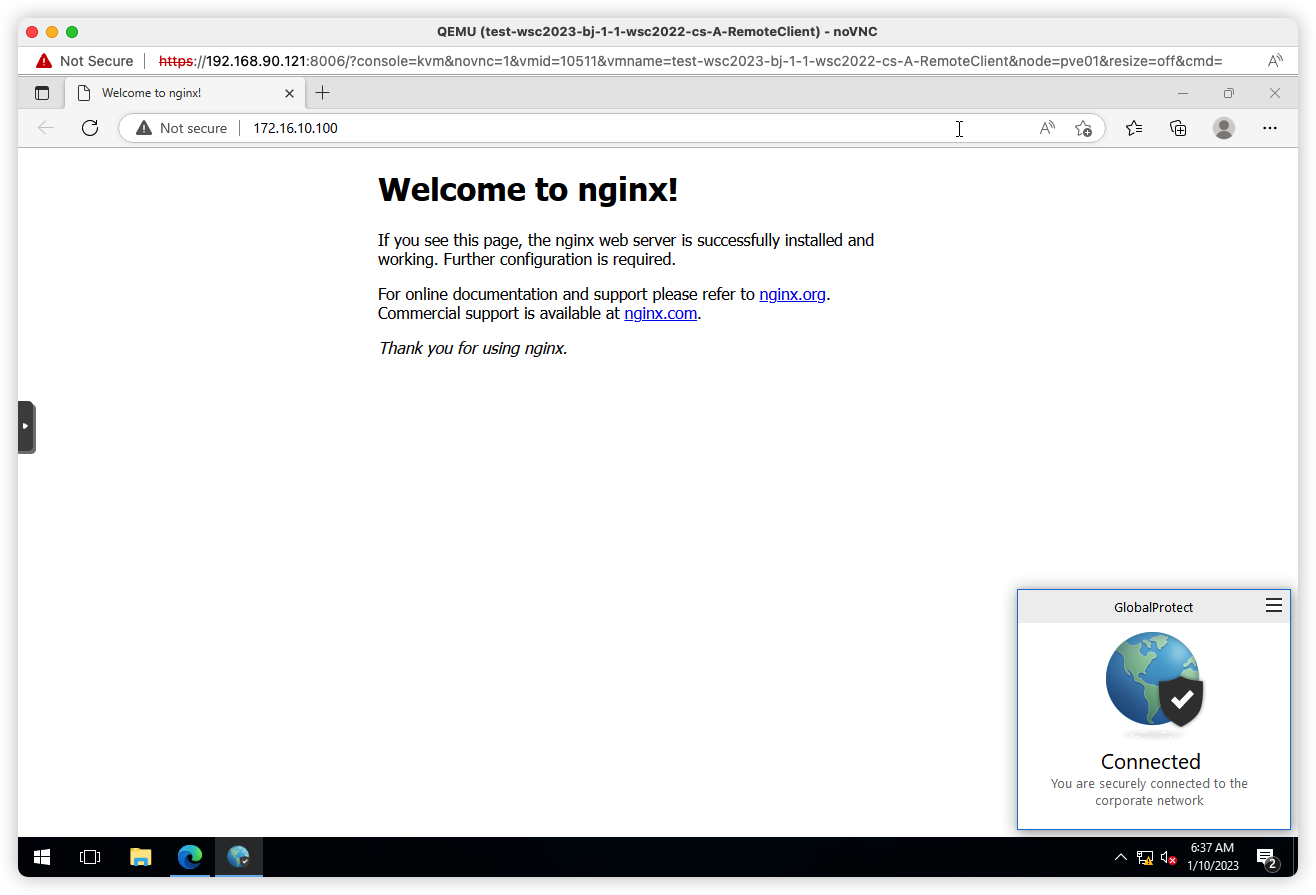

成功使用客户端登录连接

补充

- 通过在对端增加GlobalProtect的内网IP段的静态路由,走Site-to-Site IPsec VPN可以实现远端接入整个网络。

- 可以不配置隧道的接口IP,但这会导致traceroute时部分路由反馈为

*